Questões de Concurso

Para pr-4 ufrj

Foram encontradas 6.568 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I – Um conjunto de 4 discos de 1 TB cada pode ser colocado em uma configuração RAID 0, gerando um volume com apenas 3 TB, mas que apresenta alta tolerância a falhas e com alta confiabilidade.

II – Um conjunto de 2 discos de 1 TB cada pode ser colocado em uma configuração de RAID 1, gerando um volume de 1 TB.

III – Um conjunto de 6 discos de 1 TB cada pode ser colocado em uma configuração RAID 5, gerando um volume de 6 TB.

Pode-se afirmar que:

I – Neste sistema de arquivos é possível a criação de quotas de disco que permitam monitorar e controlar o espaço em disco usado pelos usuários.

II – O NTFS suporta compressão de dados nativamente.

III – É possível montar um volume adicional em uma pasta vazia de um volume local NTFS, caso se precise de espaço adicional para uso por esta pasta.

Pode-se afirmar que:

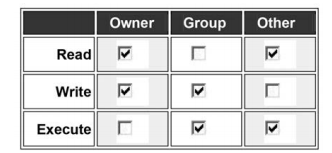

O comando que atribui as permissões listadas acima para o arquivo é o?

I – A utilização de um Firewall pressupõe a utilização da técnica de NAT (Network Address Translation), pois somente deste modo é possível estabelecer regras de acesso.

II – Em um Firewall de filtro de pacotes, que verifica os cabeçalhos das camadas 3 e/ou 4 do modelo OSI, é possível formar regras bloqueando ou liberando endereços de rede de origem ou destino e as portas envolvidas na conexão.

III – A utilização de um Firewall de filtro de pacotes elimina a possibilidade de infecção de vírus nos computadores da rede local protegida por ele.

Pode-se afirmar que:

I – Nesta versão do IIS não é possível mais instalar e configurar o serviço FTP.

II - No IIS 7, os pools de aplicativos podem ser executados dos seguintes modos: integrado ou clássico.

III – No IIS 7, a porta padrão para servir páginas em HTTPS é a 4343.

Pode-se afirmar que:

I – O serviço DHCP pode ser habilitado tanto em servidores Windows como em servidores Linux.

II – Um computador cliente de um servidor DHCP pode receber deste servidor o seu endereço IP automaticamente, desde que o administrador configure previamente de forma manual neste cliente a máscara de sub-rede e o gateway padrão.

III – O tempo de concessão de IP (lease time), configurado no servidor DHCP, especifica quanto tempo após fazer sua solicitação o computador cliente recebe do servidor DHCP o seu endereço IP.

Pode-se afirmar que:

Acerca da configuração do ambiente de rede de um servidor Windows, considere as seguintes afirmativas sobre a configuração das propriedades do protocolo TCP/IP:

I – Podemos especificar dois servidores DNS (um preferencial e um alternativo), mas pelo menos um deles deve pertencer à mesma rede do servidor que está sendo configurado.

II – Caso o servidor seja um Windows Server 2012 R2 deverá ser configurado obrigatoriamente o protocolo IPv6 (IP versão 6), que substitui o IPv4 (IP versão 4).

III – O Gateway Padrão (Default Gateway) provê uma rota padrão a ser usada pelo servidor que está sendo configurado quando este for se comunicar com outros computadores em redes remotas.

Pode-se afirmar que:

I – A máscara de sub-rede que define uma rede classe ‘A’ é 255.255.255.0

II – O protocolo NTP é um protocolo amplamente utilizado para gerenciamento de dispositivos em redes IP.

III – O protocolo ICMP é comumente usado por utilitários, como o PING, para testar a conectividade entre equipamentos.

Pode-se afirmar que:

I – O protocolo TCP pertence à camada de Transporte.

II – Os protocolos HTTP, IMAP e FTP pertencem à camada de Aplicação.

III – O PDU da camada de rede é o pacote, enquanto o PDU da camada de transporte é o segmento.

Pode-se afirmar que:

Pode-se afirmar que: