Questões de Concurso

Para ufes

Foram encontradas 3.253 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Leia o texto a seguir e responda a questão.

Considerando os enunciados (1) “Ainda na creche eu usava a mão esquerda para tudo.” (linhas 2-3) e (2) “Existem ainda bancos, lotéricas e bibliotecas que têm aquelas canetas amarradas a uma correntinha.” (linha 18-19), é CORRETO afirmar:

Leia o texto a seguir e responda a questão.

Sobre o texto, é CORRETO afirmar que ele

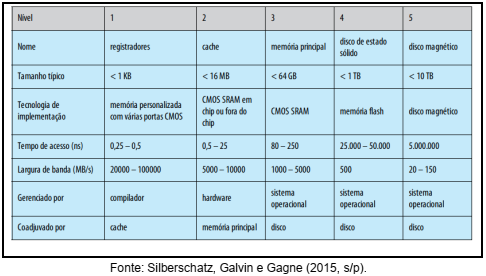

A figura a seguir compara valores típicos de desempenho de vários níveis de hierarquia de memória em um sistema de armazenamento.

Nesse contexto, analise as afirmativas a seguir:

I. Em uma estrutura de armazenamento hierárquica, os mesmos dados podem aparecer em diferentes níveis do sistema de armazenamento.

II. Em um ambiente de computação em que só um processo é executado de cada vez, essa hierarquia não cria dificuldades. No entanto, em um ambiente multitarefa, deve-se ter cuidado maior ao garantir a coerência de dados em múltiplos acessos simultâneos.

III. O caching é um princípio importante dos sistemas de computação e a maioria dos sistemas tem um cache de instruções. Sem esse cache, a CPU teria de esperar vários ciclos enquanto uma instrução é buscada na memória principal.

IV. A transferência de dados do cache para a CPU e para os registradores é, geralmente, uma função do hardware, sem intervenção do sistema operacional. Por outro lado, a transferência de dados de disco para a memória costuma ser controlada pelo sistema operacional.

É CORRETO o que se afirma em

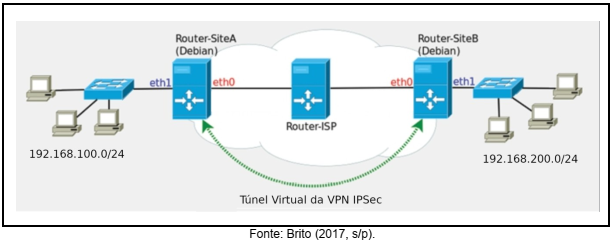

Nesse contexto, analise as afirmativas a seguir:

I. O comando sysctl -w net.ipv4.ip_forward=1 é necessário no processo de configuração dos roteadores de borda para indicar que o sistema operacional tem permissão para fazer roteamento entre redes.

II. Na figura, os endereços IPv4 192.168.100.0/24 e 192.168.200.0/24 correspondem, respectivamente, aos endereços da interface de rede eth1 (Intranet) dos roteadores Router-SiteA e Router-SiteB.

III. Como o IPSec é um padrão da Internet, documentado e reconhecido por meio de uma RFC, é possível estabelecer uma VPN IPSec utilizando uma ponta Linux com outra ponta, usando um equipamento Cisco baseado em IOS, por exemplo.

IV. Devido a uma limitação do sistema operacional Linux, durante o processo de estabelecimento de um túnel VPN usando IPSec, não é possível usar certificados digitais e chaves assimétricas. Nesse contexto, é necessário que as pontas compartilhem a mesma chave criptográfica.

V. Uma VPN IPSec é implementada diretamente entre os roteadores, em nível de rede, enquanto uma VPN TLS é implementada entre os software cliente/servidor, em nível de aplicação.

É CORRETO o que se afirma em

O IPv6 é o sucessor da primeira infraestrutura de endereçamento da Internet, o protocolo de Internet versão 4 (IPv4). Diferentemente do IPv4, que definiu um endereço IP como um valor de 32 bits, os endereços IPv6 têm um tamanho de 128 bits. Sobre o endereçamento de redes IPv6, analise as afirmativas a seguir:

I. O endereço FEC0::/10 é usado para broadcast.

II. O endereço FC00::/7 é usado em redes privadas (Intranet).

III. O endereço FE80::/10 é usado em redes privadas (Intranet).

IV. O endereço 2001::1/127 é usado para endereçamento loopback.

V. O endereço FF00::/8 é usado para multicast.

É CORRETO o que se afirma em

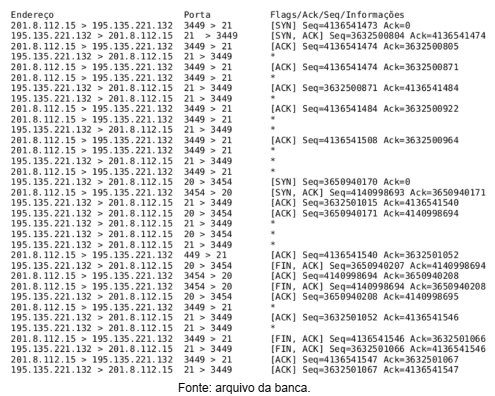

A figura a seguir mostra uma coleta de dados realizada em uma conexão FTP entre cliente e servidor.

A respeito dessa coleta, é CORRETO afirmar que a quantidade de conexões TCP iniciadas

e encerradas é, respectivamente,

Sobre estimativas de esforço em Engenharia de Software, analise as afirmativas a seguir:

I. A análise de pontos de função consiste em converter os requisitos funcionais em valores numéricos que, depois de ajustados à capacidade da empresa desenvolvedora, representarão o esforço necessário para desenvolver o sistema.

II. A análise de pontos de caso de uso é baseada na análise de pontos de função e envolve o cálculo da quantidade e da complexidade dos atores e dos casos de uso, bem como dos fatores técnicos e ambientais relativos ao desenvolvimento do sistema.

III. As técnicas de análise de pontos de função e análise de pontos de caso de uso são, a princípio, independentes da linguagem de programação e da tecnologia empregadas no desenvolvimento do sistema que está sendo medido.

IV. Uma diferença entre as técnicas de análise de pontos de função e de análise de pontos de caso de uso é que a primeira utiliza o número de linhas de código (SLOC, ou source lines of code), enquanto a segunda não.

É CORRETO o que se afirma em

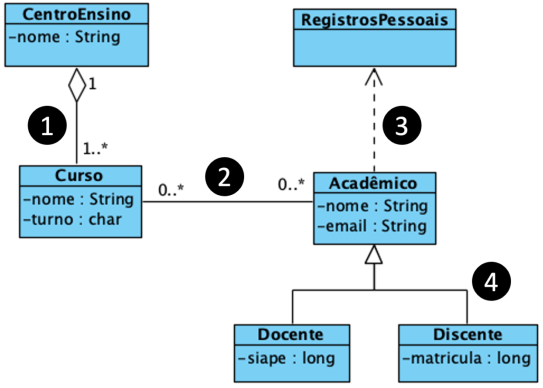

A figura a seguir mostra um diagrama de classes da UML com a adição de círculos numerados próximos a quatro linhas que representam quatro tipos diferentes de relacionamento entre classes:

Fonte: arquivo da banca.

Segundo a sintaxe da UML, os tipos de relacionamentos ilustrados na imagem, indicados

pelos números 1, 2, 3 e 4, nessa ordem, são:

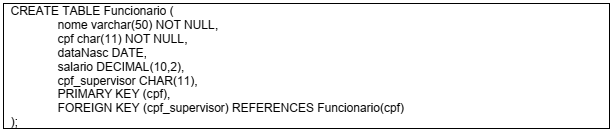

Analise o seguinte comando SQL para criação de uma tabela em um Sistema Gerenciador de Banco de Dados Relacional (SGBDR):

A tabela criada com o comando acima armazena dados de funcionários de uma organização, sendo que, para cada funcionário, além de nome, CPF, data de nascimento e salário, pode ser registrado também o CPF do seu supervisor, caso exista. Supervisores também são funcionários da organização e, portanto, possuem dados inseridos nessa mesma tabela. Analise a seguinte consulta de recuperação feita sobre a tabela criada:

SELECT F.nome AS nome_funcionario, S.nome AS nome_supervisor

FROM (Funcionario AS F LEFT OUTER JOIN Funcionario AS S ON F.cpf_supervisor = S.cpf);

Sobre a consulta acima, é CORRETO afirmar que seu resultado mostra

Em uma pasta local do seu computador, suponha que você inicializou um repositório Git novo, ramo master, e criou um arquivo README.md com o seguinte conteúdo, adicionou-o à área de preparo e fez o commit logo em seguida:

# Meu repositório

Este é o meu repositório

Depois, você criou um novo ramo chamado copy, mudou para esse ramo, adicionou a linha seguinte ao final do arquivo README.md e fez o commit das alterações:

Entre em contato via [email protected].

Em seguida, você mudou para o ramo master, adicionou a linha seguinte ao final do arquivo README.md e também fez o commit das alterações:

Veja meus repositórios em http://github.com/nomesobrenome.

Neste ponto, você pode pedir ao Git para realizar uma mesclagem básica das alterações, de modo que o conteúdo de README.md no diretório de trabalho passe a ser o seguinte:

# Meu repositório

Este é o meu repositório.

<<<<<<< HEAD

Veja meus repositórios em http://github.com/nomesobrenome.

=======

Entre em contato via [email protected].

>>>>>>> copy

O comando que deve ser utilizado para que o Git realize a mesclagem básica ilustrada no

cenário descrito acima é:

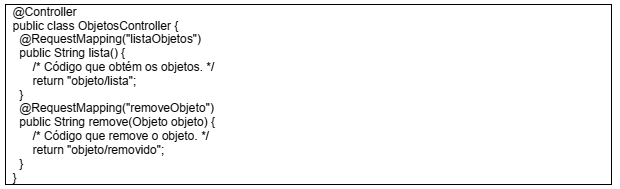

Considere o seguinte trecho de código Java referente a uma classe controladora para uso com o framework Spring MVC, que define um método para listar alguns objetos e outro para remover um objeto da listagem:

Os métodos lista e remove enviam o usuário para páginas diferentes após as respectivas execuções desses métodos. Por meio de um redirecionamento, por parte do servidor ou por parte do cliente, é possível fazer com que uma chamada ao método remove termine mostrando a mesma lista de objetos que o método lista, porém, sem ter que repetir o código que obtém os objetos nos dois métodos.

O valor que o método remove deve retornar, para fazer um redirecionamento por parte do

servidor, de modo que, após a execução do método remove, o método lista seja chamado

internamente pelo Spring MVC, sem a necessidade de uma segunda requisição por parte do

cliente é: