Questões de Concurso

Para femperj

Foram encontradas 704 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Na linguagem XML, a tag

<! >

denota:

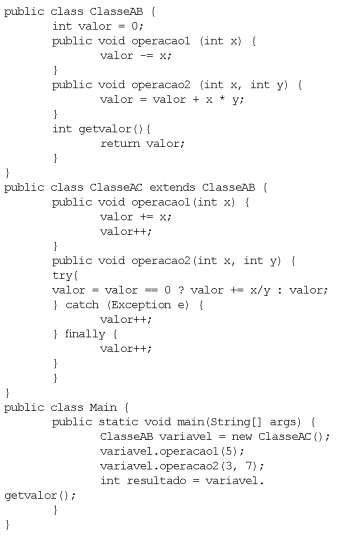

Considere o seguinte trecho de código Java abaixo.

Após ser executado o método main(), o valor da variável “resultado” é:

Considere as afirmativas abaixo, sobre os modificadores de acesso da linguagem de programação JAVA.

I. O modificador de acesso public é o menos restritivo de todos, ou seja, uma classe Java com esse modificador fica visível para qualquer outra classe dentro do programa, independentemente de estar dentro do mesmo pacote ou não.

II. O modificador de acesso default é o menos restritivo de todos, ou seja, uma classe Java com esse modificador fica visível para qualquer outra classe dentro do programa, independentemente de estar dentro do mesmo pacote ou não.

III. O modificador de acesso private é o mais restritivo de todos.

IV. O modificador de acesso protected é o mais restritivo de todos.

Está correto somente o que se afirma em:

Considere as afirmativas abaixo:

I. Sobre a arquitetura orientada a serviço (SOA) pode-se dizer que seus principais conceitos são a visibilidade, a interação e os efeitos.

II. Um DTD (Document Type Definition) é um conjunto de regras usado para definir uma linguagem de marcação XML particular.

III. O estilo arquitetural REST (Representational State Transfer) para WEB tem como característica usar SOAP para interoperabilidade entre sistemas heterogêneos.

IV. Em um documento XHTML bem formado, os nomes dos elementos podem ser escritos com letras caixa-alta ou caixa-baixa.

Está correto somente o que se afirma em:

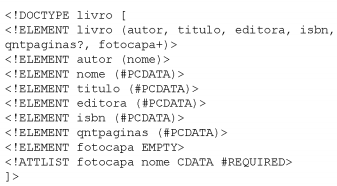

Observe as definições abaixo, extraídas de um DTD ((Document Type Definition).

O código XML (Extensible Markup Language) que correspondente às definições é: