Questões de Concurso

Comentadas para cesgranrio

Foram encontradas 18.843 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Nesse contexto de tecnologia da informação, um Data Warehouse é uma estrutura de armazenamento de dados fundamental que possui a característica de

A sequência correta de tais processos é:

Dentre os modelos de ciclo de vida mais comuns, há o modelo em cascata, em que

A descrição das quatro propriedades ACID é a seguinte:

NÃO representa uma funcionalidade típica do otimizador de consultas

Dentre as informações típicas que são encontradas nos metadados de um banco de dados relacional, está(ão)

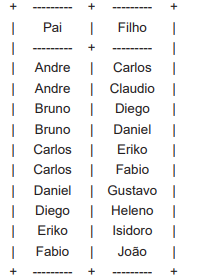

Uma consulta SQL feita para exibir os nomes dos netos de Carlos retorna os nomes Isidoro e João. A expressão, em linguagem SQL, dessa consulta é

Qual das consultas, em linguagem Cypher, retorna todos os amigos de uma pessoa chamada Alice?

A esse respeito, é uma característica típica dos bancos de dados orientados a documentos

Uma ação que pode contribuir significativamente para a otimização do desempenho de um sistema de banco de dados relacionais é

Conforme definido nessa norma, assegurar que as informações e os recursos de processamento da informação estejam protegidos contra malware é um dos objetivos listados para o contexto da segurança

A solução de software descrita é o

Um Ciclo de Vida de Resposta a Incidentes está definido na publicação do

Já a chave secreta usada nesse esquema é criptografada utilizando-se um algoritmo de criptografia assimétrica com a chave

Dentre as táticas adversárias listadas na MITRE ATT&CK®, está a(o)

Nesse caso, a organização deve optar por um IAM que use a abordagem

Esse tipo de teste é conhecido como

Quais são essas informações?