Questões de Concurso

Comentadas para cesgranrio

Foram encontradas 24.821 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Uma dessas funcionalidades, que permite técnicas avançadas de controle de cor, níveis de saturação e brilho, tal como indicado no manual do usuário do Final Cut Pro para Mac, versão 10.6.9, é o(a)

Para a obtenção do resultado desejado, devem ser adicionados três efeitos sonoros na mixagem, que são:

Para que esse recurso funcione na opção automática, garantindo uma transição suave e sem interrupção entre opções de qualidade de reprodução de vídeo, é recomendada a seguinte ação:

Esse tipo de vinheta tem a função específica de

Nesse sentido, uma música que gera um efeito empático é aquela que

Um exemplo de raccord de ação é

Qual ferramenta open source de TI é apropriada para a otimização da execução de softwares gráficos?

Um professor solicitou a edição de um vídeo para ser apresentado durante uma palestra a ser ministrada remotamente. A escolha de codificadores de áudio e vídeo (codecs), adequados para a produção de conteúdo para a internet, é muito importante para o sucesso da iniciativa.

Nesse sentido, as opções de codecs de vídeo que poderão ser utilizadas são:

Para a geração de cópias desse vídeo, sem ruídos e interferências, será necessária a digitalização das imagens, evitando-se a

Os recursos de automação costumam ser oferecidos em sistema DMA, com a seguinte finalidade:

Em poucos quadros, um bom storyboard expressa uma progressão com início, meio e fim, evidenciando visualmente o percurso e os elementos da narrativa e indicando a(o)

Tal indicador é o coeficiente de

I – Máscara de Venturi II – Cânula nasal com reservatório III – Cânula nasal IV – Máscara de reinalação parcial

P – É efetiva com baixas concentrações de O2 Q – Suplementa a fração de oxigênio exata preestabelecida R – Libera O2 somente na inalação, não requer umidificação S – Suplementa a maior fração de O2 , não resseca as mucosas T – Suplementa a maior fração de O2 possível, sem necessidade de intubação

As associações corretas são:

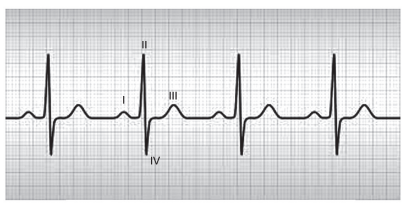

As ondas I, II, III e IV, sinalizadas nesse eletrocardiograma, correspondem, respectivamente, às ondas

Na implementação desse processo, o técnico de enfermagem deve explicar o procedimento ao paciente, alertando-o sobre problemas comuns, tais como

Considerando-se a situação descrita, essa equipe está exposta ao seguinte risco ocupacional:

As manifestações clínicas da toxicidade da digoxina incluem

A cânula nasal apresenta como desvantagens

Esse processo é composto por cinco etapas, dentre as quais está a avaliação, que envolve

Um dos princípios a ser observado na cobertura escolhida é que ela deve