Questões de Concurso

Para cesgranrio

Foram encontradas 53.410 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere que uma tabela, definida segundo o modelo relacional de dados, possui dados de pessoas físicas (chave primária: CPF).

PESSOA (CPF, nome, data-nascimento, email)

O atributo RG (número do Registro Geral, principal documento de identificação de pessoas físicas no Brasil) precisa ser adicionado a essa tabela.

Diante disso, uma vez adicionado o atributo RG, verifica-se que

Uma rede neural é um programa de aprendizado de máquina que toma decisões utilizando processos que imitam a forma como os neurônios biológicos funcionam.

Com relação ao funcionamento, à aplicação e à modelagem quando se utilizam redes neurais, verifica-se que

Considere a semidistribuição de Solomonoff, uma ferramenta teórica usada em aprendizado de máquina que fornece uma maneira de priorizar hipóteses baseadas em sua complexidade. A semidistribuição de Solomonoff é particularmente relevante em cenários em que o objetivo é encontrar a hipótese mais simples que explique os dados observados.

Diante desse cenário, verifica-se que a semidistribuição

de Solomonoff

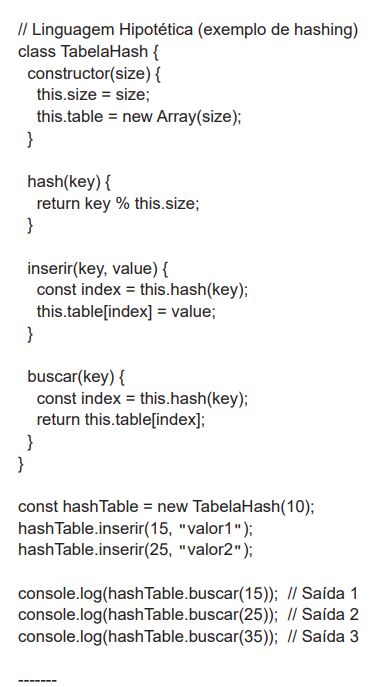

Considere o seguinte código em uma linguagem de programação hipotética que possui função de hashing.

Considerando-se esse código, sobre o hashing, verifica-se que a(o)

Considere os seguintes algoritmos, todos com complexidade assintótica O(n):

Algoritmo 1: executa uma iteração simples sobre uma lista de tamanho n.

Algoritmo 2: executa duas iterações simples sobre uma lista de tamanho n, uma após a outra.

Algoritmo 3: executa uma iteração simples sobre uma lista de tamanho n, mas a iteração interna realiza uma operação constante que leva t_C tempo.

Algoritmo 4: executa uma iteração sobre uma lista de tamanho n e, dentro dessa iteração, realiza uma operação constante k vezes, em que o tempo total das operações é k * t_D e(k * t_D > t_C).

Algoritmo 5: executa uma iteração simples sobre uma lista de tamanho n, mas a iteração interna realiza uma operação com complexidade O(1).

Qual dos algoritmos é menos eficiente em termos de tempo de execução, embora todos tenham a mesma complexidade assintótica O(n)?

A lógica fuzzy é uma extensão da lógica booleana. Embora as técnicas de controle possam ser implementadas por modelos matemáticos, as implementações baseadas na lógica fuzzy apresentam um melhor desempenho.

Qual é o aspecto fundamental da lógica fuzzy?

Uma empresa financeira está elaborando um projeto para dar continuidade aos negócios de TI nas situações de recuperação de desastres, focando na parte de backup dos dados e na infraestrutura de TI. Para isso, a empresa permitirá que tais ações sejam sempre hospedadas em uma infraestrutura de nuvem, associada a um provedor de terceiros. Nesse modelo proposto, ocorrendo uma crise, esse provedor implementará e orquestrará o plano de recuperação de desastres, de modo a dar continuidade ao acesso e à funcionalidade dos sistemas, com o mínimo de interrupções nas operações.

Esse tipo de recuperação de desastres utilizará o modelo

de serviços

Uma empresa está aplicando o ITIL em sua versão atual para trabalhar com seu desenvolvimento de serviços de TI. No momento, a empresa está definindo as métricas de mensuração para processos de transições de serviço. O foco atual é a medição do número de reuniões do Change Advisory Board (CAB) e o número de Requests for Change (RFC) aceitos x rejeitados.

Nesse caso, esses indicadores-chave de desempenho

(KPI, sigla em inglês) do ITIL, usados para processos de

transições de serviço, auxiliam na(o)

Uma empresa de TI investiu na compra de um novo software de Gestão de Infraestrutura que ao ser aplicado gerou uma receita anual suplementar de R$ 445.890,00. Em termos de custos desse investimento, houve aplicação de R$ 23.340,00 em marketing, de R$ 60.230,00 na compra de novas versões do sistema operacional, para todos os computadores da empresa, e de R$ 30.120,00 em treinamento. Observaram-se também, no período avaliado, gastos de R$ 10.080,00 em seleção de pessoal na área de segurança patrimonial e de R$ 23.670,00 na aquisição de material de expediente e consumo na área financeira, valores estes que foram lançados em rubrica de projetos já antigos da empresa.

Para esse caso, o Retorno sobre o Investimento (ROI, sigla em inglês) no novo software de Gestão de Infraestrutura foi de

Determinada empresa venceu a licitação de uma secretaria de transportes municipal para a implementação de um software que faz o cálculo da melhor rota, dentre diversas possíveis, para que o ônibus da prefeitura ligue os pontos inicial e final da linha mais frequentada com distância percorrida mínima.

Nesse contexto, o responsável pelo projeto resolveu utilizar um algoritmo consagrado de caminho mínimo, o algoritmo de

A representação e a aritmética hexadecimal são amplamente utilizadas para realizar operações de adição em sistemas de computação. Um exemplo importante é o cálculo de endereços de memória.

A soma em hexadecimal dos números inteiros e positivos

representados em hexadecimal por (3B7E)16 e (C8A5)16 resulta, na representação hexadecimal, em

Uma empresa especializada em desenvolvimento de software com metodologia ágil Scrum aceitou um contrato em que o tamanho do software desejado exige que seis times trabalhem simultaneamente. Decidiu-se usar conceitos de Scaled Agile para seguir no projeto, o que exige práticas adicionais ao Scrum tradicional. Investigando as possibilidades, a empresa escolheu implantar o Nexus, um framework de processo para múltiplos times Scrum trabalharem juntos. Para que sejam obtidos os melhores resultados no projeto, é necessário implantar no modo de trabalho da empresa um novo papel (accountability), adicional aos três papéis do Scrum que ela já implementa, com a finalidade de coordenar, de treinar e de supervisionar a aplicação do Nexus e a operação do Scrum.

Considerando-se esse contexto, é necessário criar o papel (accountability)

Um banco deve proteger seus servidores web contra ataques maliciosos, como DoS (Denial of Service) e tentativas de acesso não autorizado. A solução escolhida foi a implementação de um proxy reverso para melhorar a segurança e a gestão do tráfego.

Considerando-se esse contexto, a forma de implementar

o proxy reverso se caracteriza por

Considere o seguinte código Python 3:

x = { 'f' : 1, 'g' : 2, 'h' : 1, 'i' : 2, 'j' : 3 }

x = list ( x. values () )

x = set (x)

x = sorted (x)

print (x)

Qual será o valor impresso pelo código?

Analisando o projeto de um componente de software, uma equipe de qualidade determinou que ele modificava diretamente os dados internos de outro componente.

Essa forma de acoplamento é conhecida como acoplamento

Em um projeto de desenvolvimento de software, os desenvolvedores perceberam que, ao integrar diferentes módulos do sistema, o comportamento esperado não estava sendo alcançado. Os desenvolvedores notaram que as funções individuais dentro de cada módulo não estavam retornando os resultados esperados, mesmo antes da integração.

Para identificar a origem dos problemas e corrigi-los, devem ser priorizados os testes de

Um desenvolvedor está trabalhando em um sistema onde o padrão Façade está sendo usado para encapsular como um conjunto de objetos interage de forma fracamente acoplada. Verificando as especificações, ele percebeu que esse padrão não atendia os requisitos do projeto, já que era necessário um comportamento cooperativo e um protocolo multidirecional, além de evitar que os objetos interagissem de forma explícita uns com os outros.

Considerando-se esse contexto, o desenvolvedor deve

corrigir o sistema implementando o padrão

Em uma aplicação financeira, um banco está implementando a autenticação multifatorial dos usuários junto com um sistema de Controle de Acesso Baseado em Papéis (RBAC, sigla em inglês) para gerenciar as permissões desses mesmos usuários.

Considerando-se esse contexto, quando implementado, o

RBAC

Uma empresa de tecnologia está desenvolvendo uma nova aplicação que será baseada em microsserviços e distribuída em vários servidores na nuvem. Os líderes do projeto decidiram usar uma solução com orquestração de contêineres e precisam explicar como essa solução funciona para a equipe e para os clientes.

Considerando-se esse contexto, como descrever as funcionalidades que caracterizam as ferramentas de conteinerização e de orquestração?

Uma equipe de desenvolvimento está trabalhando em um sistema de gestão de pedidos, no qual é necessário implementar uma transação que gera um relatório detalhado de vendas. Esse relatório contém informações sobre as vendas do dia, agrupadas por categoria de produto, cliente e vendedor. O usuário pode selecionar a data específica como entrada para gerar o relatório. O relatório gerado não permite navegação ou consulta adicional e é produzido para ser impresso.

Dada a descrição da transação, qual tipo de ponto de função deve ser contado?