Questões de Concurso

Comentadas para faurgs

Foram encontradas 3.082 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

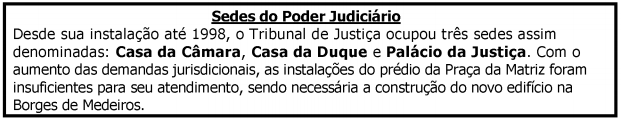

Considere o texto abaixo, extraído do site do TJ-RS, digitado no processador de texto WORD ou WRITER.

Com relação à formatação do título e do texto, respectivamente, assinale a alternativa correta.

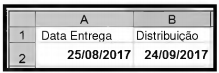

Observe a planilha abaixo, que contém a data de entrega e de distribuição de materiais de expediente no TJ.

Sabe-se que esse material de expediente deve ser distribuído 30 dias após a data de entrega. Para o cálculo dessa

data (B2), far-se-á uso da ferramenta EXCEL ou CALC. Dentre as alternativas abaixo, assinale a que apresenta a

fórmula que NÃO pode ser usada para este cálculo.

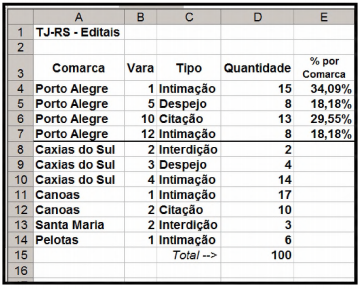

As células E4 a E7 contêm percentuais calculados sobre a quantidade de editais constantes da coluna D, em relação à comarca de Porto Alegre. Para obter esses percentuais, três procedimentos foram necessários: 1) digitar uma fórmula em E4, 2) copiá-la para as demais células (E5 a E7) e 3) formatar as células E4 a E7 para percentual com duas casas decimais. Qual fórmula foi digitada em E4, para efetuar o cálculo desejado?

Considere as afirmações abaixo sobre o sistema operacional Windows 10.

I - O firewall do Windows ajuda a proteger o seu computador, analisando regularmente o disco rígido e oferecendo a opção de remover qualquer spyware ou software potencialmente indesejado que encontrar.

II - A ferramenta "explorador de arquivos" permite o usuário organizar o conteúdo de um disco, possibilitando, entre outras ações, realizar cópia, exclusão e movimentação de pastas e arquivos.

III- O recurso de restauração do sistema permite a um usuário retornara um ponto anterior (ponto de restauração) sem que esse perca seus arquivos de dados pessoais, mas remove aplicativos, drivers e atualizações instalados após a criação do ponto de restauração.

Quais estão corretas?

No acesso a um site da Internet que utiliza o protocolo HTTPS, a verificação da identidade do servidor acessado é realizada através do ________, que contém informações que permitem a utilização de criptografia de chave_________para garantir a autenticidade e a integridade dos dados no estabelecimento da conexão segura.

Assinale a alternativa que completa, correta e respectivamente, as lacunas do texto acima.

Entre os diversos tipos de códigos maliciosos, aquele que executa tarefas de forma automatizada, que permite a comunicação com outros computadores infectados e que pode ser controlado remotamente por invasores é chamado de ___________. Outro tipo de ameaça denomina-se____________, que monitora atividades do computador em que está instalado e envia as informações coletadas para os invasores, como, por exemplo, a sequência de teclas pressionadas no momento do preenchimento de senhas.

Assinale a alternativa que completa, correta e respectivamente, as lacunas do texto acima.