Questões de Concurso

Para faurgs

Foram encontradas 6.036 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O administrador de um servidor baseado em Linux (distro CentOS) deseja:

I - saber a quantidade de memória física da máquina.

II - saber quais usuários estão "logados" atualmente no sistema.

III - listar o conteúdo do arquivo de configuração do servidor Apache, instalado na máquina.

Assinale, dentre as opções abaixo, aquela que apresenta, respectivamente, os comandos para realizar as operações desejadas.

Considere as afirmações abaixo sobre Memória Virtual.

I - A Memória Virtual faz com que o sistema pareça ter mais memória do que a quantidade real de memória física.

II - Sistemas que utilizam a Memória Virtual implementam o mecanismo de "swap" para acesso ao disco.

III - Com o uso da Memória Virtual, o espaço de endereçamento está limitado ao tamanho da memória física.

Quais estão corretas?

Ao instalar o Microsoft Windows Server 2012R2, é possível escolher a forma Servidor "Server Core" ou Servidor "com GUI". Com relação a essas formas de instalação, considere as afirmações abaixo.

I - A forma "Server Core" é potencialmente mais sujeita a ataques do que a forma "com GUI".

II - O espaço ocupado em disco pela forma de instalação "Server Core" é menor do que a forma "com GUI".

III - A forma "Server Core" pode ser gerenciada remotamente com o uso da ferramenta Windows PowerShell.

Quais estão corretas?

Em um programa foi implementada a expressão lógica a seguir:

SEGREDO NOT = "SIM" AND COMARCA NOT = "CAPITAL" AND REUS NOT = 1

A expressão acima atende a especificação para os registros que exigem as seguintes condições:

• Segredo de justiça for diferente de "SIM" (valores: "SIM" ou "NÃO");

• Comarca não for da capital (valores "CAPITAL" e "INTERIOR");

• Número de réus diferente de 1 (valores: 1 em diante).

Em uma manutenção posterior, foi feita uma simplificação da expressão lógica. Qual das simplificações abaixo corresponde à mesma lógica da expressão original?

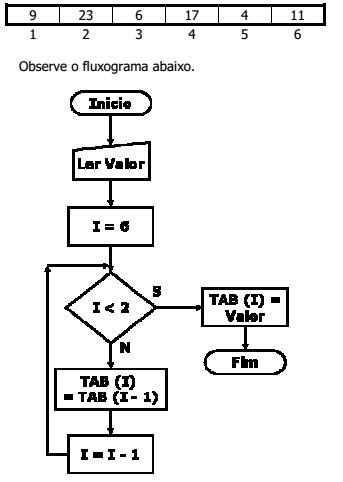

Tem-se uma tabela denominada TAB, com 6 posições preenchidas.

Após executar o fluxograma acima, o que vai acontecer

com os elementos da tabela?

A expressão lógica de um trecho de programa é representada abaixo.

(X NOT = 3) AND (Y NOT < 12) AND (Z NOT > 9) OR

(X = 3) AND (Y NOT < 12) AND (Z NOT > 9) OR

(Z NOT > 9)

Pode-se simplificar a expressão acima, mantendo a mesma lógica, usando apenas

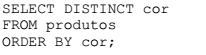

Considere a seguinte consulta escrita na linguagem SQL.

É correto afirmar que a consulta retorna:

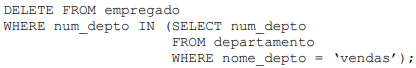

Considere o seguinte comando escrito na linguagem SQL.

É correto afirmar que o comando

Considere a seguinte consulta escrita na linguagem PostgreSQL.

SELECT codigo_cliente, codigo_pagamento, valor

FROM pagamentos

WHERE valor BETWEEN 800 AND 900;

É correto afirmar que a consulta retorna todos os pagamentos

Considere a afirmação abaixo no que se refere a Arquivos e Registros.

Um ___________ é uma sequência de __________. Se todos os registros em um arquivo possuem exatamente o mesmo tamanho (em bytes), diz-se que o arquivo é formado por registros de tamanho ____________. Se registros diferentes em um arquivo possuem tamanhos diferentes, diz-se que o arquivo é formado por registros de tamanho _____________.

Assinale a alternativa que preenche correta e respectivamente as lacunas do parágrafo acima.

Considere a afirmação abaixo no que se refere a Linguagens Orientadas a Objetos.

Um programa em execução em uma linguagem orientada a objetos pode ser descrito como uma coleção de ______________ que se ______________ entre si através de _______________.

Assinale a alternativa que preenche correta e respectivamente as lacunas do parágrafo acima.