Questões de Concurso

Comentadas para fgv

Foram encontradas 54.869 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Diante do contexto apresentado, é correto afirmar que:

• há baixo grau de inovação, tendo em vista que projetos similares já foram realizados na Administração Pública;

• os requisitos estão muito bem definidos;

• é muito improvável que o escopo mude;

• há uma grande entrega a ser feita, somente ao final do projeto;

• os requisitos de segurança são rigorosos; e

• a estrutura organizacional do órgão é hierarquizada.

A partir das características apresentadas, o projeto deve ser desenvolvido com o emprego da abordagem:

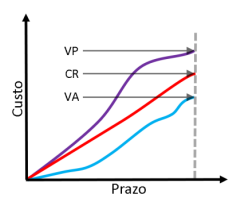

A partir do gráfico apresentado pelo gerente, conclui-se que o projeto está:

Quanto ao cenário descrito, no que se refere à EAP e à responsabilidade por sua confecção, é correto afirmar que a EAP:

Na gerência do ciclo de vida do projeto, a determinação do corte orçamentário, solicitada por Pedro, é classificada como:

Considerando a necessidade de rastreabilidade entre os documentos de interesse, a estrutura do banco de dados NoSQL, aderente à demanda, deve estar baseada em:

GRANT USASE ON SCHEMA objeto1 TO objeto2;

O resultado da execução do comando acima resultará na concessão de privilégios para que a role:

Gabriela está usando o seguinte comando SQL:

Conforme a documentação de melhores práticas da Oracle, é recomendado que seja criada uma tablespace específica para os dados de auditoria e que estes sejam removidos da tablespace:

Os itens de auditoria a serem configurados por Davi formam um grupo de ações chamadas:

Logo, a empresa Y deverá assinar com a CVM um contrato de execução de uma auditoria do tipo:

Isso significa que os índices criados por Karen deverão ser índices:

Lara pesquisou o problema na transação e o identificou como:

Analise os registros a seguir.

cvm.com 86400 IN A 35.1.4.5

cvm.com 86400 IN KEY 36367503A8B848F527225B7EF…

cvm.com 86400 IN SIG 86947503A8B848F527225850C6…

Em relação a esses registros, é correto afirmar que o:

I. o range 172.16.0.0/20 é o único que está disponível para esse projeto;

II. o departamento de material terá 255 notebooks;

III. o departamento de TI terá 200 máquinas e 200 telefones IP conectados;

IV. cada telefone será conectado ao switch por um cabo de rede;

V. cada máquina será conectada à rede por um cabo de rede conectado ao telefone, onde houver telefone;

VI. o departamento de inteligência terá 15 máquinas, sendo somente 4 delas conectadas à rede, por questões de segurança.

Atendendo às premissas acima, é correto afirmar que Jorge deve configurar:

Luís especificou um:

Alert tcp $BINARIO any - > $HEXA any\ (msg: “SCAN SYN FIN” flags: SF, 12;\ reference: arachnids, 198: classtype: attempted

Analisando a regra acima, é correto afirmar que: