Questões de Concurso

Foram encontradas 1.804 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Para isso ele utilizou a seguinte configuração:

$ git config <<opção>> user.name "J J do tribunal"

$ git config <<opção>> user.email analistajjOtribunal.br

Para que o Git use essa informação em qualquer coisa que seja feita, ou seja, para fazer isso somente uma vez no sistema que está sendo configurado, ele deve usar a <<opção>> , corretamente, como

Trata-se do padrão

Para não se usar uma classe de forma incorreta como, por exemplo, uma classe que tem um método de divisão entre dois atributos da classe, se o técnico Java não conhecer a implementação interna da classe, ele pode inserir um valor zero no atributo do dividendo, porém se a classe estiver corretamente codificada pode-se impedir que o técnico faça isso. Esse tipo de impedimento é feito utilizando-se um dos princípios da orientação a objetos que embasa a implementação via alguns métodos usados no código:

package com.trt1l5.model; public class Divisao ( private int numl; private int num?; public void divisao() [ System.out.println("A divisao e: “ + (numl / num2)); } public int getNuml() 1 return numl; } public void setNumi (int numi) this.numl = numl; } public int getNum2() 1 return num2; public void setNumê (int num2) if (num2 == 0) 4 num2 = 1; } else { this.num2 = num2; } } }

O conteúdo do texto exemplifica um dos conceitos conforme utilizado na orientação a objetos e o trecho de código implementa esse conceito usando dois métodos em conjunto.

O conceito e os métodos utilizados são, correta e respectivamente,

1. Decisions, merges, forks e joins.

2. Include e Extend.

Eles são representados, correta e respectivamente, nos diagramas de

As características desse processo são: é iterativo quanto às fases, utiliza matriz de fases por disciplinas ou atividades e workflows, ilustra boas práticas na especificação e no projeto e apoia a prototipação e a entrega incremental. Não é um processo adequado para todos os tipos de desenvolvimento, como, por exemplo, desenvolvimento de software embutido. No entanto, ele representa uma abordagem de processo híbrido que potencialmente combina três modelos de processo genéricos. Suas fases são estreitamente ligadas ao negócio.

Trata-se

- Mensagens publicitárias inesperadas ou pop-ups; - Novas barras de ferramentas; - Páginas iniciais da Internet que não se lembra de ter instalado; - Dificuldade de fazer login em sites seguros; - Antivírus e outros softwares de segurança que não funcionam.

Por meio do relato do usuário e da constatação do Técnico, conclui-se que o notebook foi infectado com um

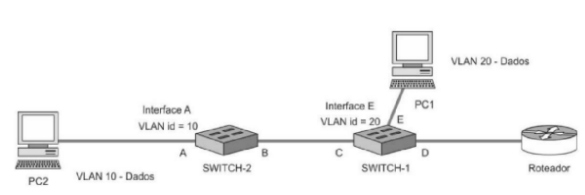

Os modos de operação em que as interfaces A, B, C e D dos switches devem ser configuradas são, respectivamente,