Questões de Concurso

Foram encontradas 152.846 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A autenticação multifatorial, um dos controles listados no Microsoft SDL (security development lifecycle), adiciona uma segunda camada crítica de segurança aos logins, a fim de proteger todos os usuários, especialmente os administradores.

É obrigatória a aplicação de controles que implementem uma permissão para acessar as informações dentro do sistema, de modo que os dados fiquem anonimizados para entes externos; uma vez aplicados tais controles, não se deve autorizar o controle do fluxo de informações entre sistemas conectados, para que não se transmute a anonimização dos dados.

O teste de penetração é um controle que visa avaliar a resiliência dos ativos empresariais por meio da identificação e exploração de pontos fracos (inclusive no que se refere a pessoas e processos) e da simulação dos objetivos e ações de um invasor.

HAZOP é um exame estruturado e sistemático de uma operação planejada e tem, entre outros, o objetivo de identificar e avaliar problemas que possam representar riscos para o equipamento.

A técnica Delphi é utilizada para realizar o tratamento de riscos após a mensuração da probabilidade e após as consequências dos riscos terem sido obtidas, sendo aplicada no nível operacional.

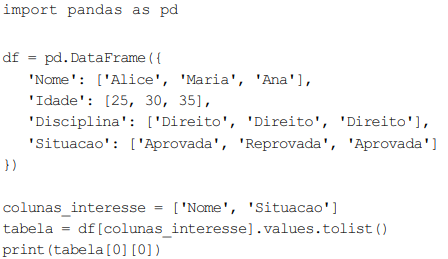

Com base no código precedente, julgue o item que se segue, relativo à linguagem de programação Python, considerando que o ambiente em uso possua as bibliotecas necessárias instaladas.

Ao se executar esse trecho de código, será exibido o resultado a seguir.

['Alice', 'Aprovada']

Bancos de dados em memória são inerentemente mais seguros contra falhas de energia que bancos de dados em disco, pois eles armazenam todos os dados em uma cache volátil que é sincronizada automaticamente com o armazenamento persistente.

Um data lake funciona como uma arquitetura de armazenamento que requer que todos os dados sejam estruturados e limpos antes de serem armazenados.

A operação para adicionar uma coluna nova à tabela vendas é realizada por meio de DML.

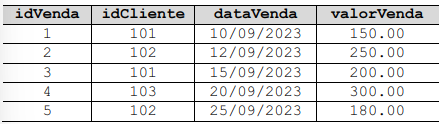

A execução do comando SQL a seguir apresentará a soma de todas as vendas cujo valor excede 150.00.

SELECT SUM(valorVenda) FROM vendas WHERE valorVenda > 150.00;

As tarefas de eliminar registros da tabela vendas e de criar um índice para otimização de consultas devem ser executadas com DDL.

A integridade referencial garante que os valores de chaves estrangeiras correspondam aos valores válidos na tabela referenciada, mas não impede que essas chaves sejam nulas, desde que a coluna permita valores nulos.

No âmbito da modelagem dimensional, as tabelas de fato armazenam medidas quantitativas que representam eventos de negócios, enquanto as tabelas dimensão contêm dados descritivos que auxiliam na interpretação e na análise das métricas da tabela de fato.

No JBoss, o log é escrito no arquivo jboss-eap.log, por padrão.

Para que o Tomcat suporte o HTTP2, é necessário que haja uma instância do componente associada a um conector HTTP/1.1 existente.

No Tomcat, um dos passos para configurar o suporte SSL/TLS é criar um arquivo de keystore usando o utilitário keytool.

Para iniciar uma conexão usando TCP, o computador cliente deve enviar para o computador servidor um pedido de abertura de conexão com a flag ACK.

A camada de transporte do TCP suporta protocolos como UDP e ICMP.

No controle de congestionamento de rede do TCP, é função da camada de transporte receber feedback da camada de rede acerca desse congestionamento e diminuir a velocidade do tráfego enviado para a rede.

Nesse sistema operacional, para se realizar busca por pacote com o nome pacote1, é necessário que se utilize o comando yum find pacote1.