Questões de Concurso

Foram encontradas 152.902 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere as seguintes afirmações acerca do navegador de internet Google Chrome:

I- O Google Chrome não suporta a sincronização de favoritos, senhas e histórico entre dispositivos diferentes.

II- O Google Chrome permite a instalação de extensões e plug-ins para adicionar funcionalidades extras ao navegador.

III- O Google Chrome oferece navegação em modo anônimo, em que o histórico de navegação, cookies e outros dados não são salvos após o término da sessão.

IV- O Google Chrome bloqueia todos os anúncios automaticamente, sem a necessidade de extensões adicionais.

É CORRETO o que se afirma apenas em:

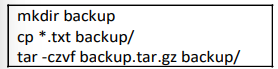

Marque a alternativa que represente exatamente o que esta sequência de comandos realiza.

I- A engenharia social só pode ser realizada por hackers altamente qualificados e técnicos, excluindo assim qualquer possibilidade hackers de ser empregada por indivíduos comuns.

II- A engenharia social é uma técnica utilizada para manipular pessoas a fim de obter informações confidenciais ou acesso não autorizado a sistemas.

III- A engenharia social é um método exclusivo de ataque cibernético que não envolve interação humana.

IV- Os ataques de engenharia social podem ocorrer por meio de diversos canais, como e-mails, telefonemas, mensagens de texto e redes sociais.

É CORRETO o que se afirma apenas em: