Questões de Concurso

Foram encontradas 152.902 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

“[...] é um tipo específico de malware (software malicioso) que, uma vez dentro de um sistema, bloqueia ou criptografa os dados da vítima como uma forma de “sequestro” dos dados ou sistemas de um indivíduo ou organização, exigindo um resgate (geralmente em criptomoedas) para desbloqueá-los.”

Disponível em: https://clavis.com.br/... Acesso em: 10 out. 2024. Adaptado.

O trecho refere-se ao malware conhecido por:

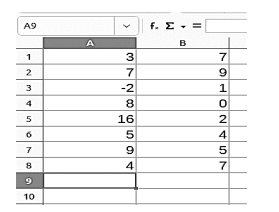

Observe a imagem a seguir.

Um usuário está utilizando a planilha eletrônica de cálculo denominada Calc, parte integrante do pacote de aplicativos LibreOffice. A versão usada é a 24.2.6 (64-bits), num microcomputador com o sistema operacional Microsoft Windows 10 (64-bits) configurado para o idioma Português. A imagem exibida representa uma parte da tela visualizada por ele em determinado instante, onde somente as colunas A e B contém valores numéricos inteiros ocupando as linhas de 1 a 8. O cursor está, neste momento, com foco na célula de endereço A9 e, nela, o usuário digita o seguinte: =SOMAR(A1:B8). Em sequência ele pressiona a tecla <ENTER> , o que faz com que o conteúdo da célula A9 apresente o valor

No que diz respeito à normalização das estruturas de dados, à extração de metadados no MySQL, a técnicas de modelagem dimensional e à linguagem de consulta estruturada (SQL – ANSI), julgue o item seguinte.

A consulta SELECT * FROM INFORMATION_SCHEMA.TABLES retorna todos os metadados relacionados a todas as tabelas de todos os bancos de dados disponíveis no servidor MySQL.

No que diz respeito à normalização das estruturas de dados, à extração de metadados no MySQL, a técnicas de modelagem dimensional e à linguagem de consulta estruturada (SQL – ANSI), julgue o item seguinte.

A primeira forma normal (1NF) sugere que informações repetitivas, como endereços de clientes, sejam armazenadas em uma tabela separada, para evitar redundâncias e garantir a integridade dos dados.

No que diz respeito à normalização das estruturas de dados, à extração de metadados no MySQL, a técnicas de modelagem dimensional e à linguagem de consulta estruturada (SQL – ANSI), julgue o item seguinte.

A opção de privilégio SELECT com hierarquia oferece a um usuário acesso automático a privilégios SELECT em subtabelas atuais e futuras, o que simplifica a gestão de permissões no banco de dados.

No que diz respeito à normalização das estruturas de dados, à extração de metadados no MySQL, a técnicas de modelagem dimensional e à linguagem de consulta estruturada (SQL – ANSI), julgue o item seguinte.

Na dimensão snowflake, os dados são desnormalizados para evitar joins entre tabelas, o que diminui o tempo de consultas; no entanto, nessa dimensão, devido à repetição de dados, utiliza-se mais espaço em disco.

Considerando o comando precedente, do banco de dados MS-SQLSERVER 2019, julgue o próximo item.

O comando cria um índice clusterizado em column1, column2 e column3 da tabela table1 no esquema schema1, com column1 e column3 classificados em ordem decrescente e column2 classificado em ordem crescente.

No que se refere à administração de bancos de dados MySQL, MariaDB e MS-SQLSERVER 2019, julgue o item seguinte.

O MySQL Native Kerberos Authentication permite a autenticação direta de usuários por meio de LDAP e Active Directory, suportando protocolos como User/Password e GSSAPI Kerberos.