Questões de Concurso

Foram encontradas 152.846 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O HTTP usa o UDP como protocolo de transporte subjacente; assim, o cliente HTTP primeiro inicia uma conexão UDP com o servidor e, uma vez estabelecida tal conexão, os processos do navegador e do servidor acessam o TCP por meio de suas interfaces de socket para garantir a entrega dos pacotes.

Na arquitetura TCP/IP, a camada de rede da Internet é responsável pela movimentação de datagramas (pacotes da camada de rede) de um hospedeiro para outro.

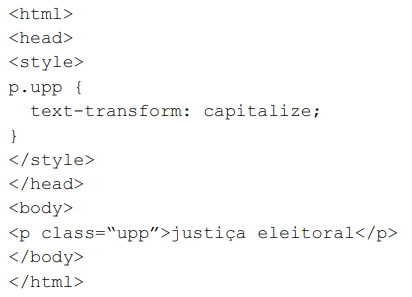

O código HTML a seguir apresentará JUSTIÇA ELEITORAL como resultado de sua execução.

No Scrum, a sprint retrospective é a etapa na qual o cliente (usuário) identifica as mudanças mais úteis para melhorar a eficácia do produto; essas mudanças podem ser adicionadas ao sprint backlog da próxima sprint pelo product owner.

No Scrum, o product backlog é uma lista ordenada e emergente do que é necessário para melhorar o produto.

No Scrum, a sprint review visa inspecionar o resultado da sprint e determinar as adaptações futuras, caso necessário, e é executada após a sprint ser finalizada.

Conceitualmente, os elementos de uma fila só podem ser incluídos ou retirados a partir da base.

As operações básicas de SQL são conhecidas como CRUD (create, read, update e delete), acrônimo para as instruções de criação, leitura, atualização e remoção em bancos de dados.

O modelo lógico do banco de dados permite que uma entidade tenha atributos multivalorados, assim como permite a criação de uma entidade específica para armazenar esses atributos.

Em bancos de dados relacionais, quando uma tabela está na terceira forma normal (3FN), seus atributos dependem inteiramente da chave primária.

O modelo entidade-relacionamento permite a criação de um relacionamento do tipo associativo, que é originado de outros dois relacionamentos.

A respeito de máquinas de estado e de microcomputadores, julgue o item subsequente.

Em microcomputadores, o sistema operacional atua como um intermediário entre o hardware e os programas de aplicação, gerenciando recursos como memória, processamento e dispositivos de entrada e saída.

Ao pesquisar sobre o assunto em questão, ele verificou que isso ocorre quando:

I. Um número é dividido por zero. II. Há fórmulas que retornam datas e horas como valores negativos. III. Uma coluna não é larga o suficiente para mostrar todo o conteúdo da célula.

Estão CORRETAS as afirmativas: