Questões de Concurso

Comentadas para tj-ap

Foram encontradas 1.410 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O protocolo adequado a esse tipo de operação é:

Com relação ao assunto, analise os itens a seguir.

I. O cabeçalho IEEE 802.1q possui 03 (três) bits relacionados à prioridade de pacotes (PCP – Priority Code Point).

II. O campo Priority Code Point (PCP) do protocolo IEEE 802.1q pode assumir valores de 0 até 7, sendo os pacotes classificados com 0 os de maior prioridade e os classificados com 7 os de menor prioridade.

III. Em conexões de rede do tipo Tronco de VLAN (Virtual Local Area Network) é possível realizar a prioridade de tráfego entre as VLAN existentes por meio do campo Priority Code Point (PCP) do protocolo IEEE 802.1q.

Está correto o que se afirma em:

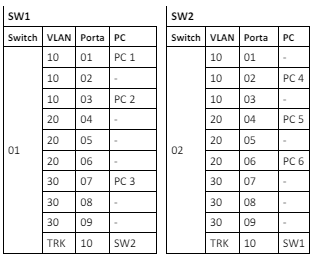

Os computadores pessoais que irão receber o pacote ARP (Address Resolution Protocol) enviado pelo PC 1 são:

Dentre as características das redes que usam o protocolo IEEE 802.11, é correto afirmar que:

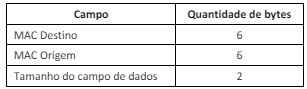

Sabendo-se que esse pacote também transmitiu uma informação útil de 8 bytes, é correto afirmar que o pacote IP transmitido:

Em relação ao assunto, são exemplos de ferramentas de colaboração:

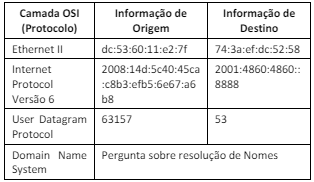

Sobre essa captura, analise os itens a seguir.

I. Essa máquina (PC) possui endereço IPv6 2001:4860:4860::8888

II. O endereço físico da placa de rede do servidor de nomes é o 74:3a:ef:dc:52:58

III. O PC está enviando consultas para a porta 53 do servidor de nomes, por meio do protocolo UDP.

Está correto somente o que se afirma em:

O ataque do tipo DoS consiste em:

De acordo com o padrão 802.3, o cabeçalho do quadro Ethernet possui 14 bytes classificados de acordo com a tabela a seguir.

Com relação ao quadro Ethernet capturado, é correto afirmar que:

I. O switch é um dispositivo que trabalha na camada 2 do modelo OSI.

II. O switch mantém uma tabela dinâmica com os endereços físicos (MAC) das máquinas conectadas a cada porta.

III. O switch multicamada agrega funcionalidades típicas de dispositivos da camada 3, como, por exemplo, NAT (Network Address Translation).

Está correto o que se afirma em:

A camada de enlace, localizada entre a camada física e a camada de rede, tem como atribuição:

Esse tipo de equipamento é essencial em redes de comunicações baseadas na comutação de:

1. Anel

2. Estrela

3. Malha

4. Barramento

( ) Todos os computadores estão conectados e compartilham o mesmo meio de transmissão.

( ) Todos os computadores se comunicam somente com o nó central da rede, que distribui o tráfego de dados entre os demais integrantes da rede.

( ) Os computadores estão conectados em série, em um circuito fechado. Cada computador recebe a informação e passa adiante o tráfego endereçado aos demais integrantes da rede.

( ) Os dispositivos de rede estão conectados entre si.

A relação correta entre a topologia de rede e sua definição, na ordem apresentada, é:

Os tipos de redes, em ordem crescente de abrangência geográfica, são:

O monitoramento da qualidade dos serviços digitais disponibilizados à sociedade representa uma ação estratégica de:

O artefato do Scrum composto pela Meta da Sprint (por que), o conjunto de itens do Product Backlog selecionados para a Sprint (o que), bem como um plano de ação para entregar o Incremento (como) é o:

Ao verificar o OWASP, a equipe definiu o ataque como pertencente à categoria:

Logo, dentro do acrônimo STRIDE, a ameaça a ser trabalhada por Gilberto será: