Questões de Concurso

Comentadas para tj-se

Foram encontradas 1.729 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

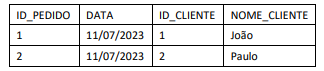

As colunas de PEDIDO têm valores atômicos e as colunas não chaves (DATA, ID_CLIENTE, NOME_CLIENTE) são totalmente dependentes da chave primária (ID_PEDIDO).

Portanto, PEDIDO está normalizada nas FN:

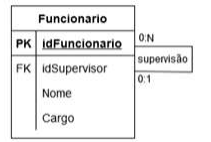

Observe a representação lógica da entidade FUNCIONARIO a seguir.

O atributo IDSUPERVISOR é uma chave estrangeira e faz referência ao atributo IDFUNCIONARIO do supervisor direto do funcionário, quando há relação de supervisão entre funcionários.

Nesse caso, o relacionamento entre funcionários é do tipo:

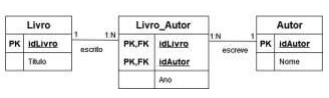

O script em MySQL para implementar fisicamente a entidade associativa LIVRO_AUTOR é:

Um dos cuidados que Mariana deve ter é:

Considerando que a cor foi definida em uma classe CSS, a modificação deve ser efetuada através do método:

Ao efetuar essa operação, Marcelo buscava adotar o princípio do(a):

Em termos do modelo XP, é correto afirmar que:

Para apresentar os dados consultados no RecyclerView, Daniel deve implementar um descendente de:

<html><body> <?php if (isset($_SESSION["user"])) { ?> Esse conteúdo deveria ser exibido <?php } ?> </body></html>

Após analisar o código, Roberta descobriu que o problema é:

Para criar o teste, uma das ações necessárias é:

Uma das opções do site é um botão para exclusão definitiva dos dados de usuário, onde, por se tratar de uma ação crítica, Pedro deve adotar a classe:

Para executar essa regra, Júlia deve utilizar a formatação:

Uma característica da especificação de gramáticas e tipos para XML é a de que:

Para descrever os serviços que são oferecidos pelo Web Service SOAP, permitindo a geração automática de stubs através de ferramentas adequadas, deve ser utilizado o artefato:

Como os Session Beans são os únicos componentes que instanciam gestores de persistência do JPA, Paulo segue o padrão de desenvolvimento:

Para implementar a solução, André deve usar o padrão de desenvolvimento:

Na função de hash criptográfica, a propriedade na qual é fácil gerar um código a partir da mensagem, mas é praticamente impossível gerar uma mensagem dado o seu código, é denominada resistência: