Questões de Concurso

Comentadas para prefeitura de primavera do leste - mt

Foram encontradas 563 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

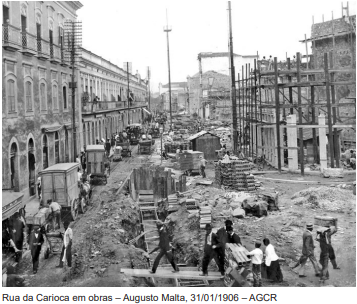

‘(...) o Rio de Janeiro, capital de um país que recebeu durante quase três séculos milhões de pretos, não deve ter pretos. (...) O Rio civiliza-se!!”.

Barreto apud Leitão Junior; Anselmo, 2011, p. 448.

As Reformas Urbanas realizadas pelo então prefeito Pereira Passos (1902-1906) geraram muitos impactos urbanos, sociais e econômicos na cidade, destacando-se:

CREATE TABLE CLIENTES (CODCLI DECIMAL(4) NOMECLI CHAR(15) ENDERCLI CHAR(25) VALORCLI DECIMAL(7,2) LIMCLI DECIMAL (4) VENDAS DECIMAL (2))

O administrador de dados desse BD criou uma outra tabela, denominada CLIENTESDEB, com os mesmos campos e atributos da tabela CLIENTES. Contudo, para preenchê-la, ele usou um comando da DML do SQL para inserir nessa tabela apenas os registros da tabela CLIENTES, cujo valor de LIMCLI fosse menor que 500.

Nesse contexto, o comando DML da SQL utilizado foi:

Algoritmo “Questao” Var x : vetor [1..10] de inteiro i : inteiro

procedimento criar() inicio para i de 1 até 10 passo 1 faca x[i] <- i fimpara fimprocedimento

procedimento alterar (n,p : inteiro) var k: inteiro inicio n <- n-1 para k de p ate n passo 1 faca x[k] <- x[k+1] fimpara fimprocedimento

Inicio criar () alterar (10,4) Fimalgoritmo

Ao executá-lo, o valor final de x[4] será:

Considere o seguinte algoritmo, confeccionado por meio do VisuAlg 2.0:

Algoritmo “questao”

Var

x, x1: inteiro

y, y1 : inteiro

z, z1 : inteiro

Inicio

x1 <- 40

Y1 <- 10 -3

z1 <- 34-10

enquanto (x1 > 30) faca

x <- x1 - y1

y <- y1 + z1

z <- z1 + x1

x1 <- x

y1 <- y

z1 <- z

fimenquanto

escreva (x1, y1, z1)

Fimalgoritmo

O valor final de y1, após a execução deste algoritmo, será: