Questões de Concurso

Comentadas para transpetro

Foram encontradas 2.561 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Uma diferença marcante, porém, entre as duas abordagens é que o

A esse respeito, o objetivo principal da normalização das estruturas de dados em bancos de dados relacionais é

Dentre as modelagens utilizadas em projetos de banco de dados, está a modelagem conceitual, que

Sobre essa tecnologia, verifica-se que a operação de

Tal integração está associada ao conceito de

O conceito que se refere ao conjunto de processos, políticas e estratégias para garantir que isso ocorra é a(o)

Nesse sentido, o conceito de Produto Mínimo Viável (MVP) passou a ser muito utilizado no desenvolvimento de produtos de softwares, sendo que, nessa área, o MVP é

Nesse contexto de tecnologia da informação, um Data Warehouse é uma estrutura de armazenamento de dados fundamental que possui a característica de

A sequência correta de tais processos é:

Dentre os modelos de ciclo de vida mais comuns, há o modelo em cascata, em que

A descrição das quatro propriedades ACID é a seguinte:

NÃO representa uma funcionalidade típica do otimizador de consultas

Dentre as informações típicas que são encontradas nos metadados de um banco de dados relacional, está(ão)

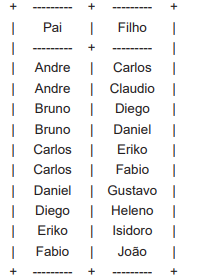

Uma consulta SQL feita para exibir os nomes dos netos de Carlos retorna os nomes Isidoro e João. A expressão, em linguagem SQL, dessa consulta é

Qual das consultas, em linguagem Cypher, retorna todos os amigos de uma pessoa chamada Alice?

A esse respeito, é uma característica típica dos bancos de dados orientados a documentos

Uma ação que pode contribuir significativamente para a otimização do desempenho de um sistema de banco de dados relacionais é

Conforme definido nessa norma, assegurar que as informações e os recursos de processamento da informação estejam protegidos contra malware é um dos objetivos listados para o contexto da segurança

A solução de software descrita é o