Questões de Concurso

Comentadas para tce-sp

Foram encontradas 965 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. A maioria dos programas desenvolvidos para a versão 32 bits do Windows 7, funcionam na versão de 64 bits, exceto os drivers.

II. Para executar um versão de 64 bits do Windows 7, em um processador de 64 bits, o computador precisa de um driver de 64 bits para cada equipamento de hardware instalado no PC ou a ele conectado.

III. Se houver um driver de 64 bits para a versão de 64 bits do Windows Vista, é provável que ele também funcione bem com o mesmo hardware instalado em um PC, executando a versão de 64 bits do Windows 7.

Está correto o que se afirma em

I. Na ferramenta de gerenciamento do DHCP, é possível garantir que um determinado endereço IP integrante da faixa definida seja sempre concedido a um determinado endereço físico (Mac Address).

II. Uma novidade no DHCP é a possibilidade de realizar um backup das configurações e, se necessário, a restauração dessa base.

III. A alta disponibilidade no DHCP deve ser implementada instalando o serviço em um segundo servidor Windows e definindo metade do escopo em cada servidor.

IV. Não só o endereço IP de elementos de rede são entregues e gerenciados pelo servidor DHCP, mas também todas as configurações de rede necessárias para um funcionamento otimizado e estável da rede.

Está correto o que se afirma em

I. É um código escrito com a intenção explícita de se autoduplicar. Tenta se alastrar de computador para computador, incorporando-se a um programa hospedeiro. Ele pode danificar hardware, software ou informações.

II. Cria cópias de si mesmo de um computador para outro automaticamente, ou seja, sem a ação do usuário. Primeiro ele controla recursos no computador que permitem o transporte de arquivos ou informações. Depois que ele contamina o sistema, ele se desloca sozinho, distribuindo cópias de si mesmo pelas redes. Seu grande perigo é a capacidade de se replicar em grande volume. Não precisa de um programa hospedeiro.

III. É um programa de computador que parece ser útil, mas na verdade causa danos. Alastra-se quando a pessoa é seduzida a abrir um programa por pensar que ele vem de uma fonte legítima.

IV. É um termo genérico usado para softwares que realizam certas atividades como anúncios, coleta de informações pessoais ou alteração das configurações do computador, geralmente sem o devido consentimento.

Os itens I, II, III e IV referem-se, correta e respectivamente, a

O Windows Server 2003 possui nativamente um servidor de DNS que é de fundamental importância. Nesse servidor, os domínios DNS são implementados a partir da criação de zonas DNS que podem ser de vários tipos. Um desses tipos é novidade no DNS do Windows Server 2003, em relação a versões anteriores. Esse tipo de zona pode ser criada para a resolução imediata de nomes de um determinado domínio filho. Somente os registros do servidor de nomes, o início de autoridade e hosts necessários são cadastrados. Este recurso é recomendado quando domínios filhos (delegados, como, por exemplo, campinas.sp.gov.br, que é um domínio delegado a partir do domínio sp.gov.br) possuem mais de um servidor de DNS com autoridade, pois nestes casos o servidor de DNS "pai" precisaria ter cadastrado todos os servidores DNS com autoridade no domínio filho. Cadastrando uma zona desse tipo, o gerenciamento fica mais simples, pois essas atualizações podem ser feitas automaticamente.

O texto fala de um tipo de zona de DNS denominada zona

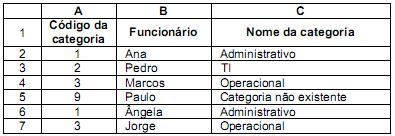

Na célula C2 foi digitada uma função que exibe um valor de acordo com o código da categoria contido na célula A2. Em seguida, essa função foi arrastada até a célula C7, gerando os valores apresentados na coluna C. A função digitada obedece aos seguintes critérios:

1º Se o código da categoria for igual a 1, exibir a palavra Administrativo;

2º Senão, se o código da categoria for igual a 2, exibir a palavra TI;

3º Senão, se o código da categoria for igual a 3, exibir a palavra Operacional;

4º Senão, se o código da categoria for qualquer outro valor, exibir a frase Categoria não existente.

A função correta escrita na célula C2 é:

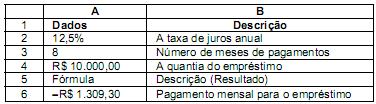

A função utilizada na célula A6 retorna o pagamento periódico de uma anuidade de acordo com pagamentos constantes e com uma taxa de juros constante. O uso correto dessa função na célula A6 é:

I. No BrOffice Writer a partir da versão 3, para definir as propriedades de um campo de formulário basta dar um duplo clique sobre o campo desejado que aparecerá a janela de propriedades.

II. No Microsoft Word 2010, a opção para adicionar um novo comentário sobre um texto selecionado encontra-se na guia Exibição.

III. No BrOffice Writer, o Assistente de mala direta encontra-se no menu Correspondências.

IV. No Microsoft Word 2010, o Assistente de mala direta encontra-se na guia Ferramentas.

Está correto o que se afirma em