Questões de Concurso

Comentadas para prefeitura de faxinalzinho - rs

Foram encontradas 49 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Atenção! Para responder às questões de Informática, a menos que seja explicitamente informado o contrário, considerar que os programas mencionados encontram-se na versão Português-BR e em sua configuração padrão de instalação, possuem licença de uso, o mouse está configurado para destros, um clique ou duplo clique correspondem ao botão esquerdo do mouse, e teclar corresponde à operação de pressionar uma tecla e, rapidamente, liberá-la, acionando-a apenas uma vez. Dessa forma, as teclas de atalho, os menus, os submenus, as barras, os ícones e os demais itens que compõem os programas abordados nesta prova encontram-se na configuração padrão.

Sobre as ameaças ao conectar o computador à rede, analisar os itens abaixo:

I. Informações pessoais e outros dados podem ser obtidos

tanto pela interceptação de tráfego como pela

exploração de possíveis vulnerabilidades existentes no

computador.

II. Um atacante pode usar a rede para enviar grande

volume de mensagens para um computador, até tornálo

inoperante ou incapaz de se comunicar.

Atenção! Para responder às questões de Informática, a menos que seja explicitamente informado o contrário, considerar que os programas mencionados encontram-se na versão Português-BR e em sua configuração padrão de instalação, possuem licença de uso, o mouse está configurado para destros, um clique ou duplo clique correspondem ao botão esquerdo do mouse, e teclar corresponde à operação de pressionar uma tecla e, rapidamente, liberá-la, acionando-a apenas uma vez. Dessa forma, as teclas de atalho, os menus, os submenus, as barras, os ícones e os demais itens que compõem os programas abordados nesta prova encontram-se na configuração padrão.

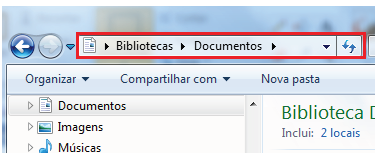

Considerando-se o Windows 7, assinalar a alternativa que preenche a lacuna abaixo CORRETAMENTE:

A barra de ___________ aparece na parte superior de todas as janelas de pastas e exibe seu local atual como uma série de links separados por setas.

As posturas prolongadas podem __________ os músculos e as articulações.

I. Controle do processo de produção documental.

II. Determinação da relevância dos documentos.

III. Aumento do índice de recuperação da informação.

Estão CORRETOS:

I. Sempre que necessário, deve-se utilizar recurso de confirmação de leitura. Caso não esteja disponível, deve constar da mensagem pedido de confirmação de recebimento.

II. Apesar da imensa lista de fontes disponíveis nos computadores, mantêm-se a recomendação de tipo de fonte, tamanho e cor dos documentos oficiais: Calibri ou Carlito, tamanho 12, cor preta.

III. O texto profissional dispensa manifestações emocionais. Por isso, ícones e emoticons não devem ser utilizados.

Estão CORRETOS:

I. A imperatividade é o atributo pelo qual o ato administrativo se impõem a terceiros, independentemente de sua concordância.

II. A autoexecutoriedade é o atributo pelo qual o ato administrativo pode ser posto em execução pela própria Administração pública, mas depende da intervenção do Poder Judiciário.

Constitui ato de improbidade administrativa importando enriquecimento ilícito auferir qualquer tipo de ____________ patrimonial indevida em razão do exercício de cargo, mandato, função, emprego ou atividade nos Poderes da União, dos Estados, do Distrito Federal, dos Municípios, de Território, de empresa incorporada ao patrimônio público ou de entidade para cuja criação ou custeio o erário haja concorrido ou concorra com mais de ___________ por cento do patrimônio ou da receita anual.

( ) Deve-se abrir o Internet Explorer e pressionar a tecla Shift para exibir as opções de tamanho de fonte.

( ) Na barra de menu, pode-se clicar em Exibir e em Tamanho do texto.

As _________ são identificadas com números no canto esquerdo da tela que vai de 1 a 1.048.576. As _________ são identificadas com letras de A a Z e combinações de duas ou três letras (AB, ABC etc.) até totalizarem 16.384.

I. Informações pessoais e outros dados podem ser obtidos tanto pela interceptação de tráfego como pela exploração de possíveis vulnerabilidades existentes no computador.

II. Um atacante pode usar a rede para enviar grande volume de mensagens para um computador, até torná-lo inoperante ou incapaz de se comunicar.

A barra de ___________ aparece na parte superior de todas as janelas de pastas e exibe seu local atual como uma série de links separados por setas.

I. A-que-cer. II. Ex-a-ge-rar. III. E-xem-plo.

Está(ão) CORRETO(S):

I. Os trabalhadores com feridas ou lesões nos membros superiores só podem iniciar suas atividades após avaliação médica obrigatória com emissão de documento de liberação para o trabalho. II. O uso de luvas substitui o processo de lavagem das mãos.