Questões de Concurso

Comentadas para trt - 16ª região (ma)

Foram encontradas 1.104 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

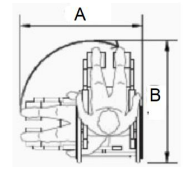

De acordo com a NBR 9050, as dimensões A e B valem, respectivamente,

De acordo com os critérios e diretrizes técnicas para o processo de desenvolvimento de módulos e serviços na Plataforma Digital do Poder Judiciário Brasileiro, portaria CNJ nº 253/2020, o acesso a microsserviços deve ser protegido com mecanismos de autenticação e autorização baseado em

Atualmente, a comunicação sem fio é uma das tecnologias que mais cresce.

Com relação às redes sem fio (WLAN) e as definições do seu padrão, analise os itens a seguir:

I. O IEEE definiu as especificações para a implementação WLAN

sob o padrão IEEE 802.11 que abrange as camadas física,

enlace e rede.

II. O padrão define dois tipos de serviços: o Basic Service Set (BSS), o Security Service Set (SSS).

III. Uma BSS é formada por estações wireless fixas ou móveis e, opcionalmente, por uma estação-base central conhecida como AP (Access Point).

Está correto o que se afirma em

Os tipos mais sofisticados de ameaças a sistemas de computadores são apresentados por programas que exploram vulnerabilidades. Com relação aos softwares maliciosos, analise os itens a seguir:

1I. Os softwares maliciosos podem ser divididos em duas

categorias: aqueles que precisam de um programa

hospedeiro e aqueles que são independentes.

II. Os programas hospedeiros são basicamente fragmentos de programas que não podem existir independentemente de algum programa de aplicação, utilitário ou programa do sistema. São exemplos os worms e zumbis.

III. Os programas independentes que podem ser programados e executados pelo sistema operacional. São exemplos os vírus, bombas lógicas e backdoors.

Está correto o que se afirma em

Com relação ao SNMP v3, assinale V para a afirmativa verdadeira e F para a falsa.

I. SNMP engine é composto por quatro partes: o dispatcher e os subsistemas de processamento de mensagens, controle de acesso e o de segurança.

II. Essa versão abandonou a noção de managers e agents presentes nas versões v1 e v2, agora ambos são denominados SNMP entitites; uma SNMP entitity consiste em um SNMP engine e um ou mais SNMP applications.

III. A versão v3 alterou o protocolo em relação às versões anteriores, pela adição de suporte a segurança quântica e adição de novos agents para suportar IoT.

As afirmativas são, respectivamente,

Com relação às vantagens do cabeamento estruturado sobre o não estruturado, assinale V para a afirmativa verdadeira e F para a falsa.

I. Aumenta o tempo de vida dos projetos de cabeamento e a consistência da rede.

II. Facilita a adição de pontos extras, movimentações e mudanças de equipamentos e simplifica a retirada de defeitos.

III. Suporta hardware de fabricantes distintos e tráfego multimídia.

As afirmativas são, respectivamente,

A topologia do tipo barramento necessita de mecanismos de controle de acesso ao meio e técnicas para evitar colisões de pacotes na rede.

Esses mecanismos podem ser classificados como de acesso

Segundo o guia PMBOK, o papel desempenhado pelos gerentes de projetos é diferente daqueles desempenhados pelos gerentes de operações e pelos gerentes funcionais.

Com relação aos gerentes de projetos, analise as afirmativas a seguir:

I. São responsáveis por assegurar a eficiência das operações do negócio.

II. São as pessoas designadas pela organização executora para liderar a equipe responsável por alcançar os objetivos do projeto.

III. Se concentram na supervisão do gerenciamento de uma unidade funcional ou de negócios.

Está correto o que se afirma em

Docker é uma plataforma que permite criar e compartilhar aplicativos e microsserviços em contêineres.

O comando utilizado para executar um contêiner novo é o