Questões de Concurso

Comentadas para banco da amazônia

Foram encontradas 2.630 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

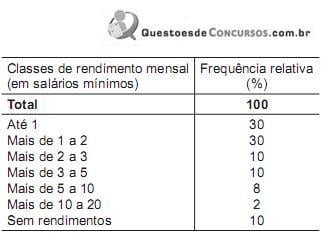

A melhor estimativa para a média do rendimento mensal, em salários mínimos, é

Se a vigésima quinta prestação é de R$ 5.000,00, o saldo devedor, em reais, após o pagamento da quadragésima oitava prestação é de

Para isso, esse administrador deve configurar o compartilhamento no arquivo

Para configurar todos os endereços de e-mail do domínio acme.com.br como endereços que não devem ser classificados como spam, o usuário do sistema deve editar o arquivo user_prefs da pasta .spamassassin do seu home e acrescentar a diretiva de configuração

Uma das técnicas utilizadas implica verificar se o endereço de origem do emissor da mensagem está incluído em uma lista negra conhecida como

Dentre as configurações necessárias para o sendmail receber mensagens destinadas a um domínio virtual, o administrador do sistema deve configurar o serviço de DNS (Domain Name System) adequadamente e acrescentar no nome completo do domínio virtual no arquivo

Aquele que fornece autenticação do servidor, sigilo de dados e integridade de dados é o

Para isso, ele deve configurar os discos com o RAID

Essas técnicas são utilizadas em conjunto pelo vírus

Os códigos maliciosos que utilizam a rede de dados como principal meio de proliferação são classificados como

O backup do sistema Unix executado com o utilitário dump pode ser recuperado com o utilitário

Dentre as ações que o administrador do sistema precisa executar, o arquivo httpd.conf deve ser configurado com a diretiva

Para isso, esse protocolo utiliza técnicas para controle de fluxo e controle de erro conhecidas como

Para um quadro ser aceito por todas as estações da rede local, o endereço destino deve conter o endereço de difusão (broadcast), representado em hexadecimal como

Para identificar esse ataque, os componentes de segurança devem utilizar técnicas para

O componente capaz de identificar e impedir o ingresso do tráfego TCP de ACK forjado por entidades hostis e destinado a entidades da rede interna é o

Antes de iniciar a transmissão dos dados do usuário, as duas entidades precisam negociar os parâmetros de segurança com o IKE (Internet Key Exchange) que, na fase 1, utiliza o

A técnica de encapsulamento seguro de pacotes em pacotes, utilizada na modalidade de VPN Gateway-To-Gateway, é conhecida como

Os cabos da categoria STP (Shielded Twisted Pair) reduzem o crosstalk e melhoram a tolerância à distância, pois