Questões de Concurso

Comentadas para anp

Foram encontradas 766 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

As bacias sedimentares podem ser classificadas de acordo com a sua localização.Uma bacia sedimentar localizada na margem destrutiva de uma placa tectônica é chamada de

A Constituição Federal estabelece, em diversas normas, proteção à propriedade individual. Há normas, no entanto, que incluem limitações diversas e a possibilidade de perda da propriedade, com ou sem indenização, a depender das circunstâncias.

Como regra geral, estabelece-se a necessidade de que a propriedade tenha função

No regime de distribuição de competências na área de finanças públicas, têm atuação bastante presente a União Federal, especialmente pela Secretaria do Tesouro e pelo Ministério da Fazenda, e o Banco Central, autarquia federal que emite moeda a mando da União Federal.

Para regular o mercado, para quem o Banco Central pode, de acordo com a Constituição Federal, conceder empréstimos?

Um servidor público efetivo da União Federal, tendo assumido o cargo após aprovação em concurso público, em determinado momento, autorizado por lei, passou a ocupar cargo de Deputado Federal após ser eleito.

Nos termos da Constituição Federal, o detentor de mandato eletivo é remunerado pelo regime do

Uma liga de futebol do interior de um estado brasileiro possui um banco de dados para controlar os contratos entre os clubes e seus técnicos e jogadores. Esse banco de dados está armazenado em planilhas Excel. As três primeiras Figuras exibem, respectivamente, parte dos cadastros de jogadores, técnicos e clubes. Jogadores e técnicos são identificados pelo número do CPF, enquanto os clubes são identificados pelo número de inscrição na liga.

Tomando por base as Tabelas acima, qual jogador trabalhou durante mais tempo sob o comando do técnico Joel Santamaria?

Qual texto é compatível com o resultado da aplicação dessas operações?

Uma hacker ameaçou divulgar na Web informações sigilosas de uma empresa após ter conseguido acesso a seus sistemas de informação. Para conseguir o acesso, ela telefonou para uma das secretárias da diretoria, passando-se por esposa de um dos diretores. Em seguida, ela disse à secretária que seu marido tinha sofrido um acidente e estava hospitalizado. Porém, antes de ficar inconsciente, o diretor lhe havia pedido que entrasse em contato com a empresa a fim de que uma de suas secretárias solicitasse a mudança do seu login e da sua senha, pois ele havia perdido sua agenda no acidente e temia que alguém pudesse invadir os sistemas da empresa, uma vez que esses dados, por descuido seu, estavam anotados na agenda perdida. Em seguida, a suposta esposa forneceu os novos login e senha à secretária.

Esse tipo de ataque para obtenção de informações é chamado de

Para prevenir que vírus se instalem nos computadores de seus usuários, o Gmail não permite que sejam enviados ou recebidos arquivos executáveis.

Como consequência dessa política, dentre os arquivos listados abaixo, o único que poderia ser enviado por e-mail através do Gmail é

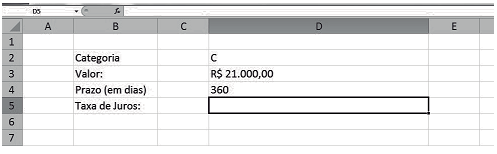

• A categoria do cliente (A, B ou C).

• O valor a ser investido.

• O prazo de resgate (em dias).

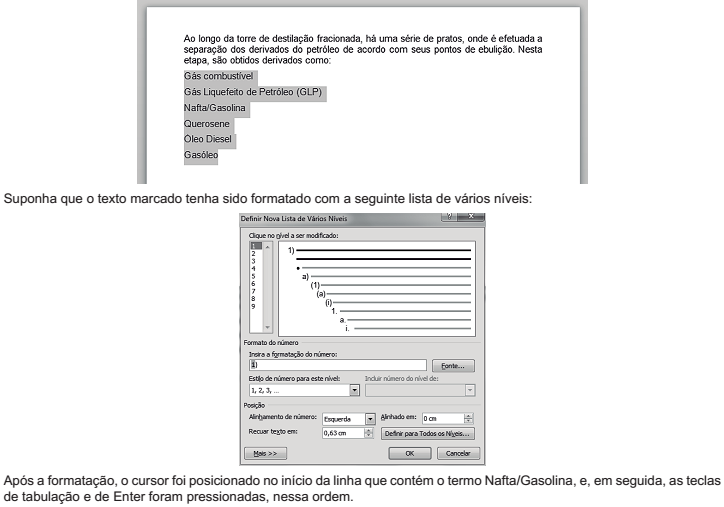

Um analista de investimentos desse banco elaborou uma planilha MS Excel 2010 para que os gerentes de investimento possam fazer simulações e orientar seus clientes. Essa planilha é exibida pela Figura a seguir.

As regras para o cálculo da taxa de juros a ser paga foram codificadas na seguinte fórmula:

=SE(D4>360;0,15;SE(E(D2<>"A";D3>20000);0,145;SE(D2="A";0,14;SE(OU(D2="B";D3<10000);0,135;0,13))))

Suponha que a célula D5 tenha sido formatada como porcentagem com uma casa decimal.

Nessas condições, o que será exibido na célula D5 da planilha acima, após a fórmula em questão ter sido inserida nessa célula?

Capacitações, recursos e alinhamento da TI aos negócios são considerados ativos de serviço em uma organização e constituem a base para a criação de valor para o serviço.

A capacidade de encapsulamento é uma propriedade importante do serviço, pois isola dos clientes a complexidade estrutural, expondo somente a interface de utilização.

A metodologia do gerenciamento do portfólio de serviços do processo de estratégia de serviço prevê as etapas de aprovação, análise, oficialização e implantação.

O gerenciamento do portfólio de TI é um objetivo de controle do processo Definir um Plano Estratégico de TI, que pertence ao domínio Planejar e Organizar (PO).

O requisito de controle genérico PC4 Papéis e Responsabilidades designa um proprietário para cada processo de TI e define os papéis e responsabilidades de cada proprietário.

O domínio Entregar e Suportar do COBIT provê as soluções de TI e as transfere para se tornarem serviços.

Nos modelos tradicionais, as medições de desempenho estão focadas na estrutura produtiva, enquanto que, no BSC, existe a preocupação de criar medidas para avaliar o desempenho do ciclo de inovação, operação e pós-venda, permeando toda a cadeia de valor da organização.

No BSC, a perspectiva do cliente consiste em identificar e tratar os processos mais críticos para que os objetivos dos acionistas sejam alcançados.

O sistema de arquivos EXT4 é capaz de gerenciar arquivos no sistema operacional Linux, com suporte a integridade dos dados utilizando Reiserfs.

O sistema de arquivos EXT4 do Linux possui suporte a ACLs (access control list) POSIX.