Questões de Concurso

Comentadas para cmb

Foram encontradas 112 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Uma forma segura para um emissor enviar uma chave simétrica por meios de comunicação inseguros para um receptor é criptografar essa chave com a chave

Por questão de segurança, quando é necessário reutilizar as chaves simétricas em diferentes operações, deve-se usar a cifragem

Para controlar o acesso e garantir o sigilo das informações nas redes Wi-Fi, vários esquemas de segurança foram criados, dentre os quais se incluem os seguintes:

Esse ataque visa à(ao)

Para fazer o controle baseado em porta, o IEEE (Institute of Electrical and Electronics Engineers) desenvolveu o padrão 802.1x para prover o transporte de informações de

O protocolo de VPN que usa o IKE (Internet Key Exchange), o ESP (Encapsulating Security Payload) e o AH (Authentication Header) é o

Um tipo de ataque passivo é a

Esses certificados digitais são considerados à prova de falsificação, pois são

O componente do perímetro que utiliza métodos de detecção por anomalia e por assinatura para identificar tráfego malicioso na rede é o

Para acessar o sistema, nessa ordem de verificação, um usuário legítimo deve fornecer os seguintes itens pessoais:

O tipo de worm que se mantém como uma cópia única de si mesmo em qualquer ponto no tempo enquanto se transfere para hosts vizinhos na rede é conhecido como

Nesse sentido, um programa de proteção da informação efetivo deve

Considerando que todas as outras estações da rede estão acessando a internet sem dificuldades, um dos motivos que pode estar ocasionando esse problema no novo host é

Dentre esses protocolos, inclui-se o

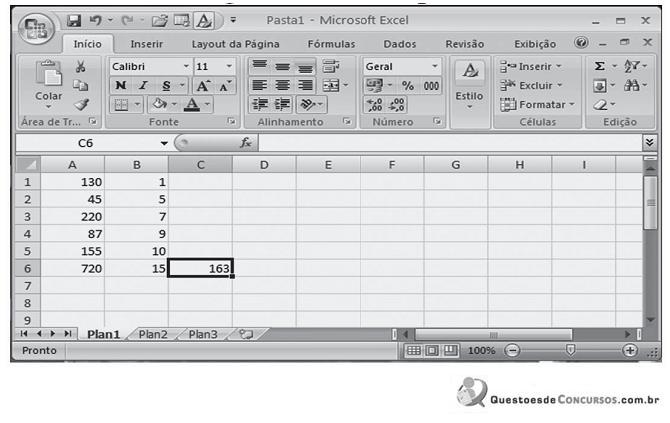

Para obter o valor da célula C6 da planilha mostrada na figura, a fórmula construída e aplicada a essa célula foi