Questões de Concurso

Comentadas para dnit

Foram encontradas 335 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

1. Unidade biótica de maior extensão geográfica, compreendendo várias comunidades em diferentes estágios de evolução, porém denominada de acordo com o tipo de vegetação dominante.

2. Conjunto de componentes vivos de um ecossistema.

3. Soma total das condições ambientais de um lugar específico, que é ocupado por um organismo, uma população ou uma comunidade.

4. Qualquer corpo d’água, superficial ou subterrâneo, utilizado para abastecimento humano, animal, industrial ou irrigação.

5. Monumentos arqueológicos compostos pelo acúmulo de moluscos marinhos, fluviais ou terrestres, feito pelos índios.

( ) Habitat; ( ) Manancial; ( ) Sambaquis; ( ) Biota; ( ) Bioma.

Assinale a opção que indica a relação correta, na ordem apresentada.

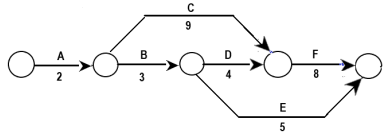

Com base nesse diagrama, considere as afirmativas:

I. A folga da atividade E é de 2 dias.

II. O caminho crítico é A – B – D – F.

III. Admitindo-se que se possa contratar mão-de-obra suficiente para que a atividade C tenha duração de 4 dias, o prazo total da obra passa a 17 dias.

Está correto o que se afirma em

Essa última numeração será 00 para a via que nomeia a região hidrográfica e, a partir daí, em linhas gerais, a regra manda enumerar os afluentes

I. As placas devem ser posicionadas com uma pequena deflexão horizontal, entre 3o e 5o (três e cinco graus), em relação à direção ortogonal ao trajeto dos veículos que se aproximam.

II. As placas correspondentes a sinais de advertência utilizam, predominantemente a forma circular, a cor branca em seu fundo e a cor vermelha em sua borda.

III. Os sinais de regulamentação têm seu posicionamento ao longo da via condicionado pela distância de visibilidade necessária para sua visualização e pelo tipo de situação que se está regulamentando.

Está correto o que se afirma em

Atualmente, uma das atribuições do DNIT é operar um sistema que conta com 47 IP4.

A sigla IP4 corresponde a

O equipamento de Terraplenagem apresentado na foto acima é denominado

Um dos aperfeiçoamentos trazidos pela oitava versão foi

Com relação à Privacy by Design e o princípio de Privacy by default, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) A Privacy by Design representa um conjunto de boas práticas que visam garantir a privacidade e proteção dos titulares e suas informações desde a concepção e durante o início do ciclo de vida do projeto, sistema, serviço, produto ou processo.

( ) A Privacy by Default busca garantir que dados pessoais sejam protegidos automaticamente com grau básico de privacidade, sem qualquer ação por parte do titular, pois ela já estará embutida no sistema, por padrão nos sistemas de TI ou práticas de negócio

( ) Em atendimento à Lei Geral de Proteção de Dados Pessoais (LGPD) as instituições, públicas e privadas, devem adotar metodologias de implementação de medidas proativas, como Privacy by Design e, como consequência, adotar práticas de proteção de dados pessoais como padrão dos sistemas de TI ou práticas de negócio, conforme o princípio Privacy by Default.

As afirmativas são, respectivamente,

( ) A parte de “auth” da “OAuth” se refere a autorização, não a autenticação.

( ) Dentre as práticas recomendadas para criar um aplicativo OAuth, podem ser citadas: usar escopos mínimos, criptografar os tokens de acesso do usuário e proteger as credenciais do aplicativo.

( ) Dentre os riscos de segurança mais comuns associados às Application Programming Interfaces (APIs, ou Interfaces de Programação de Aplicação) listados no API Security Top 10 da Open Worldwide Application Security Project (OWASP) consta como vulnerabilidade a implementação incorreta de mecanismos de autenticação, que é responsável pela exposição do fluxo de negócios por comprometer o sistema de identificar dos equipamentos de origem do incidente de segurança.

As afirmativas são, respectivamente,

Com relação às ameaças e desafios comuns, analise os itens a seguir.

I. Os erros humanos continuam sendo uma das mais importantes causas de todas as violações de dados relatadas, em especial devidos a acidentes, senhas fracas, compartilhamento de senhas e outros comportamentos de usuários imprudentes ou desinformados.

II. As vulnerabilidades do software de banco de dados tem sua exposição reduzida pela aplicação dos patches fornecidos pelas empresas comerciais e plataformas de gerenciamento de banco de dados de software livre.

III. São ameaças permanentes em bancos de dados os ataques de injeção SQL/NoSQL e as invasões por estouro de buffer.

Está correto o que se afirma em:

Em relação às plataformas (IaaS, PaaS e SaaS), analise os itens a seguir.

I. IaaS, PaaS e SaaS são mutuamente exclusivos.

II. Para a atividade de Desenvolvimento de Software deve-se optar prioritariamente pela IaaS, ao invés da PaaS.

III. O benefício principal do SaaS é que ele transfere toda a infraestrutura e o gerenciamento do aplicativo para o fornecedor do serviço, enquanto o principal benefício da PaaS é permitir aos clientes desenvolver, testar, implementar, executar, atualizar e ajustar a escala de aplicativos de forma mais rápida e com custo reduzido do que eles poderiam se tivessem que desenvolver e gerenciar sua própria plataforma no local.

Está correto o que se afirma em:

Relacione os tipos de fiscais dos contratos às respectivas definições.

1. Fiscal Técnico do Contrato 2. Fiscal Administrativo do Contrato 3. Fiscal Requisitante do Contrato 4. Fiscal Setorial do Contrato

( ) Servidor que fiscaliza o contrato quanto aos aspectos administrativos;

( ) Servidor acompanha a execução do contrato nos aspectos técnicos ou administrativos;

( ) Servidor que fiscaliza o contrato do ponto de vista de negócio e funcional da solução de TIC.

( ) Servidor que fiscaliza tecnicamente o contrato;

Assinale a opção que indica a relação correta na ordem apresentada.

( ) A aplicação de vídeo em movimento sobre redes pode ser otimizada para reduzir a latência e melhorar a experiência do usuário.

( ) As aplicações de voz e imagem em movimento usam geralmente protocolos multicast sobre redes, o que pode aumentar a eficiência da transmissão.

( ) A aplicação de voz e imagem em movimento sobre redes não requerem qualquer forma de compressão de dados para garantir a qualidade do serviço em ambientes de rede com alta demanda de tráfego.

As afirmativas são, respectivamente,

Relaciones as aplicações de segurança da informação com suas respectivas definições.

1. Proxy

2. DMZ

3. Antivírus

4. Antispam

( ) Software que previne, detecta e remove malware, incluindo vírus de computador, worms de computador, cavalos de Tróia, spyware e adware.

( ) Uma área intermediária entre duas redes projetada para fornecer servidores e filtragem de firewall entre uma rede interna confiável e a rede externa não confiável.

( ) Software ou a processos de detecção e análise que têm como objetivo bloquear mensagens indesejadas que podem conter golpes, ameaças ou outras informações não solicitadas.

( ) Intercepta pedidos de informação de usuários externos e fornece a informação solicitada recuperando-a de um servidor interno, protegendo e minimizando a demanda em servidores internos.

Assinale a opção que indica a relação correta, na ordem

apresentada.

1. Firewall 2. Intrusion Detection Systems (IDS) 3. Intrusion Prevention Systems (IPS) 4. Antivírus software

( ) Previne, detecta e remove malware, incluindo vírus de computador, worms de computador, cavalos de Tróia, spyware e adware.

( ) É uma ferramenta de monitoramento em tempo integral colocada nos pontos mais vulneráveis ou pontos críticos das redes corporativas para detectar e deter intrusos continuamente.

( ) É uma ferramenta para monitorar o tráfego de rede e as atividades do sistema para prevenir e bloquear possíveis invasões ou ataques. Esta ferramenta é essencial para identificar e mitigar ameaças em tempo real, melhorando a postura geral de segurança de uma organização.

( ) Impede que usuários não autorizados acessem redes privadas. É uma combinação de hardware e software que controla o fluxo de tráfego de entrada e saída da rede.

Assinale a opção que indica a relação correta, na ordem apresentada.

( ) A tolerância a falhas é a capacidade de um sistema de continuar funcionando mesmo quando ocorrem falhas em seus componentes.

( ) A redundância é uma técnica comum usada para aumentar a tolerância a falhas em sistemas críticos.

( ) A tolerância a falhas é uma técnica que garante que um sistema nunca falhe.

As afirmativas são, respectivamente,

( ) O SDN permite que os usuários finais controlem a rede, podendo alterar e modificar como o tráfego flui.

( ) No SDN, o plano de controle e o plano de dados não podem ser separados.

( ) A virtualização da rede, um conceito importante do SDN, consiste em criar redes virtuais sobre uma rede física usando software.

As afirmativas são, respectivamente,