Questões de Concurso Comentadas para sefaz-rj

Foram encontradas 269 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A situação descrita é conhecida por:

I. O usuário recebe um e-mail de um suposto funcionário da instituição que mantém o site de comércio eletrônico ou de um banco, que persuade o usuário a fornecer informações sensíveis, como senhas de acesso ou número de cartões de crédito.

II. Um hacker compromete o DNS do provedor do usuário, de modo que todos os acessos a um site de comércio eletrônico ou Internet Banking são redirecionados para uma página Web falsificada, semelhante ao site verdadeiro, com o objetivo de o atacante monitorar todas as ações do usuário, como a digitação de sua senha bancária. Nesta situação, normalmente o usuário deve aceitar um novo certificado (que não corresponde ao site verdadeiro), e o endereço mostrado no browser do usuário é diferente do endereço correspondente ao site verdadeiro.

III. O usuário recebe um e-mail, cujo remetente é o gerente do seu banco e que contém uma mensagem que solicita a execução pelo usuário de um programa anexo ao e-mail recebido, a título de obter acesso mais rápido às informações mais detalhadas em sua conta bancária.

IV. O usuário utiliza computadores de terceiros para acessar sites de comércio eletrônico ou de Internet Banking, possibilitando o monitoramento de suas ações, incluindo a digitação de senhas ou número de cartões de crédito, por meio de programas especificamente projetados para esse fim.

Constituem exemplos de fraudes resultantes de Engenharia Social os casos identificados em:

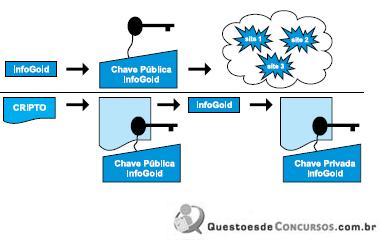

I. A empresa InfoGold criou uma chave pública e a enviou a vários sites.

II. Quando um desses sites quiser enviar uma informação criptografada para InfoGold, deverá utilizar a chave pública desta.

III. Quando InfoGold receber a informação, apenas será possível extraí-la com o uso da chave privada, que só InfoGold possui.

IV. Caso InfoGold queira enviar uma informação criptografada ao site 3, por exemplo, deverá conhecer sua chave pública.

O esquema é conhecido como de chave: