Questões de Concurso

Comentadas para dataprev

Foram encontradas 1.794 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

01. package processos;

02.

03. public class Concorrencia implements Runnable{

04.

05. Thread t;

06.

07. Concorrencia(String str) {

08. t = new Thread(this, str);

09. t.start();

10. }

11.

12. public void run() {

13. for (int i = 0; i < 5; i++) {

14. if ((i % 5) == 0) {

15. System.out.println(Thread.currentThread().getName() + " executando...");

16. Thread.yield();

17. }

18. }

19.

20. System.out.println(Thread.currentThread().getName() + " Fim da thread.");

21. }

22.

23. public static void main(String []args){

24. new Concorrencia("Thread 1");

25. new Concorrencia("Thread 2");

26. new Concorrencia("Thread 3");

27. }

28. }

De acordo com a análise do código, determine a alternativa que descreve, corretamente, a função do método yield(), na linha 16.

“Físicos anunciaram neste domingo (22) ter aprendido mais sobre o ___________, partícula subatômica que torna a existência de massa possível e por esta razão é apelidada de "partícula de Deus", descoberta considerada revolucionária anunciada há quase dois anos.

Experimentos feitos no Grande Colisor de Hádrons (LHC, na sigla em inglês) - o acelerador de partículas situado na fronteira franco-suíça, onde a descoberta foi feita.” (g1 23/06/2014, “Cientistas analisam novos resultados obtidos no Grande Colisor de Hádrons”)

(g1, 29/06/2014)

O trecho acima se refere a um grupo com origens na organização terrorista Al Qaeda que atualmente controla territórios no Iraque e Síria. Trata-se do autodenominado Estado Islâmico (EI), que se caracteriza como:

(g1 07/11/2014, “Kiev denuncia entrada de tanques saídos da Rússia em seu território")

A crise na Ucrânia teve origem com a queda do ex-presidente Viktor Yanukovish após ele rejeitar um acordo econômico com a União Europeia. Com sua queda, a Rússia interveio na região da Crimeia de maioria étnica russa, região que foi:

“O Brasil é uma República Federativa Presidencialista, formada pela União, estados e municípios, em que o exercício do poder é atribuído a órgãos distintos e independentes, submetidos a um sistema de controle para garantir o cumprimento das leis e da Constituição. O Brasil é uma República porque _____________, [...] É Presidencialista porque _____________. É Federativa porque ____________."

(brasil.gov.br, “Entenda como funciona a estrutura do Estado brasileiro").

I. Direito à moradia, ao lazer e à alimentação.

II. Direito ao trabalho e à previdência.

III. Direito ao transporte e a viagens turísticas.

IV. Direito à saúde e à educação.

Escolha a alternativa contendo os itens de descrevam corretamente exemplos de direitos sociais no Brasil

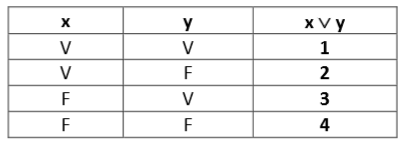

Essa tabela-verdade representa o funcionamento de 2 sensores x e y em um equipamento, de tal forma que:

V = VERDADEIRO, ou seja, o sensor está acionado.

F = FALSO, ou seja, o sensor não está acionado.

Assinale a alternativa que contém os valores CORRETOS para 1, 2, 3 e 4, considerando-se o Conectivo do tipo OU (x ∨ y).

Self-repairing software tackles malware

University of Utah computer scientists have developed software that not only detects and eradicates never-before-seen viruses and other malware, but also automatically repairs damage caused by them. The software then prevents the invader from ever infecting the computer

again.

A3 is a software suite that works with a virtual machine - a virtual computer that emulates the operations of a computer without dedicated hardware. The A3 software is designed to watch over the virtual machine's operating system and applications, says Eric Eide, University of Utah research assistant professor of computer science leading the university's A3 team with U computer science associate professor John Regehr. A3 is designed to protect servers or similar business-grade computers that run on the Linux operating system. It also has been demonstrated to protect military applications.

The new software called A3, or Advanced Adaptive Applications, was co-developed by Massachusetts-based defense contractor, Raytheon BBN. The four-year project was completed in late September.

There are no plans to adapt A3 for home computers or laptops, but Eide says this could be possible in the future.

"A3 technologies could find their way into consumer products someday, which would help consumer devices protect themselves against fast-spreading malware or internal corruption of software components. But we haven't tried those experiments yet," he says.

Unlike a normal virus scanner on consumer PCs that compares a catalog of known viruses to something that has infected the computer, A3 can detect new, unknown viruses or malware automatically by sensing that something is occurring in the computer's operation that is not correct. It then can stop the virus, approximate a repair for the damaged software code, and then learn to never let that bug enter the machine gain.

While the military has an interest in A3 to enhance cybersecurity for its mission-critical systems, A3 also potentially could be used in the consumer space, such as in web services like Amazon. If a virus or attack stops the service, A3 could repair it in minutes without having to take the servers down.

Source: http://www.sciencedaily.com

"[...]computer scientists have developed software that not only detects and eradicates never-before-seen viruses and other malware, but also automatically repairs damage caused by them".

The words underlined express a meaning of:

Self-repairing software tackles malware

University of Utah computer scientists have developed software that not only detects and eradicates never-before-seen viruses and other malware, but also automatically repairs damage caused by them. The software then prevents the invader from ever infecting the computer

again.

A3 is a software suite that works with a virtual machine - a virtual computer that emulates the operations of a computer without dedicated hardware. The A3 software is designed to watch over the virtual machine's operating system and applications, says Eric Eide, University of Utah research assistant professor of computer science leading the university's A3 team with U computer science associate professor John Regehr. A3 is designed to protect servers or similar business-grade computers that run on the Linux operating system. It also has been demonstrated to protect military applications.

The new software called A3, or Advanced Adaptive Applications, was co-developed by Massachusetts-based defense contractor, Raytheon BBN. The four-year project was completed in late September.

There are no plans to adapt A3 for home computers or laptops, but Eide says this could be possible in the future.

"A3 technologies could find their way into consumer products someday, which would help consumer devices protect themselves against fast-spreading malware or internal corruption of software components. But we haven't tried those experiments yet," he says.

Unlike a normal virus scanner on consumer PCs that compares a catalog of known viruses to something that has infected the computer, A3 can detect new, unknown viruses or malware automatically by sensing that something is occurring in the computer's operation that is not correct. It then can stop the virus, approximate a repair for the damaged software code, and then learn to never let that bug enter the machine gain.

While the military has an interest in A3 to enhance cybersecurity for its mission-critical systems, A3 also potentially could be used in the consumer space, such as in web services like Amazon. If a virus or attack stops the service, A3 could repair it in minutes without having to take the servers down.

Source: http://www.sciencedaily.com

I. A3 works exactly the same way as a normal virus scanner on consumer PCs.

II. The A3 software already found their way into consumer products and cloud-computing.

III. The software is designed to protect military servers that run on the Linux operating system.

IV. A3 only stops the virus and repairs the damaged software code.

According to the text:

Self-repairing software tackles malware

University of Utah computer scientists have developed software that not only detects and eradicates never-before-seen viruses and other malware, but also automatically repairs damage caused by them. The software then prevents the invader from ever infecting the computer

again.

A3 is a software suite that works with a virtual machine - a virtual computer that emulates the operations of a computer without dedicated hardware. The A3 software is designed to watch over the virtual machine's operating system and applications, says Eric Eide, University of Utah research assistant professor of computer science leading the university's A3 team with U computer science associate professor John Regehr. A3 is designed to protect servers or similar business-grade computers that run on the Linux operating system. It also has been demonstrated to protect military applications.

The new software called A3, or Advanced Adaptive Applications, was co-developed by Massachusetts-based defense contractor, Raytheon BBN. The four-year project was completed in late September.

There are no plans to adapt A3 for home computers or laptops, but Eide says this could be possible in the future.

"A3 technologies could find their way into consumer products someday, which would help consumer devices protect themselves against fast-spreading malware or internal corruption of software components. But we haven't tried those experiments yet," he says.

Unlike a normal virus scanner on consumer PCs that compares a catalog of known viruses to something that has infected the computer, A3 can detect new, unknown viruses or malware automatically by sensing that something is occurring in the computer's operation that is not correct. It then can stop the virus, approximate a repair for the damaged software code, and then learn to never let that bug enter the machine gain.

While the military has an interest in A3 to enhance cybersecurity for its mission-critical systems, A3 also potentially could be used in the consumer space, such as in web services like Amazon. If a virus or attack stops the service, A3 could repair it in minutes without having to take the servers down.

Source: http://www.sciencedaily.com

Você ainda vai usar uma moeda virtual

Quando a Apple lançou sua nova geração de iPhones, há algumas semanas, muita gente ficou desapontada. A empresa que era líder isolada em inovação dessa vez pareceu estar a reboque. A grande novidade em hardware foi o tamanho dos aparelhos, que cresceram.

Mesmo isso foi "cópia" do que os concorrentes já vinham fazendo. Mas quem olhar com cuidado vai ver que verdadeira novidade estava no software, com o lançamento do Apple Pay, uma entrada de cabeça da empresa no mercado de pagamentos virtuais.

O Apple Pay foi lido como um passo da empresa para se aproximar dos bancos e das empresas de cartão de crédito para resolver um problema que ambos não foram capazes de resolver sozinhos: massificar os celulares como meio de pagamento, transformando-o no novo "cartão de crédito" do futuro.

No entanto, a leitura mais interessante não apareceu em muitos lugares. O Apple Pay é também uma porta de entrada para as chamadas "moedas virtuais", especialmente para o Bitcoin.

Para quem ainda não está familiarizado, o Bitcoin é uma moeda cujo banco central é a própria internet. Ela é gerada por um complexo conjunto de regras definidas por software e está se tornando hoje um ativo cada vez mais importante.

Apesar de a Apple não declarar nada oficialmente sobre a relação entre Bitcoin e ApplePay, uma série de pistas indica que a empresa está de olho nesse campo. Uma dessas é que a companhia eliminou, em junho último, sua proibição para aplicativos que envolvessem unidades monetárias virtuais, que eram banidos até então.

Outra é que o Apple Pay vai ser aberto para o desenvolvimento por terceiros. Em outras palavras, aplicativos que estão experimentando com o uso do Bitcoin (como o Stripe e o PayPal) poderão ser integrados ao sistema Apple Pay.

O elemento mais importante, no entanto, é que, graças ao poder econômico e simbólico da Apple, o lançamento do Apple Pay fará com que a infraestrutura necessária para aceitar pagamentos por meio do celular se espalhe pelo mundo.

Cada vez mais lojas vão aceitar o "smartphone" como meio de pagamento. Uma vez que isso aconteça, Inês é morta. Não importará se você tem no bolso dólares, reais, bitcoins, ou dirhams marroquinos. Qualquer moeda do planeta pode ser usada para qualquer transação.

Nesse momento, o rei do pedaço vira o Bitcoin, moeda "nativa" da internet e que se adapta melhor a ela do que qualquer dinheiro emitido em papel.

[...]

Isso parece ficção científica, mas anote essas palavras: você ainda vai usar uma moeda virtual.

(http://www1.folha.uol.com.br/colunas/ronaldolemos)

I. Apesar de a Apple não declarar nada oficialmente sobre a relação entre Bitcoin e ApplePay, uma série de pistas indica que a empresa está de olho nesse campo.

II. Uma dessas é que a companhia eliminou, em junho último, sua proibição para aplicativos que envolvessem unidades monetárias virtuais, que eram banidos até então.

III. O elemento mais importante, no entanto, é que, graças ao poder econômico e simbólico da Apple, o lançamento do Apple Pay fará com que a infraestrutura necessária para aceitar pagamentos por meio do celular se espalhe pelo mundo.

Assinale a alternativa correta.