Questões de Concurso

Comentadas para codesp-sp

Foram encontradas 195 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Atrás de dinheiro fácil, vale fazer de tudo nas esquinas de São Paulo. Vale se fantasiar com uma roupa surrada, fazer cara de pelo amor de Deus com criança no colo, cantar no farol ou até usar cadeira de rodas mesmo sendo capaz de andar.

Uma reportagem constatou o sucesso dessas artimanhas ao acompanhar a rotina de sete pessoas que transformaram mendicância em profissão, ou seja, não se trata de miseráveis que não encontram outra forma de sobreviver. Todos têm residência fixa e declaram receber entre 30 e 100 reais por dia. Às vezes, fazem ponto em mais de um lugar. Sem nem sequer vender uma bala, essas pessoas faturam, em média, 600 reais por mês. Um bom negócio se comparado ao salário mínimo.

A fonte que alimenta a mendicância é vasta. Quatro em cada dez paulistanos dão esmola nos semáforos. Em vez de ajudar, quem dá esmola faz da mendicância um trabalho rentável.

Idade avançada ou problemas físicos, usados frequentemente como desculpa para justificar a situação da maioria desses pedintes, não os impedem de viajar horas de ônibus, da periferia até os cruzamentos escolhidos.

Mendicância deixou de ser contravenção penal. O artigo que previa prisão de quinze dias a três meses para a prática foi revogado em 2009. Entretanto, a questão é delicada. É difícil separar quem está precisando de ajuda por uma circunstância infeliz da vida daqueles que fizeram da mendicância um emprego.

(Veja, ago.2009. Adaptado)

Atrás de dinheiro fácil, vale fazer de tudo nas esquinas de São Paulo. Vale se fantasiar com uma roupa surrada, fazer cara de pelo amor de Deus com criança no colo, cantar no farol ou até usar cadeira de rodas mesmo sendo capaz de andar.

Uma reportagem constatou o sucesso dessas artimanhas ao acompanhar a rotina de sete pessoas que transformaram mendicância em profissão, ou seja, não se trata de miseráveis que não encontram outra forma de sobreviver. Todos têm residência fixa e declaram receber entre 30 e 100 reais por dia. Às vezes, fazem ponto em mais de um lugar. Sem nem sequer vender uma bala, essas pessoas faturam, em média, 600 reais por mês. Um bom negócio se comparado ao salário mínimo.

A fonte que alimenta a mendicância é vasta. Quatro em cada dez paulistanos dão esmola nos semáforos. Em vez de ajudar, quem dá esmola faz da mendicância um trabalho rentável.

Idade avançada ou problemas físicos, usados frequentemente como desculpa para justificar a situação da maioria desses pedintes, não os impedem de viajar horas de ônibus, da periferia até os cruzamentos escolhidos.

Mendicância deixou de ser contravenção penal. O artigo que previa prisão de quinze dias a três meses para a prática foi revogado em 2009. Entretanto, a questão é delicada. É difícil separar quem está precisando de ajuda por uma circunstância infeliz da vida daqueles que fizeram da mendicância um emprego.

(Veja, ago.2009. Adaptado)

Atrás de dinheiro fácil, vale fazer de tudo nas esquinas de São Paulo. Vale se fantasiar com uma roupa surrada, fazer cara de pelo amor de Deus com criança no colo, cantar no farol ou até usar cadeira de rodas mesmo sendo capaz de andar.

Uma reportagem constatou o sucesso dessas artimanhas ao acompanhar a rotina de sete pessoas que transformaram mendicância em profissão, ou seja, não se trata de miseráveis que não encontram outra forma de sobreviver. Todos têm residência fixa e declaram receber entre 30 e 100 reais por dia. Às vezes, fazem ponto em mais de um lugar. Sem nem sequer vender uma bala, essas pessoas faturam, em média, 600 reais por mês. Um bom negócio se comparado ao salário mínimo.

A fonte que alimenta a mendicância é vasta. Quatro em cada dez paulistanos dão esmola nos semáforos. Em vez de ajudar, quem dá esmola faz da mendicância um trabalho rentável.

Idade avançada ou problemas físicos, usados frequentemente como desculpa para justificar a situação da maioria desses pedintes, não os impedem de viajar horas de ônibus, da periferia até os cruzamentos escolhidos.

Mendicância deixou de ser contravenção penal. O artigo que previa prisão de quinze dias a três meses para a prática foi revogado em 2009. Entretanto, a questão é delicada. É difícil separar quem está precisando de ajuda por uma circunstância infeliz da vida daqueles que fizeram da mendicância um emprego.

(Veja, ago.2009. Adaptado)

Atrás de dinheiro fácil, vale fazer de tudo nas esquinas de São Paulo. Vale se fantasiar com uma roupa surrada, fazer cara de pelo amor de Deus com criança no colo, cantar no farol ou até usar cadeira de rodas mesmo sendo capaz de andar.

Uma reportagem constatou o sucesso dessas artimanhas ao acompanhar a rotina de sete pessoas que transformaram mendicância em profissão, ou seja, não se trata de miseráveis que não encontram outra forma de sobreviver. Todos têm residência fixa e declaram receber entre 30 e 100 reais por dia. Às vezes, fazem ponto em mais de um lugar. Sem nem sequer vender uma bala, essas pessoas faturam, em média, 600 reais por mês. Um bom negócio se comparado ao salário mínimo.

A fonte que alimenta a mendicância é vasta. Quatro em cada dez paulistanos dão esmola nos semáforos. Em vez de ajudar, quem dá esmola faz da mendicância um trabalho rentável.

Idade avançada ou problemas físicos, usados frequentemente como desculpa para justificar a situação da maioria desses pedintes, não os impedem de viajar horas de ônibus, da periferia até os cruzamentos escolhidos.

Mendicância deixou de ser contravenção penal. O artigo que previa prisão de quinze dias a três meses para a prática foi revogado em 2009. Entretanto, a questão é delicada. É difícil separar quem está precisando de ajuda por uma circunstância infeliz da vida daqueles que fizeram da mendicância um emprego.

(Veja, ago.2009. Adaptado)

Atrás de dinheiro fácil, vale fazer de tudo nas esquinas de São Paulo. Vale se fantasiar com uma roupa surrada, fazer cara de pelo amor de Deus com criança no colo, cantar no farol ou até usar cadeira de rodas mesmo sendo capaz de andar.

Uma reportagem constatou o sucesso dessas artimanhas ao acompanhar a rotina de sete pessoas que transformaram mendicância em profissão, ou seja, não se trata de miseráveis que não encontram outra forma de sobreviver. Todos têm residência fixa e declaram receber entre 30 e 100 reais por dia. Às vezes, fazem ponto em mais de um lugar. Sem nem sequer vender uma bala, essas pessoas faturam, em média, 600 reais por mês. Um bom negócio se comparado ao salário mínimo.

A fonte que alimenta a mendicância é vasta. Quatro em cada dez paulistanos dão esmola nos semáforos. Em vez de ajudar, quem dá esmola faz da mendicância um trabalho rentável.

Idade avançada ou problemas físicos, usados frequentemente como desculpa para justificar a situação da maioria desses pedintes, não os impedem de viajar horas de ônibus, da periferia até os cruzamentos escolhidos.

Mendicância deixou de ser contravenção penal. O artigo que previa prisão de quinze dias a três meses para a prática foi revogado em 2009. Entretanto, a questão é delicada. É difícil separar quem está precisando de ajuda por uma circunstância infeliz da vida daqueles que fizeram da mendicância um emprego.

(Veja, ago.2009. Adaptado)

Atrás de dinheiro fácil, vale fazer de tudo nas esquinas de São Paulo. Vale se fantasiar com uma roupa surrada, fazer cara de pelo amor de Deus com criança no colo, cantar no farol ou até usar cadeira de rodas mesmo sendo capaz de andar.

Uma reportagem constatou o sucesso dessas artimanhas ao acompanhar a rotina de sete pessoas que transformaram mendicância em profissão, ou seja, não se trata de miseráveis que não encontram outra forma de sobreviver. Todos têm residência fixa e declaram receber entre 30 e 100 reais por dia. Às vezes, fazem ponto em mais de um lugar. Sem nem sequer vender uma bala, essas pessoas faturam, em média, 600 reais por mês. Um bom negócio se comparado ao salário mínimo.

A fonte que alimenta a mendicância é vasta. Quatro em cada dez paulistanos dão esmola nos semáforos. Em vez de ajudar, quem dá esmola faz da mendicância um trabalho rentável.

Idade avançada ou problemas físicos, usados frequentemente como desculpa para justificar a situação da maioria desses pedintes, não os impedem de viajar horas de ônibus, da periferia até os cruzamentos escolhidos.

Mendicância deixou de ser contravenção penal. O artigo que previa prisão de quinze dias a três meses para a prática foi revogado em 2009. Entretanto, a questão é delicada. É difícil separar quem está precisando de ajuda por uma circunstância infeliz da vida daqueles que fizeram da mendicância um emprego.

(Veja, ago.2009. Adaptado)

Atrás de dinheiro fácil, vale fazer de tudo nas esquinas de São Paulo. Vale se fantasiar com uma roupa surrada, fazer cara de pelo amor de Deus com criança no colo, cantar no farol ou até usar cadeira de rodas mesmo sendo capaz de andar.

Uma reportagem constatou o sucesso dessas artimanhas ao acompanhar a rotina de sete pessoas que transformaram mendicância em profissão, ou seja, não se trata de miseráveis que não encontram outra forma de sobreviver. Todos têm residência fixa e declaram receber entre 30 e 100 reais por dia. Às vezes, fazem ponto em mais de um lugar. Sem nem sequer vender uma bala, essas pessoas faturam, em média, 600 reais por mês. Um bom negócio se comparado ao salário mínimo.

A fonte que alimenta a mendicância é vasta. Quatro em cada dez paulistanos dão esmola nos semáforos. Em vez de ajudar, quem dá esmola faz da mendicância um trabalho rentável.

Idade avançada ou problemas físicos, usados frequentemente como desculpa para justificar a situação da maioria desses pedintes, não os impedem de viajar horas de ônibus, da periferia até os cruzamentos escolhidos.

Mendicância deixou de ser contravenção penal. O artigo que previa prisão de quinze dias a três meses para a prática foi revogado em 2009. Entretanto, a questão é delicada. É difícil separar quem está precisando de ajuda por uma circunstância infeliz da vida daqueles que fizeram da mendicância um emprego.

(Veja, ago.2009. Adaptado)

•velocidades principais de 3,06 GHz, 2,93 GHz e 2,66 GHz;

•8 threads de processamento com a tecnologia Intel® HT;

•8 MB de Cache inteligente Intel®;

•3 canais de memória DDR3 1066 MHz.

Esse processador é conhecido por

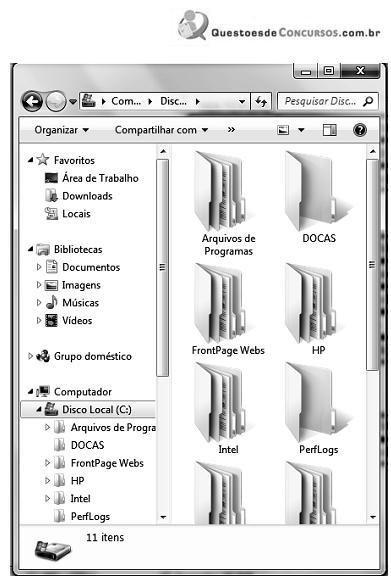

Esse usuário selecionou a pasta DOCAS e, por meio do mouse, pressionou a tecla delete, gerando como resultado a transferência para a Lixeira, o que dá a possibilidade de recuperar o arquivo deletado por meio da opção restaurar. Essa recuperação do arquivo pode ser feita também por meio da execução do atalho de teclado

I. Trata-se de um tipo especial de marca d'água que deve estar presente em todos os discos Blu-ray originais e que deve ser lido por qualquer aparelho reprodutor. É necessário um mecanismo especial para que essa marca seja inserida em mídias de cópia.

II. Trata-se de uma tecnologia que "protege" o conteúdo da mídias de filmes por meio de criptografia para evitar cópias indevidas de discos. Para isso, os fabricantes de unidades Blu-ray recebem chaves de decodificação que servem de comunicação com uma chave existente na mídia. Dessa forma, o aparelho consegue executar o conteúdo do disco. Obtendo-se esta última chave, é possível fazer cópia do conteúdo, mas sua obtenção geralmente depende da chave do fabricante. Se esta for "capturada" e isso se tornar conhecido, mídias Blu-ray fabricadas posteriormente poderão não ser executadas nos aparelhos que utilizam essa chave. Esses meios de proteção para Blu-ray, identificados como I e II, são conhecidos, respectivamente, por