Questões de Concurso

Comentadas para uffs

Foram encontradas 1.155 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Constitui um algoritmo de segurança compatível com praticamente todos os dispositivos wifi disponíveis no mercado, mas é o mais sujeito a falhas de segurança. É um padrão que se tornou mais inseguro à medida que o poder de processamento dos computadores aumentou. Por ser um sistema de segurança de 128 bits, foi possível descobrir a palavra-passe de uma rede wifi em poucos minutos por meio de um software de ataques. II. Constitui o algoritmo padrão atual e o mais seguro, excluindo completamente a possibilidade de um ataque de força bruta. Por ser um sistema de segurança de 256 bits, proporciona uma segurança muito maior para as redes. Além disso, sistemas de análise de pacotes – para verificar alterações e invasões – e outras ferramentas foram implementadas para melhorar a segurança.

Os padrões criptográficos descritos em I e II são conhecidos, respectivamente, pelas siglas

• tem por finalidade evitar que os dados sejam alterados, danificados ou corrompidos, gerando prejuízos para a empresa; • a preservação dos dados é geralmente executada por meio de backups automáticos, controle nas alterações feitas em um documento, manutenções periódicas de hardwares de armazenamento, entre outras ações.

O pilar detalhado acima é denominado

• Usado sem parâmetros, exibe endereços IPv4 e IPv6, máscara de sub-rede e gateway padrão para todos os adaptadores. • Com o parâmetro /all, exibe a configuração completa de TCP/IP para todos os adaptadores. Os adaptadores podem representar interfaces físicas, como adaptadores de rede instalados, ou interfaces lógicas. • Com o parâmetro /flushdns, libera e redefine o conteúdo do cache de resolvedor de cliente DNS. Durante a solução de problemas de DNS, pode-se usar esse procedimento para descartar entradas de cache negativas do cache, bem como quaisquer outras entradas que tenham sido adicionadas dinamicamente.

Esse utilitário é conhecido por

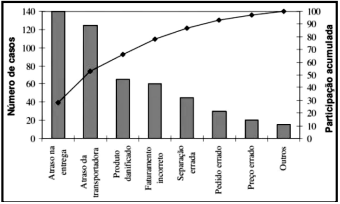

Esse gráfico tem por base um princípio também conhecido por regra 80/20, é uma tendência que prevê que 80% dos efeitos surgem a partir de apenas 20% das causas, podendo ser aplicado em várias outras relações de causa e efeito. Esse recurso é denominado diagrama de

I. No segundo slide da apresentação, foi inserida uma figura. Em seguida, essa figura foi selecionada e executado um atalho de teclado que tem por significado “Copiar”. Continuando, no terceiro slide em modo de edição, foi executado outro atalho de teclado, que tem por significado “Colar”. II. Para finalizar, foi pressionada uma tecla de função, que tem por finalidade realizar a apresentação dos slides a partir do começo, ou seja, do primeiro slide.

Os dois atalhos de teclado em I e a tecla de função em II são, respectivamente,

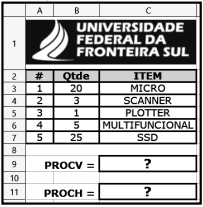

Os conteúdos mostrados nas células C9 e C11 são, respectivamente,

I. No título foi inserida a sigla

, criada

por meio de um recurso que tem por objetivo possibilitar a

customização de uma caixa de texto com opções específicas,

com efeitos artísticos, possuindo modelos padrões de texto

para inserir em um documento e permitindo que sejam

editados pelo usuário.

II. Em seguida, o cursor do mouse foi posicionado no início do

texto e feita a verificação e correção ortográfica por meio do

acionamento de uma tecla de função.

III. Para finalizar, o texto digitado foi salvo em um pendrive na

forma de um arquivo, por meio da execução de um atalho de

teclado.

, criada

por meio de um recurso que tem por objetivo possibilitar a

customização de uma caixa de texto com opções específicas,

com efeitos artísticos, possuindo modelos padrões de texto

para inserir em um documento e permitindo que sejam

editados pelo usuário.

II. Em seguida, o cursor do mouse foi posicionado no início do

texto e feita a verificação e correção ortográfica por meio do

acionamento de uma tecla de função.

III. Para finalizar, o texto digitado foi salvo em um pendrive na

forma de um arquivo, por meio da execução de um atalho de

teclado.

O recurso em I, a tecla de função em II e o atalho de teclado em III são, respectivamente,

Assinale a alternativa que indique corretamente um método de abertura de amostra.

Em relação aos tipos de riscos ergonômicos, é correto afirmar que eles são