Questões de Concurso

Comentadas para uffs

Foram encontradas 1.100 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Para configurar o roteador SUL02 a partir de SUL01, há necessidade de atribuir três parâmetros, um IP, a máscara e o gateway. Considerando que se atribuiu a mesma máscara 255.255.255.0, para que a configuração seja válida e o link funcione satisfatoriamente, sem conflitos, dois valores válidos para o IP e o gateway são, respectivamente,

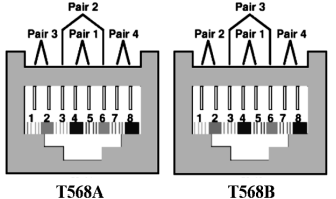

No padrão 568A, as cores dos pinos 1 – 2 – 3 – 6 são, respectivamente,

Algumas vantagens dessa topologia são listadas a seguir:

• gerenciamento conveniente de um local central; • se um nó falhar, a rede ainda funciona; • os dispositivos podem ser adicionados ou removidos sem interromper a rede; e • mais fácil de identificar e isolar problemas de desempenho.

Essa topologia é conhecida por

I. Trata-se de um recurso que permite a um internauta digitar um nome de domínio como https://www.google.com.br/ ao invés do endereço IP, como 146.164.58.197, na barra de endereços de um browser. Os usuários digitam um mneumônico e o sistema faz a devida conversão e opera com o IP respectivo. II. Trata-se de um recurso que atribui endereços IP às estações cliente de forma dinâmica e automática, na medida em que essas solicitam conexão à rede. A distribuição dos IPs é feita em conformidade com um intervalo predefinido e configurado no servidor.

Os recursos em I e II são conhecidos, respectivamente, pelas siglas

I. Somente os dados são criptografados, não havendo mudança no tamanho dos pacotes. Geralmente são soluções proprietárias, desenvolvidas por fabricantes. II. Somente os dados são criptografados, podendo haver mudança no tamanho dos pacotes. É uma solução de segurança adequada, para implementações onde os dados trafegam somente entre dois nós da comunicação. III. Tanto os dados quanto o cabeçalho dos pacotes são criptografados, sendo empacotados e transmitidos segundo um novo endereçamento IP, em um túnel estabelecido entre o ponto de origem e de destino. IV. Tanto os dados quanto o cabeçalho são empacotados e transmitidos segundo um novo endereçamento IP, em um túnel estabelecido entre o ponto de origem e destino. No entanto, cabeçalho e dados são mantidos tal como gerados na origem, não garantindo a privacidade.

As quatro técnicas em I, II, III e IV são denominadas, respectivamente, modo

I. É um tipo que controla o acesso à rede analisando os pacotes de saída e de entrada. Na prática, permite que um pacote passe ou seja bloqueado durante o caminho fazendo a comparação com critérios definidos antecipadamente, como endereços IP permitidos, tipo de pacote e número de porta para acesso. II. É um tipo mais seguro, com a função de proteger os recursos de rede de forma eficaz, filtrando as mensagens, mascarando o endereço IP e limitando os tipos de tráfego. Eles fornecem uma análise de segurança completa e com reconhecimento dos protocolos que suportam. III. É um tipo conhecido como inspeção de dados, constituindo uma poderosa arquitetura de firewall que examina os fluxos de tráfego de ponta a ponta na rede. Um firewall de rede deve ser inteligente e rápido para evitar o tráfego não autorizado, analisando os cabeçalhos dos pacotes e inspecionando o estado de cada um.

Os tipos descritos em I, II e III são conhecidos, respectivamente, como firewall de

I. DML – Data Manipulation Language; II. DDL – Data Definition Language; III. DCL – Data Control Language.

Três comandos SQL, pertencentes às DML, DDL e DCL são, respectivamente,

I. Nível mais alto da abstração, associada às partes do BD a que o usuário tem acesso conforme a necessidade individual de cada usuário. II. Nível mais baixo da abstração, associada à estrutura física de armazenamento do BD, a organização de arquivos e os métodos de acesso. III. Nível intermediário da abstração, associada à definição dos dados armazenados e às ligações entre eles, com destaque para as entidades, atributos, relacionamentos, operações e restrições.

Os níveis descritos em I, II e III são denominados, respectivamente,

I. A Educação Alimentar e Nutricional (EAN) se conceitua como um objeto de ação multiprofissional, intersetorial e transdisciplinar, em que o conhecimento e o aprendizado, contínuo e permanente, propõem-se a desenvolver a autonomia e a voluntariedade ante os hábitos alimentares saudáveis, fazendo o uso de recursos e abordagens educacionais ativas e problematizadoras. II. A EAN protagoniza importante eixo na promoção de hábitos alimentares saudáveis, sendo uma estratégia indispensável dentro das políticas públicas em alimentação e nutrição. A educação nutricional vem sofrendo importantes modificações no decorrer do tempo. Percebe-se que, na década de 1940, ocorre um redirecionamento das políticas de alimentação e nutrição, em que a renda é considerada a principal dificuldade em se obter uma alimentação saudável, e não mais a educação. A partir da década de 1970, as estratégias se baseavam em ensinar a alimentação dita como correta, com um olhar puramente biológico, sendo prevalente o binômio alimentação-educação. III. A educação nutricional passa a ser vista como uma prática não ética e desnecessária, com poucos estudos sendo desenvolvidos, ficando por duas décadas praticamente ausente entre os programas de saúde pública. A partir de 1990, surgem então pesquisas relacionadas com a saúde que apontavam a influência dos hábitos alimentares como causas para o aumento das doenças crônicas não transmissíveis, sendo surpreendidos com obesidade como um grande problema de saúde pública, posicionando a EAN como uma medida imprescindível perante a proteção e a construção de hábitos saudáveis no enfrentamento dos problemas alimentares e nutricionais do contexto atual.

Assinale