Questões de Concurso

Comentadas para ufrj

Foram encontradas 3.613 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Sabe-se que endereços IPv4 e máscaras de sub-rede são compostos por 32 bits. Analise, a seguir, um endereço de IP e sua máscara de sub-rede em formato binário:

Endereço IP: 11000000. 10101000 . 00000101 . 10000011

Máscara de sub-rede: 11111111. 11111111 . 11111111 . 11000000

Assinale a alternativa que apresenta o endereço que identifica a rede à qual esse endereço pertence.

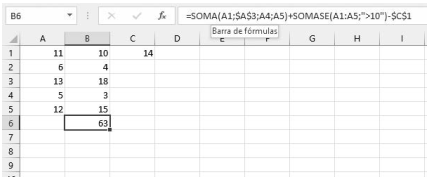

Com relação ao uso de planilhas eletrônicas, considere o seguinte trecho de planilha no arquivo contas. xslx, criada utilizando-se o aplicativo Microsoft Excel em português:

Considerando-se que a célula B6 está selecionada (conforme mostrado na Caixa de nome e na Barra

de fórmulas), aponte o valor que será mostrado na célula C6 caso sejam executadas as seguintes operações em sequência: usar as teclas de atalho CTRL-C, selecionar a célula C6 e teclar ENTER.

Considere as seguintes assertivas acerca do Lightweight Directory Access Protocol, ou LDAP:

I. O número de porta padrão assinalado ao LDAP é 389;

II . Um dos elementos do LDAP é a operação BIND, cuja função é permitir que as informações de autenticação sejam trocadas entre o cliente e o servidor;

III. O LDAP é um protocolo da camada de rede usado para acessar, modificar e autenticar objetos usando um serviço de informações de diretório distribuído.

Assinale a alternativa que contém a(s) afirmativa(s) correta(s).

A criação de protocolos de roteamento permitiu a construção e atualização de tabelas de roteamento entre gateways. Com o crescimento da rede e das tabelas de roteamento, foi necessária a implantação de protocolos de roteamento hierárquicos. Assim, os roteadores foram divididos em regiões chamadas Autonomous System - AS, onde cada roteador conhecia todos os detalhes de sua própria região e não conhecia a estrutura interna de outras regiões. Nesse sentido, considere as seguintes assertivas sobre conceitos e protocolos de roteamento:

I. O protocolo RIP (Routing Information Protocol) utiliza o algoritmo vetor-distância e é responsável pela construção de uma tabela que informa as rotas possíveis dentro do AS;

II. O OSPF é um protocolo que usa a busca pelo melhor caminho exatamente como o RIP, usando o algoritmo do vetor-distância, mas para redes maiores seu tempo de convergência é muito mais elevado que o do RIP;

III. Tanto o RIP quanto o OSPF utilizam protocolos de roteamento interno a um AS.

Assinale a alternativa que contém a(s)

afirmativa(s) correta(s).

Uma das mais importantes ferramentas de monitoração e prevenção de ataques a computadores é o uso de IDS (Intrusion Detection System). Considere as seguintes assertivas acerca do uso deste sistema:

I. A principal característica do uso de um IDS do tipo HIDS (Host IDS) é ser centralizado, não consumindo recursos de cada computador;

II. Um IDS baseado em assinaturas utiliza um banco de dados com os ataques já conhecidos e faz comparações, utilizando algoritmos estatísticos para reconhecer algum desses ataques;

III. Sistemas de Detecção de Intrusão baseados em Rede (NIDS) são instalados em máquinas responsáveis por identificar ataques na rede, fazendo a monitoração do conteúdo dos pacotes ou do tráfego e seus detalhes como informações de cabeçalhos e protocolos.

Assinale a alternativa que contém a(s)

afirmativa(s) correta(s).

Alguns dos mecanismos e técnicas utilizados para implantar processos de segurança de redes de computadores são o uso de criptografia assimétrica e o uso de assinatura digital. Considere as assertivas a seguir acerca dos atributos da assinatura digital:

I. Garante autoria, ou seja, quem recebe a mensagem pode confirmar que a assinatura foi feita pelo emitente da mensagem;

II. Garante o sigilo, de forma que somente o destinatário da mensagem poderá ter acesso ao seu conteúdo;

III Garante integridade, pois, caso a mensagem seja alterada, a assinatura digital será invalidada, ou seja, será possível verificar que a mensagem foi alterada após ter sido assinada;

IV. Garante a irretratabilidade (não repúdio), ou seja, o emitente da mensagem não pode negar ser o responsável por seu conteúdo.

A(s) assertiva(s) que define(m) corretamente os atributos de uma assinatura digital é (são):

O protocolo DHCP é um protocolo padrão definido pela RFC 1541 (e posteriormente pela RFC 2131) que permite que um servidor distribua dinamicamente informações de configuração e endereçamento IP para os clientes. Alguns tipos de pacotes existentes em uma conversa entre um cliente DHCP e um servidor DHCP são:

I. DHCPDISCOVER

II. DHCPOFFER

III. DHCPREQUEST

IV. DHCPACK

Com relação a esses pacotes podemos afirmar que:

Considere algumas propriedades e definições de um protocolo do conjunto de protocolos TCP/IP:

I. É um protocolo da camada de transporte;

II. Implementa um serviço de entrega sem conexão;

III. Não usa confirmações para garantir que as mensagens chegaram ao destino;

IV . As mensagens deste protocolo contém um número de porta de destino e um número de porta de origem.

O protocolo referido é o: