Questões de Concurso

Comentadas para finep

Foram encontradas 406 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com relação ao certificado emitido por uma AC, sua integridade e autenticidade são conferidas APENAS de posse da

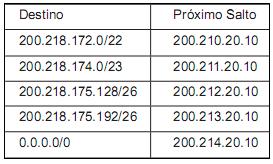

Qual o endereço IPv4 do Próximo Salto que será selecionado para encaminhamento?

I - A política de escalonamento de processos tem como critério maximizar a utilização do processador, mantendo-o ocupado a maior parte do tempo e balance- ando sua utilização entre os diversos processos.

II - A política de escalonamento de processos busca maximizar o número de processos (tarefas) executados em um determinado intervalo de tempo.

III - Maximizar o tempo que um processo leva desde sua admissão até o seu término é um critério típico da política de escalonamento de processos.

IV - Minimizar o tempo de resposta, oferecendo tempos de resposta razoáveis para os usuários é um dos critérios da política de escalonamento de processos.

Estão corretas as afirmações

Mostra exibe cartões-postais de um tempo que não volta mais

Em tempos de redes sociais e da presença cada vez maior da internet no cotidiano, pouca gente se recorda de que nem sempre tudo foi assim tão rápido, instantâneo e impessoal. Se os adultos esquecem logo, crianças e adolescentes nem sabem como os avós de seus avós se comunicavam. Há 15 dias, uma educadora no Recife, Niedja Santos, indagou a um grupo de estudantes quais os meios de comunicação que eles conheciam. Nenhum citou cartões-postais. Pois eles já foram tão importantes que eram usados para troca de mensagens de amor, de amizade, de votos de felicidades e de versos enamorados que hoje podem parecer cafonas, mas que, entre os sé- culos XIX e XX, sugeriam apenas o sentimento movido a sonho e romantismo. Para se ter uma ideia de sua importância, basta lembrar um pouco da história: nasceram na Áustria, na segunda metade do século XIX, como um novo meio de correspondência. E a invenção de um professor de Economia chamado Emannuel Hermann fez tanto sucesso que, em apenas um ano, foram vendidos mais de dez milhões de unidades só no Império Austro-Húngaro. Depois, espalharam-se pelo mundo e eram aguardados com ansiedade. – A moda dos cartões-postais, trazida da Europa, sobretudo da França, no início do século passado para o Recife de antigamente, tornou-se uma mania que invadiu toda a cidade – lembra o colecionador Liedo Maranhão, que passou meio século colecionando-os e reuniu mais de 600, 253 dos quais estão na exposição “Postaes: A correspondência afetiva na Coleção Liedo Maranhão", no Centro Cultural dos Correios, na capital pernambucana. O pesquisador, residente em Pernambuco, começou a se interessar pelo assunto vendo, ainda jovem, os postais que eram trocados na sua própria família. Depois, passou a comprá-los no Mercado São José, reduto da cultura popular do Recife, onde eram encontrados em caixas de sapato ou pendurados em cordões para chamar a atenção dos visitantes. Boa parte da coleção vem daí. [...] – Acho que seu impacto é justamente o de trazer para o mundo contemporâneo o glamour e o romantismo de um meio de comunicação tão usual no passado – afirma o curador Gustavo Maia. – O que mais chama a atenção é o sentimento romântico como conceito, que pode ser percebido na delicadeza perdida de uma forma de comunicação que hoje está em desuso – reforça Bartira Ferraz, outra curadora da mostra. [...] LINS, Letícia. Retratos de uma época. Revista O Globo, Rio de Janeiro, n. 353, p. 26-28, 1o maio 2011. Adaptado.