Questões de Concurso

Comentadas para sefaz-sc

Foram encontradas 520 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A respeito dessas aplicações, é correto afirmar:

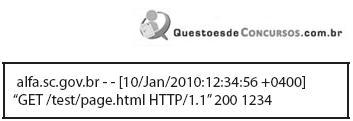

O registro de acesso foi efetuado utilizando o formato CLF (Common Log Format), que é suportado por diversos servidores Web, como por exemplo o Apache e o IBM WebSphere.

Com base nas informações contidas no registro, assinale a alternativa correta.

Assinale a alternativa correta a respeito dos fragmentos gerados pelo protocolo IP versão 4 a partir desse datagrama.

Técnica de Comutação

1. Comutação de circuitos

2. Comutação de pacotes

3. Comutação de células

Tecnologia de Rede

( ) ATM

( ) Ethernet

( ) MPLS

( ) Frame Relay

Assinale a alternativa que indica a sequência correta, de cima para baixo.

Roteadores, bridges (pontes) e hubs (concentradores) atuam, respectivamente, nas camadas

do Modelo de Referência OSI.

do Modelo de Referência OSI. Assinale a alternativa que completa corretamente a lacuna do texto.

Meios de transmissão

1. Cabo coaxial

2. Par trançado blindado

3. Par trançado não-blindado

4. Cabo de fibra ótica

Características

( ) Imune a interferências eletromagnéticas.

( ) Formado por dois condutores dispostos axialmente, separados por um dielétrico e circundados por uma camada isolante.

( ) Apresenta o menor custo entre os meios físicos de transmissão.

( ) Recomendado para ambientes com interferência nos quais o comprimento do cabo é inferior a 100 metros.

Assinale a alternativa que indica a sequência correta, de cima para baixo.

1. Descompiladores são usados para obter o código fonte de um software a partir de seu código binário.

2. Ofuscadores de código efetuam a cifragem de códigos binários de programas com o intuito de impedir a sua descompilação.

3. Através de técnicas de engenharia reversa, é possível obter diagramas UML de um programa a partir de seu código fonte.

4. Descompilação de código e esteganografia são duas técnicas frequentemente usadas para realizar a engenharia reversa de sistemas computacionais.

Assinale a alternativa que indica todas as afirmativas corretas.

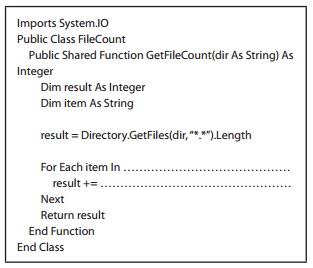

Assinale a alternativa que completa corretamente as lacunas no código acima.

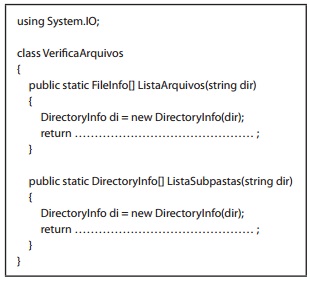

Assinale a alternativa que completa corretamente as lacunas no código acima.

1. O Visual Studio pode produzir módulos (assemblies) com nomes universalmente únicos, chamados de nomes fortes (strong names), que garantem a exclusividade do nome através do uso de pares de chaves criptográficas.

2. O Visual Studio pode proteger módulos (assemblies) de modo a impedir a sua descompilação, ou seja, a obtenção do código fonte a partir da linguagem intermediária gerada pela sua compilação.

3. É possível desenvolver em C# uma subclasse de uma classe pública escrita em VB.NET.

4. É possível desenvolver parte dos métodos de uma mesma classe na linguagem C# e outra parte em VB.NET utilizando o mecanismo de classes parciais.

Assinale a alternativa que indica todas as afirmativas corretas.

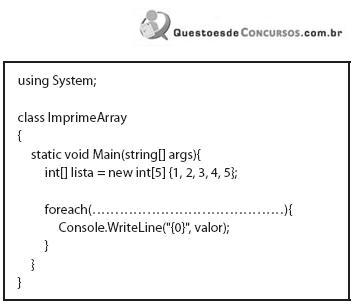

Assinale a alternativa que preenche corretamente a lacuna no código acima, de modo a fazer com que a execução do método Main() imprima todos os elementos do array lista.