Questões de Concurso

Comentadas para eletrobras-eletronuclear

Foram encontradas 415 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

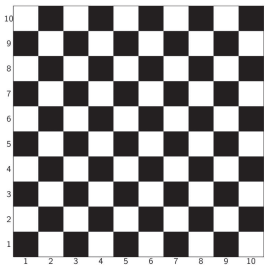

Um jogo de estratégia é jogado por dois jogadores num tabuleiro quadriculado com 10 linhas e 10 colunas, conforme a Figura a seguir.

Cada jogador recebe 16 fichas que devem ser colocadas nas casas do tabuleiro e, após a colocação de todas as fichas de ambos os jogadores, um jogador é sorteado para colocar uma peça especial em qualquer uma das casas não ocupadas.

Quantas são as casas não ocupadas nas quais o jogador

escolhido pode colocar a peça especial?

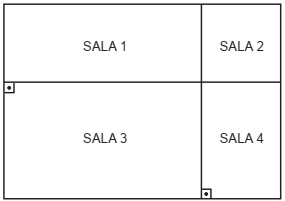

A Figura a seguir ilustra (desprezando a espessura das paredes) uma repartição de 308 m2 de área e de formato retangular, dividida em quatro salas. Sabe-se que a Sala 2 é quadrada de área igual 36 m2 , e que a Sala 3 tem a forma de um retângulo em que o comprimento mede o dobro da largura.

Qual é a área, em m2

, da Sala 3?

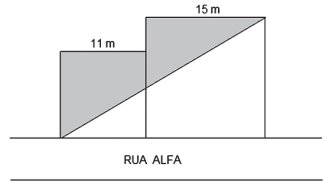

A Figura mostra dois terrenos quadrados, um ao lado do outro, e ambos de frente à rua Alfa, que é reta nesse trecho. O terreno maior tem lado medindo 15 m, e o menor, 11 m. O proprietário do terreno maior comprou o terreno menor e pretende destinar a região sombreada à construção de um canil, para abrigar cães abandonados.

Qual será, em m2

, a área desse canil?

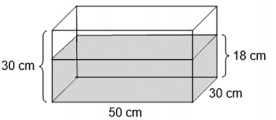

A Figura a seguir ilustra um aquário que tem a forma de um paralelepípedo retângulo, cujas dimensões internas são 50 cm, 30 cm e 30 cm. Esse aquário está apoiado em uma mesa horizontal e já possui uma quantidade de água cujo nível é de 18 cm. Um peixe foi colocado no aquário e, estando totalmente submerso, fez com que o nível da água subisse 0,2 cm.

Qual o volume, em cm3

, do peixe?

Tais cláusulas típicas das avenças com o Estado são consideradas

Nos termos das normas aplicáveis, as obras de valores expressivos devem ser licitadas através da

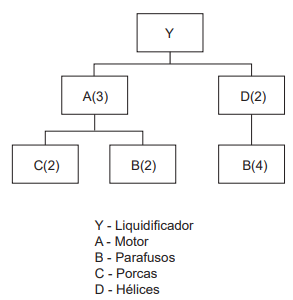

Qual é, respectivamente, o número de parafusos (B) e de porcas (C) necessário para essa empresa ter a capacidade de produzir 100 liquidificadores?

Se a empresa trabalha 250 dias no ano, quantos itens, aproximadamente, devem ser contados por dia?

Se a demanda mensal do produto é de 100 unidades, o custo unitário de manutenção anual é de R$ 10,00, e o custo de colocação do pedido é de R$ 60,00, qual o tamanho do pedido a ser feito?

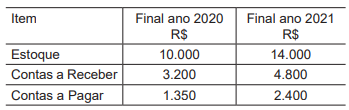

O total de vendas a prazo durante o ano de 2021 foi de R$ 50.000,00, e o custo da mercadoria vendida no mesmo ano foi de R$ 30.000,00.

Quais os períodos aproximados, em dias (ano de 365 dias), do ciclo operacional e do ciclo de caixa, respectivamente?

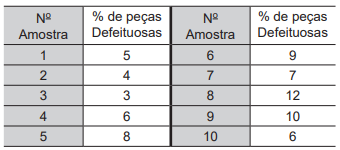

Para fazer um gráfico p com limites de controle de 3 desvios padrões, o operador preparou 10 amostras diárias, com 300 peças cada, apresentadas na Tabela abaixo.

Se a variação do intervalo de controle de 3 desvios padrões, em torno da média, é de 2,954%, quantas amostras ficaram fora dos limites de controle?

Nesses sistemas é comum que

Nesse cenário, os sistemas de informação devem

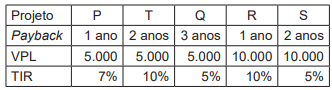

Que projeto a empresa deve escolher, a partir da melhor combinação dos três critérios acima mencionados?

Isso significa que

A Norma que estabelece a criação, manutenção e melhoria do sistema de gestão ambiental e serve para que se verifique se a empresa está em conformidade com sua própria política ambiental é denominada

No IDS-2008, os indicadores trabalho e rendimento, educação, habitação e segurança estão listados na dimensão

Identifica-se como um dos Objetivos de Desenvolvimento Sustentável

Nesse caso, observa-se que as empresas X e Y desenvolveram juntas uma técnica baseada nos princípios de