Questões de Concurso

Comentadas para if-rj

Foram encontradas 1.431 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Releia o fragmento a seguir:

Segundo o estudo, crianças e adolescentes que praticam esportes com frequência têm desempenho 20% superior ao dos alunos sedentários. (4º parágrafo)

O conectivo destacado possui o mesmo valor semântico e a mesma finalidade da expressão destacada no trecho:

Releia o trecho a seguir para responder à questão.

Melhora na capacidade de concentração, fixação de conteúdos, raciocínio lógico e memória são alguns dos benefícios da prática regular de atividades físicas.(1º parágrafo)

As vírgulas empregadas nesse trecho servem para:

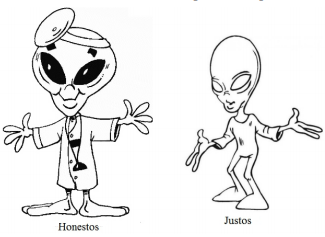

Em uma reunião de Justos e Honestos, participaram 24 ETs. Se o número de dedos das mãos dos presentes à reunião totaliza 164, pode-se concluir que o número de Honestos participantes dessa reunião foi

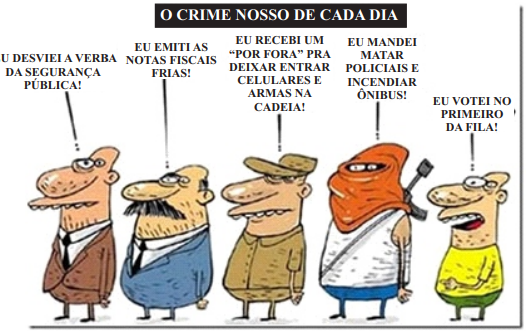

Disponível em: <https://vg4dow.blu.livefilestore.com/y3mdZCxPR4BykjALUfQ20HQw4I6jRZyk1UOhSCzD3S_CjeiUFuUevxkDbRvzzJtPzW7_O_pJ92RqveiZqr5c9i_Y5slgxQTLFlzjkxrsHdfeg9VgHnXVv2Ou7sVtht21YrMU0UAfWWI3chsYq05kzZmn13YilGEl9-0D-N5bbrVQ/politicos-vii_thumb%5b2%5d.jpg>. Acesso em: 20 out. 2016.

Levando-se em conta a fala do policial na tirinha lida, é CORRETO afirmar que 'por fora'

Disponível em: <https://vg4dow.blu.livefilestore.com/y3mdZCxPR4BykjALUfQ20HQw4I6jRZyk1UOhSCzD3S_CjeiUFuUevxkDbRvzzJtPzW7_O_pJ92RqveiZqr5c9i_Y5slgxQTLFlzjkxrsHdfeg9VgHnXVv2Ou7sVtht21YrMU0UAfWWI3chsYq05kzZmn13YilGEl9-0D-N5bbrVQ/politicos-vii_thumb%5b2%5d.jpg>. Acesso em: 20 out. 2016.

Após ler essa tirinha, pode-se afirmar que

I. Processo que consiste em aplicar uma película plástica sobre o papel que fornece proteção extra ao material.

II. Processo que utiliza uma faca moldada numa matriz de madeira. Estas facas podem ser afiadas ou com bordas cegas ou arredondas.

III. Processo de acabamento também conhecido como “coating”

IV. Processo que consiste na aplicação de detalhes metálicos nos impressos.

V. Processo que faz uso de clichês “macho-fêmea”, sob pressão, para gravar algo no papel.

VI. Processo que utiliza, entre outros, o sistema de colagem à quente conhecido como “Hot Melt”. Esses processos são respectivamente:

I. Entende-se por saúde do trabalhador, para fins da lei, um conjunto de atividades que se destina, através das ações de vigilância epidemiológica e vigilância sanitária, à promoção e proteção da saúde dos trabalhadores.

II. A lei abrange a participação, no âmbito de competência do Sistema Único de Saúde (SUS), em estudos, pesquisas, avaliação e controle dos riscos e agravos potenciais à saúde existentes no processo de trabalho.

III. A participação na normatização, fiscalização e controle dos serviços de saúde do trabalhador nas instituições e empresas públicas e privadas não faz parte das ações relacionadas à saúde do trabalhador.

Assinale

É obtido por meio de download por e-mail e por redes sociais além do uso de mídias removíveis infectadas. Entre as ações maliciosas mais comuns estão a de furtar informações sensíveis e do envio de spam e phishing. A contaminação ocorre a partir da execução explícita de código malicioso e da propagação de si próprio em arquivos infectados.

As afirmativas são respectivamente:

I. Um worm espalha-se por meio de vulnerabilidades, identificando computadores ativos na rede e explorando as conexões ou a internet através de correio eletrônico, redes sociais, bate papo e programas de compartilhamento de arquivos.

II. O impacto de um worm na máquina infectada se traduz no consumo de tráfego na rede durante a transmissão, tornando o acesso à internet mais lento.

III. É uma rede formada por milhares de computadores zumbis, o que oferece maior capacidade computacional para realizar ataques ou ações maliciosas.

Assinale a alternativa correta:

• Constitui uma praga cibernética que esconde-se nos sistemas operacionais para que usuários mal intencionados possam fazer o que quiserem e quando bem entenderem.

• No sistema Windows, em uma forma de atuação eles infectam tarefas e processos de memória, anulando os pedidos do programa que está com esta praga, fazendo com que o programa não encontre os arquivos necessários para funcionar. Em resumo, este vírus “engana” o programa, fazendo-o acreditar que o arquivo não está lá, provocando mensagens de erro.

• Nas distribuições Linux/Unix, em uma forma de atuação eles substituem um programa de listagem de arquivos e, com isso, ele mesmo passa a exibir as listas, ao mesmo tempo em que fica são e salvo, escondido no sistema. Em resumo, se este vírus não é detectado, fica fácil para um hacker com más intenções exercer o direito de ir e vir no computador infectado.

Esse vírus é conhecido como: