Questões de Concurso

Comentadas para if-rj

Foram encontradas 1.353 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Determinado servidor público civil da União, nomeado para cargo de provimento efetivo, se encontra submetido a estágio probatório por período de 24 (vinte e quatro) meses, durante o qual sua aptidão e capacidade serão objeto de avaliação para o desempenho do cargo, devendo ser observados os seguintes fatores, à luz da Lei n º 8.112/90:

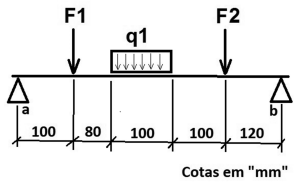

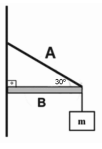

Considere √3=1,7

Observe a figura a seguir:

Gaudêncio Frigotto dedica-se a discutir sobre o surgimento e o crescimento dos Institutos Federais de Educação, Ciência e Tecnologia (Ifs) como espaços inclusivos da educação pública de qualidade.

No processo de representação temática, a notação que melhor

representa o livro de Frigotto é:

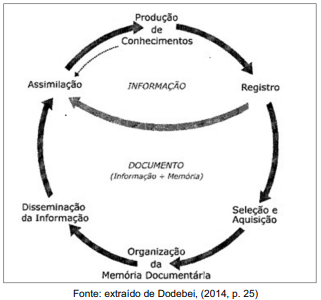

Observe a figura a seguir:

Dodebei (2014), ao apresentar o modelo de caráter sistêmico

denominado “Ciclo da Informação” ou modelo de “Transferência

da Informação”, reduz a realidade da representação do

conhecimento a seis etapas: produção, registro, aquisição,

organização, disseminação e assimilação. Esse modelo

adaptado de Lancaster (1979) incorpora o modelo de: