Questões de Concurso

Comentadas para ufmt

Foram encontradas 1.235 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Cultura organizacional possui componentes básicos essenciais à sua compreensão: Artefatos, Crenças e Valores, Pressupostos ou Suposições Básicas.

II. Os artefatos são as estruturas e processos organizacionais visíveis, as primeiras visualizações das características peculiares de um grupo, vestuários, os símbolos, os logotipos, o layout, slogans, os padrões comportamentais, arquitetura e linguagem de um ambiente organizacional.

III. Pressupostos ou Suposições Básicas são as verdades inquestionáveis, invisíveis e inconscientes, profundamente internalizadas pelos membros da organização que deixam de ter uma forma explícita. Extraem os significados das ações e percepções do ambiente cognitivo corporativo, traduzem percepções, pensamentos e sentimentos inconscientes, assumidos como verdadeiros que traduzem um conjunto de percepções e ações padronizadas.

Está correto o que se afirma em

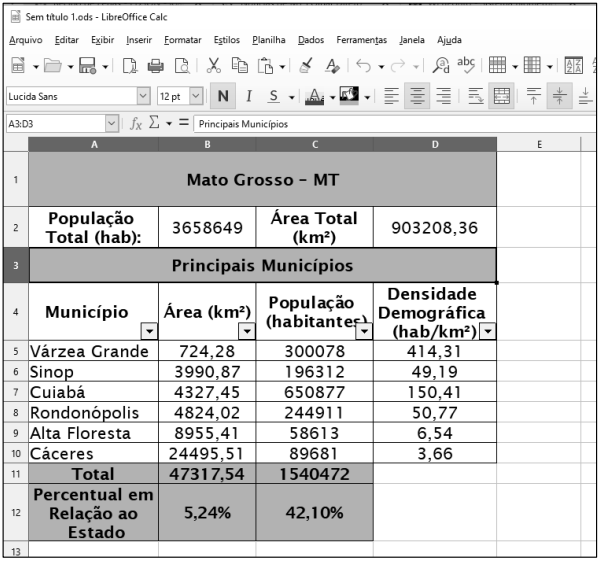

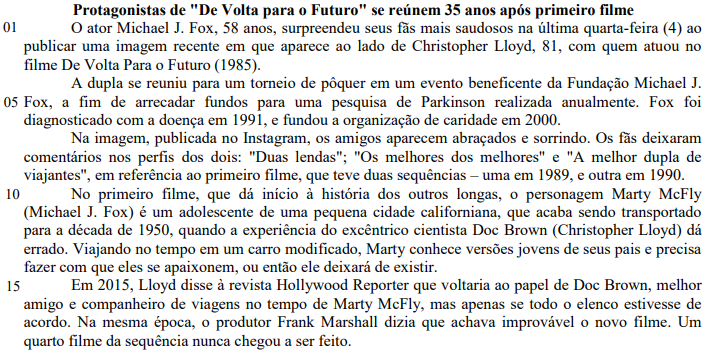

Sobre a planilha, analise as afirmativas.

I. No intervalo de células A5:A10 foi aplicado o alinhamento horizontal centralizado.

II. As células A3, B3, C3 e D3 foram mescladas.

III. Os conteúdos das células B12 e C12 podem ser, respectivamente, as fórmulas =D2/B11 e =B2/C11.

IV. Os conteúdos das células B11 e C11 podem ser as fórmulas =SOMA(B5;B10) e =SOMA(C5;C10), respectivamente.

Está correto o que se afirma em

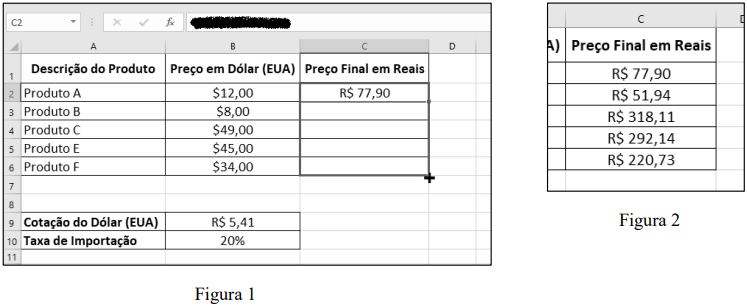

De acordo com as figuras, sabendo-se que o preço final em reais de cada produto é obtido pela conversão da moeda (dólar em reais) somando-se a taxa de importação, qual fórmula poderia ser o conteúdo da célula C2 para que a ação de copiar e arrastar, ilustrada na Figura 1, produza os resultados apresentados na Figura 2?

( ) O protocolo HTTP faz a criptografia do transporte de dados para que estes não fiquem visíveis para usuários externos e recentemente substituiu o HTTPS, sendo atualmente o padrão para a maioria dos sites.

( ) Dentro do protocolo HTTPS existe um outro protocolo responsável por inserir a camada de criptografia, tal como o TSL, que une as forças das chaves assimétricas e simétricas durante o processo de comunicação.

( ) Enquanto o protocolo SMTP é responsável pelo envio e recebimento de e-mails entre servidores, o protocolo POP3 lida com o recebimento e o download de mensagens para o dispositivo do usuário.

( ) O protocolo IMAP enfoca o download e armazenamento de e-mails localmente, já o POP3 oferece uma abordagem para acesso e gerenciamento de mensagens de e-mail diretamente nos servidores de e-mail.

Assinale a sequência correta.

I. O firewall é uma ferramenta antimalware que faz a varredura nos arquivos armazenados em um computador para detecção de arquivos infectados e eliminação dos códigos maliciosos (malware).

II. Recomenda-se usar a conta de administrador para todas as atividades no computador, mesmo aquelas mais cotidianas, como acessar sites, a fim de ajudar a limitar as ações dos códigos maliciosos.

III. O vírus propaga-se enviando cópias de si mesmo por e-mails e mensagens, e atualmente não é muito comum, mas seu nome costuma ser usado como sinônimo para qualquer tipo de código malicioso.

IV. O stalkware é projetado para espionar o dono do dispositivo, que não autorizou e não sabe que tal código está instalado, e as informações coletadas são enviadas para quem o instalou ou induziu sua instalação (stalker).

Estão corretas as afirmativas

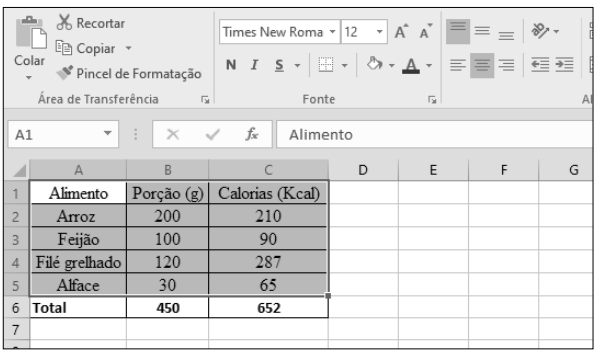

Sobre a planilha, marque V para as afirmativas verdadeiras e F para as falsas.

( ) A fonte utilizada no intervalo de células selecionado é Times New Roman, tamanho 12. ( ) O valor exibido na célula B6 pode ser produzido pela fórmula =SOMA(B2;B5). ( ) No intervalo de células selecionado, foi aplicado o estilo de fonte Negrito. ( ) O alinhamento horizontal do texto, no intervalo de células selecionado, está ajustado para o centro.

Assinale a sequência correta.

Estão corretas as afirmativas

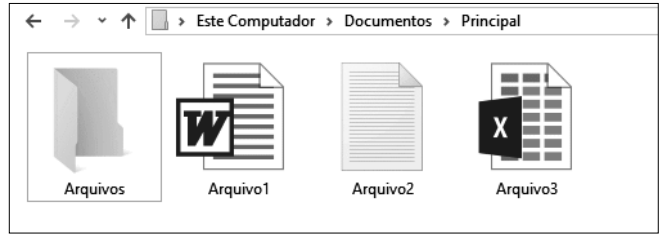

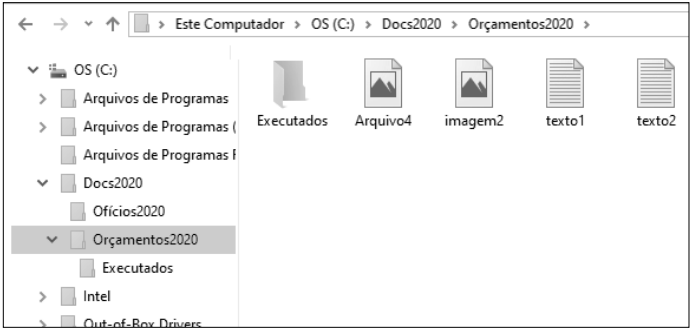

A figura abaixo apresenta um fragmento de tela do explorador de arquivos do Windows 10.

Sobre a figura, marque V para as afirmativas verdadeiras e F para as falsas.

( ) Ao se clicar com o botão esquerdo do mouse (botão principal) sobre Arquivo1, arrastá-lo e soltá-lo sobre a pasta Arquivos, este será movido para a pasta Arquivos.

( ) Ao se tentar alterar o nome (renomear) do Arquivo3 para Arquivo1, ocorrerá uma mensagem de erro advertindo que já existe outro arquivo com o mesmo nome.

( ) O Arquivo2 pode ser editado no aplicativo Paint, apenas.

( ) Arquivo3 é um arquivo de planilha eletrônica do Microsoft Excel.

Assinale a sequência correta.

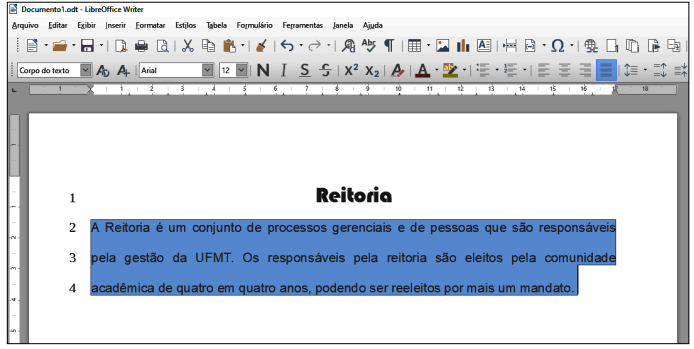

Sobre o texto, analise as afirmativas.

I- O título do texto (linha 1) está formatado com a fonte Arial, tamanho 12. II- O arquivo foi salvo com o nome Documento1.odt III- O alinhamento aplicado no parágrafo selecionado é justificado. IV- O espaçamento entre linhas aplicado no parágrafo selecionado é simples.

Estão corretas as afirmativas

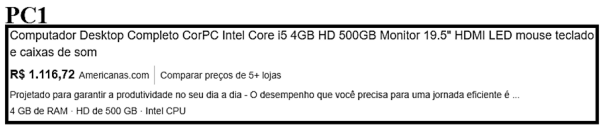

Sobre a figura, analise as afirmativas.

I- O layout de exibição utilizado para a pasta Orçamentos2020 é Detalhes. II- As pastas Ofícios2020 e Orçamentos2020 são conteúdos (subpastas) da pasta Docs2020. III- A pasta Ofícios2020 não possui pastas (subpastas) em seu conteúdo. IV- Os arquivos texto1, texto2, imagem2 e Arquivo4 são conteúdos da pasta Executados.

Estão corretas as afirmativas

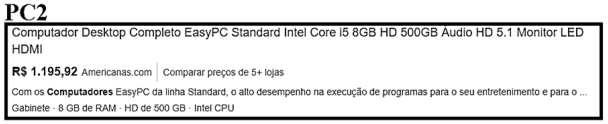

De acordo com a figura, assinale a afirmativa correta.

( ) Trata-se de um programa projetado para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros. ( ) Propaga-se automaticamente pela rede, nunca podendo ser baixado de sites na internet ou recebido por e-mail. ( ) Keylogger é um tipo específico de spyware capaz de capturar e armazenar as teclas digitadas pelo usuário no teclado do computador. ( ) Pode ser usado tanto de forma legítima quanto maliciosa, dependendo de como é instalado, das ações realizadas e do tipo e uso da informação monitorada.

Assinale a sequência correta.

Instrução: Leia o texto e responda à questão.

(Disponível em: https://gauchazh.clicrbs.com.br. Acesso em: 13/03/2020.)

( ) Por oferecer o mesmo nível de segurança das redes cabeadas, o uso do WEP (Wired Equivalent Privacy) é altamente recomendado, mesmo diante do surgimento de novos padrões, que utilizam criptografia dinâmica na troca de mensagens. ( ) O WPA (WiFi Protected Access) aumenta a segurança da rede através do uso de Autenticação Mútua (usuário e servidor) e da geração de uma chave mestra para criptografia, que se altera temporalmente. ( ) A diferença substancial entre o WPA e o WPA2 está na criptografia utilizada por este último, a AES (Advanced Encryptation Standard), que é mais robusta que a TKIP (Temporal Key Integrity Protocol), utilizada pelo primeiro. ( ) Um fator que aumenta a confiabilidade do WPA e WPA2 é a utilização de servidores de autenticação do usuário, antes que este tenha acesso pleno à comunicação com a rede.

Assinale a sequência correta.

( ) Operam nas bandas não licenciadas, como as bandas ISM (Industrial, Scientific and Medical), definidas pela ITU-R (por exemplo, 902-928 MHz, 2,4-2,5 GHz, 5,725-5,825 GHz). ( ) Comparadas às redes cabeadas, pode-se destacar como desvantagem a segurança, a qualidade dos serviços e a flexibilidade. ( ) Embora não seja usual, podem ser utilizadas como redes ad hoc, ou seja, os clientes podem se conectar uns com os outros sem o intermédio de ponto de acesso. ( ) Em relação ao padrão 802.11b, o incremento de velocidade nos padrões 802.11a e 802.11g ocorreu em função da utilização da técnica de modulação denominada OFDM.

Assinale a sequência correta.

I- Em razão do princípio de funcionamento dos servidores, a um mesmo hospedeiro, automaticamente será atribuído o mesmo endereço IP. II- Através do DHCP, novos hospedeiros podem se conectar a rede, inclusive de forma temporária, sem a intervenção direta de um administrador. III- Encontram ampla aplicação nas redes WLAN, pela característica dos usuários desse tipo de rede.

Estão corretas as afirmativas

1- Cat. 3 ( ) Banda 125 MHz – 100Base-TX e 1000Base-T (Ethernet) 2- Cat. 5e ( ) Banda 16 MHz – 10Base-T e 100Base-T4 (Ethernet) 3- Cat. 6 ( ) Banda 600 MHz – Telefonia, CCTV, 1000BASE-TX no mesmo cabo ou 10GBASET Ethernet 4- Cat. 7 ( ) Banda 250 MHz – 1000Base-TX e 10GBase-T (Ethernet)

Marque a sequência correta.