Questões de Concurso

Comentadas para ufal

Foram encontradas 1.544 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Os pronomes demonstrativos isto e isso foram usados na tirinha

como indicadores

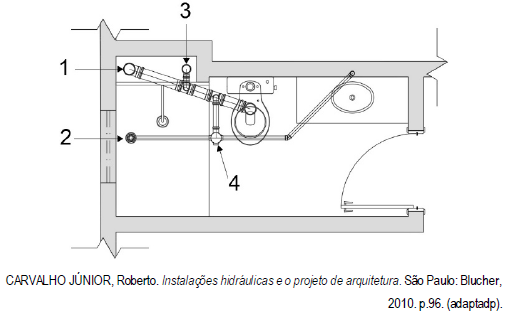

Os componentes da instalação indicados na figura são, respectivamente,

A Web Profunda (do inglês, Deep Web) permite que usuários naveguem em sites e acessem conteúdos de forma anônima. A Deep Web é organizada através de redes totalmente independentes entre si, tais como Onion (TOR), I2P, Freenet, Loky, Clos, Osiris etc. Nesse contexto, dadas as seguintes afirmativas,

I. Tor é um browser web que permite navegar na rede TOR.

II. Para navegar na rede TOR, pode-se utilizar quaisquer browsers web, tais como Firefox e Chrome, configurando propriedades de proxy.

III. Existe a possibilidade de trafegar dados na rede TOR de forma criptografada.

verifica-se que está(ão) correta(s)

A Internet é constituída de um conjunto de diferentes redes de computadores chamadas Sistemas Autônomos (ASs). Para determinar a rota que um datagrama deverá percorrer entre um ponto A e um ponto B na Internet, são amplamente utilizados os algoritmos de roteamento BGP (Border Gateway Protocol), OSPF (Open Shortest Path First) e RIP (Routing Information Protocol).

Nesse contexto, dadas as afirmativas,

I. Tabelas de roteamento RIP são gerenciadas na camada de aplicação pelo processo routed em sistemas Unix.

II. O protocolo BGP é um protocolo intra-AS, ao passo que os protocolos RIP e OSPF são protocolos inter-AS.

III. Os protocolos BGP e RIP utilizam o algoritmo Vetor-Distância para determinar os custos das rotas, ao passo que o protocolo OSPF, utiliza o algoritmo de Dijkstra.

verifica-se que está(ão) correta(s)

Considere as afirmativas:

I. cria o código objeto traduzindo as instruções da linguagem de montagem (assembly) para código de máquina;

II. recebe como entrada um conjunto de arquivos objetos e bibliotecas, e produz como resultado um arquivo objeto de saída;

III. traduz um programa descrito em uma linguagem de alto nível para um programa em linguagem simbólica ou linguagem de máquina;

IV. recebe uma instrução do programa fonte, converte-a em linguagem de máquina e ordena ao computador que execute esta instrução.

Nessa ordem, os itens de I a IV referem-se a

Dadas as afirmativas sobre as funções do servidor web Apache,

I. Pode executar programas desenvolvidos em PHP, Python e Java, através de módulos apropriados.

II. Pode armazenar e acessar arquivos locais e sistemas de arquivos remotos acoplados ao diretório raiz, independentemente do caminho em que o diretório se encontre, desde que esteja configurado apropriadamente.

III. Pode suportar diferentes tipos de autenticação, podendo os dados relacionados à autenticação (ex. login e senha) serem armazenados em arquivos de texto e bancos de dados, tais como LDAP ou MySQL.

IV. Pode permitir transferência de arquivos através de extensões HTTP, como o WebDAV.

verifica-se que estão corretas apenas

Em switches gerenciáveis, é possível configurar a subdivisão da rede em VLAN’s (Redes Virtuais). Sobre a implementação desse procedimento, dadas as afirmativas,

I. É possível que uma porta do switch assuma mais de uma VLAN TAGGED.

II. Se dois computadores estão em VLAN’s diferentes no mesmo switch, estão mutuamente inacessíveis, a menos que um equipamento externo forneça roteamento entre essas VLAN’s.

III. Quando uma porta no switch é marcada como “TAGGED”, obrigatoriamente, é desmarcada como “UNTAGGED”.

IV. Para propagar as VLAN’s nos demais switches, as portas de comunicação entre switches deverão receber as TAG’s dessas VLAN’s, criando assim, as portas TRUNK.

verifica-se que estão corretas apenas

Risco é um evento ou uma condição incerta que, se ocorrer, tem um impacto em pelo menos um objetivo do projeto. Tais impactos podem ser negativos ou positivos, em outras palavras, ameaças ou oportunidades. O risco tem três componentes: o evento, a probabilidade de ocorrência do evento e o impacto do evento nos objetivos do projeto.

PONTE, M. V. V. Gerenciamento de Riscos. Rio de Janeiro: 2005. 114p.

No contexto de gerência de riscos no processo de engenharia de

sistemas, têm-se as seguintes fases: 1. Identificação de riscos;

2. Análise de risco; 3. Administração de risco; e 4. Monitoração de

risco. Nessa ordem, assinale a alternativa que está associada à

cada fase.

Dadas as afirmativas a respeito dos principais protocolos da camada de aplicação,

I. O protocolo DNS realiza tradução de nome de domínios para endereços IPs, porém, com o DNS Reverso, é possível obter o nome de domínio de um host a partir do seu endereço IP.

II. Os protocolos SMTP, POP3 e IMAP são utilizados em aplicações de correio eletrônico; porém, SMTP e POP3 são utilizados no lado cliente (usuário final), ao passo que o protocolo IMAP é utilizado para comunicação entre servidores de correio eletrônico.

III. O protocolo FTP é utilizado exclusivamente para acesso remoto a arquivos, com transferência dos dados (login, arquivos etc.) de forma criptografada.

verifica-se que está(ão) correta(s)

Considere os seguintes requisitos funcionais de um software de frente de caixa de uma sorveteria:

I. ao selecionar um tipo qualquer de sorvete, pode-se adicionar vários condimentos a esse sorvete (tais como coberturas de diferentes sabores, granulados etc.) e o sistema deve calcular o valor total (sorvete + condimentos) dinamicamente ao fechar o pedido;

II. ao fechar o pedido, o sistema deve permitir adaptar o tipo de pagamento (cartão de crédito ou débito com desconto);

III. ao concluir o pedido, o sistema deve permitir que o valor total e a descrição do pedido sejam enviados a outros objetos (ou módulos) do sistema que estejam interessados nesses dados.

Com base nos requisitos funcionais detalhados acima, qual dos padrões de projetos abaixo são adequados para resolver cada requisito funcional, respectivamente?

Dadas as afirmativas sobre os conceitos de backup de dados,

I. O objetivo do backup é fazer cópias de todos os arquivos do sistema operacional.

II. O objetivo do backup é fazer cópias de arquivos do usuário.

III. Os backups podem ser do tipo completo ou normal, diferencial e incremental.

IV. O primeiro backup diferencial e o primeiro backup incremental terão o mesmo conteúdo (backup completo), porém, a partir do segundo ciclo de cópia, o backup diferencial tem como base o último backup completo, ao passo que o backup incremental tem como base os dados copiados na fase anterior de um backup incremental.

verifica-se que estão corretas apenas