Questões de Concurso

Comentadas para mpe-al

Foram encontradas 1.036 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Sobre gerenciamento de serviços e processos no sistema operacional Linux, analise as afirmativas a seguir.

I. Processo órfão é todo processo que já finalizou a execução, mas ainda possui uma entrada na tabela de processos.

II. O PID usado por um processo fica indisponível para reutilização enquanto o processo está presente na tabela de processos.

III. Daemons são processos zombies que rodam em background e não possuem um PPID associado.

Está correto o que se afirma em

Sobre o Windows 10, analise as afirmativas a seguir.

I. Windows Hello é o recurso de autenticação biométrica que ajuda a reforçar a autenticação e a proteger contra a falsificação em potencial, por meio da correspondência de impressão digital e do reconhecimento facial.

II. Microsoft Passport é um documento de identificação da originalidade do sistema operacional Windows 10.

III. Windows Continuum é repositório oficial para armazenamento seguro das credenciais dos usuários de rede.

Está correto o que se afirma em

Para definir o script

/usr/local/bin/meuscript

como executável no sistema operacional Linux, devemos usar o comando

O administrador da rede de uma organização está configurando um novo servidor CentOS 7. A política de segurança desta organização proíbe o login remoto via SSH a qualquer servidor da empresa.

Para atender a este requisito de segurança, a regra que pode ser configurada no firewall deste servidor é:

Servidores de aplicação baseados em Java Platform Enterprise Edition possuem vários tipos de API.

Assinale a opção que indica a API utilizada para fornecer acesso ao servidor de nomes e diretórios.

O NFS (Network File System) é muito utilizado na montagem de servidores de arquivos de rede local, pois permite montar partições ou diretórios remotos, de outro computador, como se fossem um disco local.

Baseado nas características de funcionamento do NFS, assinale a afirmativa correta.

O ativo de informação de uma organização pode ser um sistema de informação, assim como o seu meio de armazenamento, transmissão ou processamento.

Em um processo de segurança da informação, é importante identificar e classificar os ativos da organização, a fim de se aumentar o controle sobre eles e possibilitar a priorização de investimentos nos ativos mais críticos.

Faz parte da gestão de ativos:

A empresa ABConex contratou uma empresa especializada em serviços de computação em nuvem para hospedar os seus sistemas financeiro e administrativo. Com essa contratação, a empresa ABConex utiliza os computadores que estão localizados na contratada.

A equipe de TI da empresa ABConex ficou responsável por administrar os servidores virtuais que foram disponibilizados para execução dos sistemas.

O modelo de serviço em nuvem contratado pela empresa ABConex é o

O FTP (File Transfer Protocol) é um protocolo de aplicação da arquitetura TCP/IP, utilizado para transferência de arquivos entre o servidor e os clientes.

Considerando as características de funcionamento do FTP, assinale a afirmativa correta.

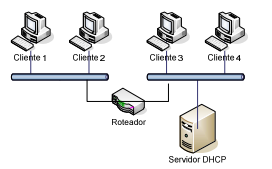

A empresa CONNECT possui seus setores distribuídos em duas áreas geograficamente distintas, as quais são conectadas por um roteador.

As estações de trabalho da rede local da empresa CONNECT recebem as configurações de rede, como endereço IP e gateway, por meio de um servidor DHCP, conforme ilustrado a seguir.

Sobre a rede da empresa CONNECT, assinale a afirmativa correta.

O Bind é um software Open Source que implementa o serviço de DNS.

Considerando a implementação de um DNS autoritativo, com Bind a partir da versão 9 (estável e superiores), assinale a afirmativa correta.

A alta disponibilidade do dado tem sido um requisito cada vez mais frequente dos sistemas de informação. A fim de atender esse requisito e incrementar a resiliência no acesso ao dado, soluções de infraestrutura têm contemplado a utilização de storage para armazenamento externo.

Considerando o cenário descrito, analise as afirmativas a seguir.

I. O uso de uma rede dedicada ao armazenamento, conhecida como SAN, é obrigatório.

II. O desempenho da solução NAS pode ser afetado se a rede LAN (ethernet) estiver congestionada.

III. Em uma solução DAS, pode-se utilizar um equipamento de conexão de rede LAN (ethernet) para conectar os servidores diretamente ao storage.

IV. Em uma rede SAN, é necessário fazer zoneamento entre os servidores e o storage para permitir acesso dos servidores aos volumes lógicos do storage.

Está correto o que se afirma em

Pedro está abrindo uma empresa e decidiu segmentar sua rede de acordo com os respectivos departamentos: Recursos Humanos (RH), Administrativo (AD) e Pessoal (PE). A rede está configurada com o IP 200.32.19.0. O RH possui 90 estações, o AD, 50, e, o PE, 48 estações.

Para atender à necessidade de endereçamento de acordo com a quantidade de estações dos departamentos, a configuração para endereços e máscaras do RH, do AD e do PE é:

Priscila busca melhorar a segurança no tráfego de informações dentro de sua rede. Ao verificar a topologia, Priscila identificou que os firewalls estavam conectados diretamente à Internet e encontravam-se obsoletos.

Assinale a opção que indica a solução que Priscila deve implementar.

A rede da empresa Kanguroo Tec apresenta problemas com a conexão de uma estação de trabalho aos servidores DNS. Foi identificado que o problema encontrava-se na camada de transporte. Para resolver o problema deve ser verificado se o protocolo de transporte utilizado está correto e se a porta do servidor DNS está aceitando conexões.

O protocolo de transporte e a porta padrão utilizada pelo DNS, são, respectivamente,

Atualmente, com o objetivo de redução de custos, muitas instituições criam VPNs sobre a Internet pública. Com uma VPN, o tráfego interdepartamental é enviado por meio da Internet pública e não de uma rede fisicamente independente. Para prover sigilo, esse tráfego é criptografado antes de entrar na Internet pública.

Sobre a utilização da VPN, assinale a afirmativa correta.

Janaína pretende padronizar seus procedimentos de controle de acesso, com base na norma ISO 27002. A parte referente ao controle de acesso privilegiado cita, de forma geral, que o acesso deve ser restrito e controlado e que se institua um processo formal de concessão de privilégios.

Para que Janaína implemente o controle de acesso privilegiado convém considerar que:

João está em um projeto de desenvolvimento de uma aplicação, para um respectivo modelo de negócio sensível ao desempenho da rede. João sabe que existem mecanismos de qualidade de serviço (QoS) que permitem que uma rede com menor capacidade atenda aos requisitos da aplicação com custos menores. Entretanto, João deve estar ciente dos parâmetros específicos de QoS que devem ser levados em consideração para a correta implementação do tráfego de sua aplicação.

Assinale a opção que apresenta os parâmetros a serem considerados por João.

Pedro pretende implementar uma técnica de defesa em profundidade, baseada em camadas de segurança. Um dos principais requisitos da técnica de defesa é estabelecer um perímetro de segurança que forma uma proteção lógica ao redor de uma rede.

O componente a ser utilizado por Pedro nesse perímetro de segurança, cujos métodos baseiam-se em anomalia e por assinatura na identificação de tráfego malicioso, é