Questões de Concurso

Comentadas para mpe-al

Foram encontradas 1.249 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

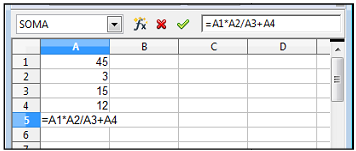

A imagem a seguir foi retirada de uma planilha do BrOffice.org Calc e traz os respectivos valores: 45 na célula A1, 3 na A2, 15 na A3 e 12 na célula A4. Podemos afirmar que o resultado a ser mostrado na célula A5 que corresponde a fórmula =A1*A2/A3+A4 será

As características a seguir

“Ferramenta para criação de apresentações multimídia, capaz de salvar apresentações no formato OpenDocument ou PPT, além de ser possível exportar para um arquivo PDF ou para uma animação Flash, sem precisar de nenhum programa adicional.”

referem-se ao

De acordo com as regras de regência verbal, estão corretas as frases:

I. Morar na capital implica em fazer muita economia.

II. Prefiro livros de drama aos de ficção científica.

III. Os atiradores visaram ao alvo do alto de um edifício.

IV. O funcionário da repartição recusou-se a visar a documentação para o concurso.

V. Os bombeiros assistiram os desabrigados pela enchente.

Tomando por base os elementos constitutivos do texto, sua compreensão e análise, responda a questão.

“Na planície avermelhada os juazeiros alargavam duas manchas verdes. Os infelizes tinham caminhado o dia inteiro, estavam cansados e famintos. Ordinariamente andavam pouco, mas como haviam repousado bastante na areia do rio seco, a viagem progredira bem três léguas. Fazia horas que procuravam uma sombra. A folhagem dos juazeiros apareceu longe, através dos galhos pelados da catinga rala.

Arrastaram-se para lá, devagar, sinhá Vitória com o filho mais novo escanchado no quarto e o baú de folha na cabeça, Fabiano sombrio, cambaio, o aio a tiracolo, a cuia pendurada numa correia presa ao cinturão, a espingarda de pederneira no ombro. O menino mais velho e a cachorra Baleia iam atrás.

Os juazeiros aproximaram-se, recuaram, sumiram-se. O menino mais velho pôs-se a chorar, sentou-se no chão.

– Anda, condenado do diabo, gritou-lhe o pai.

Não obtendo resultado, fustigou-o com a bainha da faca de ponta. Mas o pequeno esperneou acuado, depois sossegou, deitou-se, fechou os olhos [...].

A catinga estendia-se, de um vermelho indeciso salpicado de manchas brancas que eram ossadas. O voo negro dos urubus fazia círculos altos em redor de bichos moribundos.

– Anda, excomungado.

O pirralho não se mexeu, e Fabiano desejou matá-lo. Tinha o coração grosso, queria responsabilizar alguém pela sua desgraça. A seca aparecia-lhe como um fato necessário – e a obstinação da criança irritava-o. Certamente esse obstáculo miúdo não era culpado, mas dificultava a marcha, e o vaqueiro precisava chegar, não sabia onde.

Tinham deixado os caminhos, cheios de espinho e seixos, fazia horas que pisavam a margem do rio, a lama seca e rachada que escaldava os pés.”

(Graciliano Ramos. Vidas Secas.)

Tomando por base os elementos constitutivos do texto, sua compreensão e análise, responda a questão.

“Na planície avermelhada os juazeiros alargavam duas manchas verdes. Os infelizes tinham caminhado o dia inteiro, estavam cansados e famintos. Ordinariamente andavam pouco, mas como haviam repousado bastante na areia do rio seco, a viagem progredira bem três léguas. Fazia horas que procuravam uma sombra. A folhagem dos juazeiros apareceu longe, através dos galhos pelados da catinga rala.

Arrastaram-se para lá, devagar, sinhá Vitória com o filho mais novo escanchado no quarto e o baú de folha na cabeça, Fabiano sombrio, cambaio, o aio a tiracolo, a cuia pendurada numa correia presa ao cinturão, a espingarda de pederneira no ombro. O menino mais velho e a cachorra Baleia iam atrás.

Os juazeiros aproximaram-se, recuaram, sumiram-se. O menino mais velho pôs-se a chorar, sentou-se no chão.

– Anda, condenado do diabo, gritou-lhe o pai.

Não obtendo resultado, fustigou-o com a bainha da faca de ponta. Mas o pequeno esperneou acuado, depois sossegou, deitou-se, fechou os olhos [...].

A catinga estendia-se, de um vermelho indeciso salpicado de manchas brancas que eram ossadas. O voo negro dos urubus fazia círculos altos em redor de bichos moribundos.

– Anda, excomungado.

O pirralho não se mexeu, e Fabiano desejou matá-lo. Tinha o coração grosso, queria responsabilizar alguém pela sua desgraça. A seca aparecia-lhe como um fato necessário – e a obstinação da criança irritava-o. Certamente esse obstáculo miúdo não era culpado, mas dificultava a marcha, e o vaqueiro precisava chegar, não sabia onde.

Tinham deixado os caminhos, cheios de espinho e seixos, fazia horas que pisavam a margem do rio, a lama seca e rachada que escaldava os pés.”

(Graciliano Ramos. Vidas Secas.)

Tomando por base os elementos constitutivos do texto, sua compreensão e análise, responda a questão.

“Na planície avermelhada os juazeiros alargavam duas manchas verdes. Os infelizes tinham caminhado o dia inteiro, estavam cansados e famintos. Ordinariamente andavam pouco, mas como haviam repousado bastante na areia do rio seco, a viagem progredira bem três léguas. Fazia horas que procuravam uma sombra. A folhagem dos juazeiros apareceu longe, através dos galhos pelados da catinga rala.

Arrastaram-se para lá, devagar, sinhá Vitória com o filho mais novo escanchado no quarto e o baú de folha na cabeça, Fabiano sombrio, cambaio, o aio a tiracolo, a cuia pendurada numa correia presa ao cinturão, a espingarda de pederneira no ombro. O menino mais velho e a cachorra Baleia iam atrás.

Os juazeiros aproximaram-se, recuaram, sumiram-se. O menino mais velho pôs-se a chorar, sentou-se no chão.

– Anda, condenado do diabo, gritou-lhe o pai.

Não obtendo resultado, fustigou-o com a bainha da faca de ponta. Mas o pequeno esperneou acuado, depois sossegou, deitou-se, fechou os olhos [...].

A catinga estendia-se, de um vermelho indeciso salpicado de manchas brancas que eram ossadas. O voo negro dos urubus fazia círculos altos em redor de bichos moribundos.

– Anda, excomungado.

O pirralho não se mexeu, e Fabiano desejou matá-lo. Tinha o coração grosso, queria responsabilizar alguém pela sua desgraça. A seca aparecia-lhe como um fato necessário – e a obstinação da criança irritava-o. Certamente esse obstáculo miúdo não era culpado, mas dificultava a marcha, e o vaqueiro precisava chegar, não sabia onde.

Tinham deixado os caminhos, cheios de espinho e seixos, fazia horas que pisavam a margem do rio, a lama seca e rachada que escaldava os pés.”

(Graciliano Ramos. Vidas Secas.)

Tomando por base os elementos constitutivos do texto, sua compreensão e análise, responda a questão.

“Na planície avermelhada os juazeiros alargavam duas manchas verdes. Os infelizes tinham caminhado o dia inteiro, estavam cansados e famintos. Ordinariamente andavam pouco, mas como haviam repousado bastante na areia do rio seco, a viagem progredira bem três léguas. Fazia horas que procuravam uma sombra. A folhagem dos juazeiros apareceu longe, através dos galhos pelados da catinga rala.

Arrastaram-se para lá, devagar, sinhá Vitória com o filho mais novo escanchado no quarto e o baú de folha na cabeça, Fabiano sombrio, cambaio, o aio a tiracolo, a cuia pendurada numa correia presa ao cinturão, a espingarda de pederneira no ombro. O menino mais velho e a cachorra Baleia iam atrás.

Os juazeiros aproximaram-se, recuaram, sumiram-se. O menino mais velho pôs-se a chorar, sentou-se no chão.

– Anda, condenado do diabo, gritou-lhe o pai.

Não obtendo resultado, fustigou-o com a bainha da faca de ponta. Mas o pequeno esperneou acuado, depois sossegou, deitou-se, fechou os olhos [...].

A catinga estendia-se, de um vermelho indeciso salpicado de manchas brancas que eram ossadas. O voo negro dos urubus fazia círculos altos em redor de bichos moribundos.

– Anda, excomungado.

O pirralho não se mexeu, e Fabiano desejou matá-lo. Tinha o coração grosso, queria responsabilizar alguém pela sua desgraça. A seca aparecia-lhe como um fato necessário – e a obstinação da criança irritava-o. Certamente esse obstáculo miúdo não era culpado, mas dificultava a marcha, e o vaqueiro precisava chegar, não sabia onde.

Tinham deixado os caminhos, cheios de espinho e seixos, fazia horas que pisavam a margem do rio, a lama seca e rachada que escaldava os pés.”

(Graciliano Ramos. Vidas Secas.)

Marque a opção cujas frases apresentam pronomes demonstrativos.

I. A mulher cujo filho ganhou na loteria foi morar no exterior.

II. São inconsequentes os que agem dessa forma.

III. Ele já sabia que tais notícias viriam à tona após sua renúncia.

IV. O garoto chegou a sua casa cansado.

V. Nesta tarde, teremos a confraternização da empresa.