Questões de Concurso

Comentadas para mpe-ma

Foram encontradas 449 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Uma aplicação possui quatro classes: A, B, C e D. As classes A e B são subclasses de A. Nas classes A, B e C existem atributos diferentes e um método chamado verificarSaldo() com a mesma assinatura mas que executa operações que retornam valores do tipo double, porém, diferentes. A classe D é a classe principal. No interior do método main da classe D foram digitadas as seguintes instruções:

A obj = new B();

double v = obj.verificarSaldo();

A obj1 = new C();

double v1 = obj1.verificarSaldo();

Quando essas linhas foram executadas, a variável v recebeu o valor 100.00 e a variável v1 recebeu o valor 125.00.

Note que tanto obj como obj1 são objetos do tipo A, porém,

além de possuírem atributos diferentes, ao chamar o

método verificarSaldo() por meio desses objetos, o retorno

contido nas variáveis v e v1 foi diferente. Isso mostra

um exemplo de

Em uma aplicação do Ministério Público que utiliza o modelo de arquitetura de três camadas (3-tier) há 3 classes:

− Classe 1 – Verifica se o menor tem pais vivos, sua situação social e se a ação de guarda já foi finalizada.

− Classe 2 – Representa uma tabela do banco de dados, possuindo os mesmos atributos que são campos na tabela. Por meio dessa classe é possível fazer o mapeamento de objetos da aplicação para a tabela do banco de dados.

− Classe 3 – Centraliza métodos para executar operações no Banco de Dados por meio da execução de instruções SQL.

Pode-se afirmar que

Ana precisa utilizar uma estrutura de dados para gerenciar trabalhos de impressão em uma impressora compartilhada por vários computadores em uma rede. As regras dessa estrutura devem permitir que os trabalhos sejam impressos na ordem em que forem enviados, ou seja, o primeiro a enviar um pedido de impressão deve ser o primeiro a ter sua solicitação atendida. Não deve ser permitido inserir pedidos de impressão no meio dos pedidos já realizados.

A estrutura de dados mais adequada para Ana utilizar é

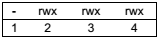

Nessa estrutura, os atributos de números 2 e 4 correspondem, respectivamente: