Questões de Concurso

Comentadas para ufsm

Foram encontradas 627 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assinale a alternativa que completa corretamente as lacunas do texto.

( ) A operação union remove duplicatas automaticamente.

( ) O número de cópias duplicadas de uma tupla no resultado da operação except all é igual ao número de cópias duplicadas da tupla no primeiro conjunto menos o número de cópias duplicadas da tupla no segundo conjunto, desde que essa diferença entre o número de cópias seja positiva.

( ) Se o número de cópias duplicadas de uma tupla no primeiro conjunto é d1 e no segundo conjunto é d2, o número de tuplas duplicadas no resultado da operação intersect all é igual ao valor máximo entre d1 e d2.

A sequência correta é

Sobre as estruturas de dados, considere as afirmativas a seguir.

I - Uma Pilha pode ser implementada com uma Fila FIFO (first-in, first-out).

II - Uma Pilha pode ser implementada com uma estrutura de dados Lista.

III - Uma Lista permite inserção ou remoção no início ou fim da estrutura de dados.

IV - O topo de uma Pilha é o elemento mais antigo inserido.

Estão corretas

( ) A permissão read permite listar os arquivos de um diretório, desde que o usuário tenha as permissões necessárias para acessar o diretório em questão.

( ) Um usuário precisa apenas de permissão read em cada diretório do caminho completo para abrir um arquivo qualquer, por exemplo, o arquivo /etc/include/stdio.h.

( ) Em diretórios, não é preciso a permissão read para acessar subdiretórios.

A sequência correta é

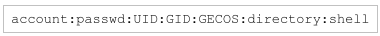

Qual é o comando que ordena as linhas do arquivo por GID e UID, respectivamente, e imprime apenas o campo account?

Assinale a alternativa que completa corretamente as lacunas do texto

Assinale a alternativa que corresponde à saída gerada por um percurso pós-ordem sobre a mesma ABB.

I - A morfologia matemática é fundamentada na teoria dos conjuntos e tem como exemplos de operadores morfológicos a erosão, a dilatação, a abertura e o fechamento. II - As operações morfológicas em imagens binárias ocorrem de forma diferente das operações morfológicas em imagens tons de cinza. III - A dilatação e a erosão morfológica em imagens tons de cinza podem ser usadas em conjunto com a subtração de imagens para obter o gradiente morfológico da imagem.

Está(ão) correta(s)

(I) Qual algoritmo poderia ser usado para criar um modelo autoexplicativo que classifique um aluno com base em seu histórico? (II) De qual tipo de algoritmo estamos falando?

Considerando as opções a seguir, assinale a alternativa que apresenta a resposta correta para as duas questões.

A partir desse contexto, duas questões foram formuladas:

(I) Qual desses algoritmos abaixo é o mais adequado para tal tarefa? (II) Qual a parametrização que deveria ter sido realizada?

Assinale a alternativa que apresenta a resposta correta para as duas questões formuladas.

Considere duas tabelas criadas e populadas como apresentado a seguir.

CREATE TABLE prod_a (cod int);

CREATE TABLE prod_b (cod int);

INSERT INTO prod_a(cod) VALUES (1);

INSERT INTO prod_a(cod) VALUES (2);

INSERT INTO prod_a(cod) VALUES (3);

INSERT INTO prod_a(cod) VALUES (4);

INSERT INTO prod_a(cod) VALUES (5);

INSERT INTO prod_b(cod) VALUES (1);

INSERT INTO prod_b(cod) VALUES (3);

INSERT INTO prod_b(cod) VALUES (5);

INSERT INTO prod_b(cod) VALUES (7);

Quais valores a seguinte consulta SQL retorna?

SELECT a.cod

FROM prod_a AS a LEFT JOIN prod_b AS b ON a.cod = b.cod

WHERE b.cod is null;

Assinale a alternativa que apresenta comandos válidos em uma consulta (comandos DML).

Em relação a esse contexto, considere as afirmativas a seguir.

I - Diagrama de Pareto e diagrama de dispersão são duas dessas ferramentas. II - Diagrama de Pareto e histograma são duas dessas ferramentas. III - Diagrama de dispersão e diagrama espinha de peixe (ou causa e efeito) são duas dessas ferramentas. IV - Teste e depuração de código são duas dessas ferramentas.

Está(ão) correta(s)

I - Em um diagrama UML, um Caso de Uso é representado por uma elipse contendo a funcionalidade do sistema descrito por verbos no infinitivo. II - A enumeração é especificada na UML e serve para demonstrar um tipo de dado que representa uma lista de valores finitos. III - O Diagrama UML de Componentes serve para demonstrar ao longo de uma linha de tempo a sequência de comunicações entre os objetos de um sistema de informação. IV - O Diagrama de Atividades pode ser utilizado para modelar um algoritmo, um método, um sistema de informação inteiro, apenas alguns módulos desse sistema ou até mesmo os fluxos de trabalho de uma organização.

Está(ão) correta(s)

I - Na ferramenta de testes JUnit, por meio do anotador @Test, é possível especificar um método de teste. II - A ferramenta Selenium IDE não permite testes de aplicações Web. III - Na ferramenta JUnit, assertEquals é um método de asserção localizado normalmente no interior dos métodos de testes. IV - A ferramenta Selenium WebDriver API pode ser utilizada para a automação de aplicações Web com a linguagem Java e com a API de testes JUnit.

Está(ão) correta(s)

Em relação à engenharia de requisitos de software, considere as afirmativas a seguir.

I - Os requisitos funcionais descrevem as funções que o software deve executar, isto é, aquilo que ele deve fazer.

II - Os requisitos não funcionais descrevem restrições sobre os serviços ou funções que o software oferece. Esses requisitos podem ser de vários tipos como, por exemplo, de eficiência, de confiabilidade, de portabilidade e de segurança.

III - As regras de negócio ou requisitos de domínio restringem ou estabelecem condições para os requisitos funcionais existentes.

IV - Para o levantamento de requisitos, as únicas técnicas conhecidas são a prototipagem, a entrevista e o brainstorming.

Está(ão) correta(s)