Questões de Concurso

Comentadas para prodeb

Foram encontradas 659 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

(Gestão de Controles Internos Baseados na Metodologia COSO ERM: um estudo de caso em uma Instituição de Ensino Superior Pública Disponível em: http://www.controladoria.ufpe.br. Acesso em: 10 de set. 2015. Adaptado.)

Em relação à gestão de risco, assinale a afirmativa INCORRETA.

1. BSC.

2. ITIL.

3. COBIT.

4. Six Sigma.

( ) Auxilia na melhora contínua da eficiência das operações de TI e na qualidade de atendimento ao cliente.

( ) Proporciona uma melhora na qualidade e capacidade de medição da governança em todo o ciclo de vida da TI ou implementação de um sistema de controle para conformidade regulamentar.

( ) É uma metodologia de resolução de problemas que reduz custos e melhora a satisfação do cliente, reduzindo desperdício em todos os processos envolvidos na criação e entrega de seus produtos e/ou serviços.

( ) Permite a criação de uma linguagem comum entre a função e os seus clientes internos, orientando a definição de prioridades de investimentos, o controle do desempenho desejado e a compreensão, por toda a equipe de TI, das metas e iniciativas necessárias.

A sequência está correta em

“Não há progresso sem mudanças. E quem não consegue mudar a si mesmo, acaba não mudando coisa alguma."

(George Slaw.)

Sobre a gestão de mudanças, é INCORRETO afirmar que

(Tech. Conformidade e Gestão de Risco. Disponível em: http://ktech.pt/ksecurity/conformidade‐e‐gestao‐de‐risco/. Acesso em: 20/09/2015.)

De acordo com a citação anterior, analise as afirmativas a seguir.

I. A gestão de conformidade propicia os padrões e as metodologias e a gestão de risco, a informação do que se passa na infraestrutura, facilitando maior visibilidade dos principais riscos e ameaças para a organização.

II. A ISO 19600:2014 é uma norma internacional que fornece orientações para estabelecer, desenvolver, implementar, avaliar, manter e melhorar o sistema de gestão de conformidade de forma efetiva e ágil dentro da organização.

III. A lei Sarbanes‐Oxley foi criada para manter a conformidade do setor financeiro das organizações de modo a mitigar riscos aos negócios, evitar a ocorrência de fraudes ou assegurar que haja meios de identificá‐las quando ocorrem, garantindo a transparência na gestão das empresas.

IV. A avaliação da conformidade é um processo sistematizado, com regras pré‐estabelecidas, devidamente acompanhada e avaliada, de forma a propiciar adequado grau de confiança de que um produto, processo ou serviço, ou, ainda, um profissional atende a requisitos pré‐estabelecidos por normas ou regulamentos, com o menor custo possível para a sociedade.

Estão corretas as afirmativas

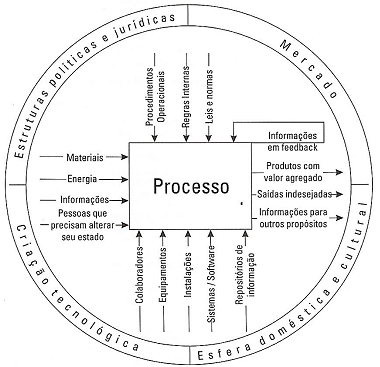

(Pinto Júnior, A. D. Fatores que impactam a implantação de tecnologias de gestão baseadas em processos em uma empresa pública. 2008. 146f. Dissertação (Mestrado em Administração Pública e de Empresas). Escola Brasileira de Administração Pública e de Empresas, Fundação Getúlio Vargas, Rio de Janeiro, 2008.)

Considerando o enunciado e a figura, assinale a afirmativa correta.

Segurança da Informação no mundo da Internet das Coisas

Com a rápida expansão da utilização da Internet das Coisas em todo o mundo, além da crescente disseminação de malwares para todo tipo de hardware e software (sejam sistemas operacionais ou aplicativos), a preocupação com a Segurança da Informação (dados pessoais e corporativos) também deve seguir entre as principais prioridades da indústria de Tecnologia da Informação.

A Internet das Coisas traz centenas de milhares de dispositivos trocando informações entre si pela Internet. Informações que, por exemplo, podem ter sido coletadas através de dispositivos ligados ao corpo de um paciente e que podem enviar dados sobre o seu estado de saúde e até resultados de exames para o médico, aonde quer que ele esteja localizado, podendo, inclusive, ver estas informações do seu smartphone. Estes dados podem ser facilmente interceptados, modificados ou utilizados em benefício de quem não detém direito sobre eles.

Da mesma forma, quando afirmamos que a porta da garagem, o ar condicionado ou qualquer outro dispositivo que esteja conectado à rede interna da nossa casa e que pode ser acionado apenas pela presença do smartphone de seu proprietário, também podemos afirmar que todos estes dispositivos estão sujeitos à ação de pessoas mal intencionadas. Um especialista em tecnologia, com bons conhecimentos em linguagens de programação e protocolos de redes, pode facilmente criar um malware para agir em seu benefício.

Os Malwares são programas especificamente desenvolvidos para executar ações danosas e atividades maliciosas, como por exemplo, obtenção de vantagens financeiras, coleta de informações confidenciais, vandalismo, prática de golpes, realização de ataques e disseminação de spam.

Obviamente quando destacamos as oportunidades de negócios envolvidas com Internet das Coisas, pessoas mal intencionadas também buscarão se aproveitar de alguma forma deste mercado potencial. O que fazer? Pensando no lado dos usuários finais, a prevenção ainda é a melhor prática quando tratamos o tema segurança.

Manter o firewall e os softwares antimalwares atualizados, usar sempre programas originais e atualizados, usar somente fontes confiáveis ou lojas oficiais para download de aplicativos / programas, não acessar informações confidenciais ou realizar transações financeiras usando redes wi‐fi públicas, verificar a veracidade e autenticidade de um link antes de clicar sobre ele e ter atenção quanto à autenticidade dos certificados digitais que aparecem no navegador são algumas das medidas de segurança a serem tomadas.

Já pelo lado das empresas e provedores de serviços, a principal mudança está na mentalidade. Estamos preparados para receber estes dispositivos dentro da rede da empresa? Como isolar o tráfego dos usuários e aplicativos do tráfego de dados sensíveis ao negócio da empresa? Como garantir a qualidade dos serviços? Como garantir uma largura de banda suficiente para atender a demanda das “coisas” sem impactar o core business da empresa? Enfim, todos queremos aproveitar as oportunidades que a Internet das Coisas pode proporcionar e que elas sempre possam vir acompanhadas da segurança adequada às informações.

(Adriano Balaguer, 25 de fevereiro de 2015. Disponível em:http://computerworld.com.br/tecnologia/2015/02/25/ seguranca‐da‐informacao‐no‐mundo‐da‐internet‐das‐coisas.)

Segurança da Informação no mundo da Internet das Coisas

Com a rápida expansão da utilização da Internet das Coisas em todo o mundo, além da crescente disseminação de malwares para todo tipo de hardware e software (sejam sistemas operacionais ou aplicativos), a preocupação com a Segurança da Informação (dados pessoais e corporativos) também deve seguir entre as principais prioridades da indústria de Tecnologia da Informação.

A Internet das Coisas traz centenas de milhares de dispositivos trocando informações entre si pela Internet. Informações que, por exemplo, podem ter sido coletadas através de dispositivos ligados ao corpo de um paciente e que podem enviar dados sobre o seu estado de saúde e até resultados de exames para o médico, aonde quer que ele esteja localizado, podendo, inclusive, ver estas informações do seu smartphone. Estes dados podem ser facilmente interceptados, modificados ou utilizados em benefício de quem não detém direito sobre eles.

Da mesma forma, quando afirmamos que a porta da garagem, o ar condicionado ou qualquer outro dispositivo que esteja conectado à rede interna da nossa casa e que pode ser acionado apenas pela presença do smartphone de seu proprietário, também podemos afirmar que todos estes dispositivos estão sujeitos à ação de pessoas mal intencionadas. Um especialista em tecnologia, com bons conhecimentos em linguagens de programação e protocolos de redes, pode facilmente criar um malware para agir em seu benefício.

Os Malwares são programas especificamente desenvolvidos para executar ações danosas e atividades maliciosas, como por exemplo, obtenção de vantagens financeiras, coleta de informações confidenciais, vandalismo, prática de golpes, realização de ataques e disseminação de spam.

Obviamente quando destacamos as oportunidades de negócios envolvidas com Internet das Coisas, pessoas mal intencionadas também buscarão se aproveitar de alguma forma deste mercado potencial. O que fazer? Pensando no lado dos usuários finais, a prevenção ainda é a melhor prática quando tratamos o tema segurança.

Manter o firewall e os softwares antimalwares atualizados, usar sempre programas originais e atualizados, usar somente fontes confiáveis ou lojas oficiais para download de aplicativos / programas, não acessar informações confidenciais ou realizar transações financeiras usando redes wi‐fi públicas, verificar a veracidade e autenticidade de um link antes de clicar sobre ele e ter atenção quanto à autenticidade dos certificados digitais que aparecem no navegador são algumas das medidas de segurança a serem tomadas.

Já pelo lado das empresas e provedores de serviços, a principal mudança está na mentalidade. Estamos preparados para receber estes dispositivos dentro da rede da empresa? Como isolar o tráfego dos usuários e aplicativos do tráfego de dados sensíveis ao negócio da empresa? Como garantir a qualidade dos serviços? Como garantir uma largura de banda suficiente para atender a demanda das “coisas” sem impactar o core business da empresa? Enfim, todos queremos aproveitar as oportunidades que a Internet das Coisas pode proporcionar e que elas sempre possam vir acompanhadas da segurança adequada às informações.

(Adriano Balaguer, 25 de fevereiro de 2015. Disponível em:http://computerworld.com.br/tecnologia/2015/02/25/ seguranca‐da‐informacao‐no‐mundo‐da‐internet‐das‐coisas.)

I. Testar toda a parte do hardware do computador.

II. O BIOS (Basic Integrated Operating System) é um programa pré‐gravado responsável pelo suporte básico de acesso ao hardware e também por dar início ao carregamento do sistema operacional.

III. Caso não haja nenhum problema, e o teste for concluído com êxito, o BIOS lê o primeiro setor do HD que foi definido como o primário. Se encontrar um setor de boot válido, carregará seu código na memória e passará o controle completo do hardware para sistema operacional.

De acordo com as afirmativas anteriores, é correto afirmar que esta sequência de ações está correta para iniciar o computador,

I. Um banco de dados pode ser gerado e mantido manualmente, ou pode ser computadorizado.

II. Banco de dados é um conjunto de objetos do mundo real sobre os quais se deseja manter informações.

III. SGBD é uma coleção de programas que permite aos usuários a estruturação, manutenção e monitoramento de coleções de dados.

IV. O DBA (Database Administrator) é o profissional responsável por autorizar o acesso ao banco de dados, coordenar e monitorar seu uso. Também é responsável por problemas como falha na segurança e demora no tempo de resposta do sistema.

Estão corretas as afirmativas

“A combinação de metodologias como ITIL e COBIT atende à gestão de riscos demandada pelo mercado, cria um ciclo de crescimento de TI e atrai capital.”

PORQUE

“Define métricas claras e objetivas que permitem mediar a real contribuição da área em relação aos lucros, redução de custos, melhoria de serviços e transmitem mensagem de confiança.”

Assinale a alternativa correta.