Questões de Concurso

Comentadas para cau-br

Foram encontradas 719 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A respeito de malwares, julgue o item que se segue.

Spyware é uma forma de software malicioso que opera de

maneira oculta, coletando informações do usuário sem

permissão, representando uma ameaça à privacidade e à

segurança digital.

Julgue o próximo item, relativos a banco de dados.

Sistemas de banco de dados podem ser projetados para

aproveitar as arquiteturas de computação paralela, em que

uma máquina servidora executa operações no banco de

dados.

Julgue o próximo item, relativos a banco de dados.

No modelo relacional, uma tabela é composta por uma

coleção de relacionamentos, em que cada linha representa

uma instância de uma entidade do mundo real.

Julgue o próximo item, relativos a banco de dados.

A atomicidade do dado garante que os efeitos de uma

transação bem-sucedida sejam permanentemente armazenados

no banco de dados, mesmo em caso de falhas no sistema.

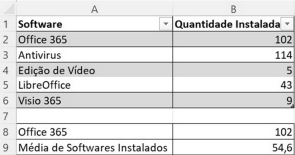

A fórmula =PROCV(A8;A2:B6;2;FALSO), executada na célula B8 da planilha apresentada, permite a obtenção do conteúdo numérico dessa célula.

No Microsoft Office 365 Word, utiliza-se as teclas

para salvar as alterações no documento e as teclas

para salvar as alterações no documento e as teclas  para aplicar o formato de negrito a um texto ou parte dele.

para aplicar o formato de negrito a um texto ou parte dele. A partir da planilha apresentada, para se extrair a média ponderada da quantidade de software instalada, deve-se utilizar a fórmula =MÉDIA(B2:B6).

A respeito de programas de navegação na Internet e de correio eletrônico, julgue seguinte item.

O Firefox oferece ao usuário a possibilidade de personalizar

a experiência de navegação por meio de temas, os quais

incluem esquemas de cores.

A respeito de programas de navegação na Internet e de correio eletrônico, julgue seguinte item.

O Firefox permite a visualização do histórico das páginas

acessadas, em um painel lateral.

A respeito de programas de navegação na Internet e de correio eletrônico, julgue seguinte item.

POP3 é o protocolo padrão usado para o envio de emails,

enquanto, para a recepção, é utilizado o SMTP.

A respeito de programas de navegação na Internet e de correio eletrônico, julgue seguinte item.

Nos navegadores atuais, embora a navegação anônima

permita que o histórico não seja armazenado, os cookies

continuam ativos mesmo após se encerrar a sessão do

navegador.

Julgue o item subsecutivo, com referência a configuração de rede de computadores, serviços de helpdesk e sistema operacional Windows Server.

Para a instalação do Windows Server 2022 no modo

Servidor com Experiência Desktop, o requisito mínimo de

RAM é de 10,8 GB.

Julgue o item subsecutivo, com referência a configuração de rede de computadores, serviços de helpdesk e sistema operacional Windows Server.

Uma central de serviços de helpdesk é caracterizada por ter

um ponto único de contato entre o cliente e o prestador dos

serviços e por realizar a definição de acordos de serviço

entre a área de atendimento e seus clientes.

Julgue o item subsecutivo, com referência a configuração de rede de computadores, serviços de helpdesk e sistema operacional Windows Server.

Em um ambiente Windows Server, os três elementos

primários de configuração da política de senha são: tamanho

da senha; multifator de autenticação; complexidade da senha.

Julgue o item subsecutivo, com referência a configuração de rede de computadores, serviços de helpdesk e sistema operacional Windows Server.

A IPMI (Intelligent Plataform Management Interface) é uma

interface padronizada para a gerência de hardware que

propicia o monitoramento de sistemas de computadores.

No IPv4, a máscara de rede 255.255.255.192 deve ser utilizada para se criar uma sub-rede com suporte a 62 hosts.

Julgue o item que se segue, relativos à segurança de rede de computadores e spywares.

Em ataque do tipo MiTM (man-in-the-middle) ou AiTM

(adversary-in-the-middle), o invasor intercepta o tráfego da

vítima e força um redirecionamento ao sítio espião, que usa

o HTTP em vez do HTTPS.

Julgue o item que se segue, relativos à segurança de rede de computadores e spywares.

O firewall de borda é o único mecanismo de proteção de rede

apto a impedir ataques de spyware.

Julgue o item que se segue, relativos à segurança de rede de computadores e spywares.

O spyware conhecido como Predator é capaz de realizar uma

forma de cyberataque em que o criminoso age como um

intermediário entre a vítima e o sítio de um banco ou mesmo

de outros usuários.

Julgue o item que se segue, relativos à segurança de rede de computadores e spywares.

Os spywares são muitas vezes difíceis de serem removidos e

não podem ser visualizados em janelas do tipo pop-up.