Questões de Concurso

Comentadas para ipm - jp

Foram encontradas 243 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

No que diz respeito à construção de algoritmos, analise as afirmativas a seguir.

I. A execução da estrutura termina, se o teste da condição retorna o valor lógico FALSO.

II. A execução da estrutura termina, se o teste da condição retorna o valor lógico VERDADEIRO.

III. A execução da estrutura permanece em loop, se o teste da condição resulta o valor lógico FALSO.

IV. A execução da estrutura permanece em loop, se o teste da condição resulta o valor lógico VERDADEIRO.

V. O teste da condição é realizado no FINAL da estrutura.

VI. O teste da condição é realizado no INÍCIO da estrutura.

Assinale a alternativa em que há somente afirmativas válidas para a estrutura de controle conhecida por repita ... ate ... faça ...,,:

No Word e no Writer, esse recurso é conhecido, respectivamente, por:

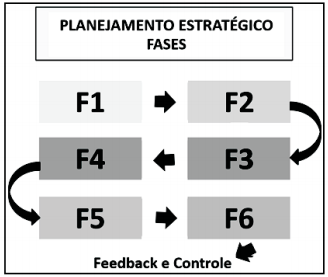

Planejamento Estratégico é um processo gerencial para analisar uma instituição sob diversos ângulos, direcionando seus rumos e monitorando suas ações de forma concreta. Constitui um processo contínuo e sistemático, que possui o maior conhecimento possível acerca do futuro. Nesse contexto, observe a figura a seguir, que estabelece diversas fases relacionadas à elaboração de um planejamento estratégico.

A seguir são listadas as atividades que devem ser desenvolvidas durante a elaboração do planejamento estratégico.

A1 - SituaçãoAtual (Análise Interna)

A2 - Desdobramentos da Estratégia

A3 - Definição da Estratégia

A4 -Análise dos ambientes

A5 - Definição de Objetivos

A6 - Missão e Visão

As fases F1 – F2 – F3 – F4 – F5 – F6, indicadas na

figura, correspondem, respectivamente, às seguintes

atividades da lista acima:

A ITIL está relacionada a um conjunto de melhores práticas que vem ao encontro das novas áreas de Tecnologia da Informação, habilitando o incremento da maturidade, em que é possível a demonstração do nível de qualidade de TI em que se encontra a organização. Nesse contexto, estabeleça a correta correspondência entre as colunas I, que trata dos Níveis de Maturidade dos Processos de TI e II, que trata dos tipos de Gerenciamento.

Coluna I

1. Caótico

2. Proativo

3. Reativo

4. Serviço

5. Valor

( ) Gerenciamento do nível de serviço e da capacidade.

( ) Gerenciamento dos incidentes e eventos, além do Gerenciamento do Inventário.

( ) Gerenciamento financeiro e alinhamento entre TI e o negócio, demonstrado por meio de indicadores de desempenho.

( ) Gerenciamento da performance, configuração e disponibilidade, além do Gerenciamento das mudanças e dos problemas.

( ) Gerenciamento de vários help desks, inexistência de supervisão centralizada e notificação de problemas por meio de chamadas de usuários.

De cima para baixo, a sequência correta é:

Entre os tipos de criptografia, uma utiliza um par de chaves, diferentes entre si, que se relacionam matematicamente por meio de um algoritmo. Uma das chaves, denominada chave privada, é mantida em segredo, sendo de conhecimento somente de seu titular, enquanto a outra, denominada chave pública, pode ser de conhecimento público, livremente divulgada. Em consequência, por meio desse tipo de criptografia, o texto cifrado por uma chave só pode ser decifrado pela outra do mesmo par. É esse o tipo de criptografia, utilizada na assinatura de documentos eletrônicos por meio de certificados digitais, e que gera maior segurança às informações veiculadas na Internet.

O tipo descrito é denominado criptografia:

No que diz respeito à Orientação a Objetos - OO, analise as abordagens descritas a seguir.

I. Foca o desenvolvimento de um modelo orientado a objetos de um sistema de software para implementar os requisitos especificados. Esses objetos estão relacionados à solução do problema.

II. Foca o desenvolvimento de um modelo orientado a objetos do domínio da aplicação. Esses objetos refletem as entidades e operações associadas ao problema a ser resolvido.

Nesse contexto, I e II são denominadas, respectivamente:

No SQL Server, as restrições de integridade são regras de consistência de dados que devem ser garantidas pelo próprio SGBD, sem auxílio de validações externas. Nesse sentido, existem três tipos de integridade, sendo que uma delas é caracterizada a seguir.

o valor dos campos que constituem a chave estrangeira de uma tabela deve estar presente também na chave primária da tabela que referenciam ou, quando muito, podem ter o valor NULL.

tem por finalidade manter os dados sincronizados entre tabelas que estejam relacionadas.

Esse tipo é denominado integridade: