Questões de Concurso

Comentadas para câmara de fortaleza - ce

Foram encontradas 573 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O ataque que explora uma vulnerabilidade na autenticação da chave de grupo do WPA2, possibilitando que um invasor intercepte e manipule o tráfego de dados entre um dispositivo cliente e um ponto de acesso sem fio, é denominado

( ) Vulnerabilidade refere-se a qualquer fraqueza em um sistema que possa ser explorada por uma ameaça para causar dano ou acesso não autorizado, independentemente da intenção da fonte de ameaça.

( ) Uma ameaça precisa ser ativa e intencional para que um risco seja considerado válido; fenômenos naturais ou falhas sistêmicas não são categorizados como ameaças na gerência de riscos.

( ) O risco é considerado irrelevante se a organização possuir um plano de resposta a incidentes, pois a existência do plano elimina a necessidade de avaliação ou mitigação de riscos futuros.

As afirmativas são, respectivamente,

Isso é feito por meio de solicitações HTTP forjadas vindas de um site controlado pelo atacante. Esta técnica explora a confiança que uma aplicação web tem no usuário, permitindo o ataque sem que o usuário esteja ciente de sua ação.

Esta vulnerabilidade pode ser explorada em diversos contextos, incluindo hardware, software, sistemas operacionais, aplicações, bancos de dados, redes, pessoas e ambientes físicos, uma vez que depende da interação do usuário com uma aplicação web através de um navegador.

Nesse contexto, a vulnerabilidade de segurança descrita é chamada

Considerando os padrões de compatibilidade e a necessidade de manter a integridade dos dados, o formato de arquivo recomendado para essa operação de migração é

A nova localização da página do produto é https://www.bananainc.com.br/produtos/bananaphone

Considerando que o site está hospedado em um servidor Apache versão 2.4, assinale a alternativa que representa a solução adequada para redirecionar os acessos de forma correta, diretamente no servidor, sem que haja a necessidade de alterações ou adições ao conteúdo do website:

Para aprimorar a integridade e autenticidade de seu sistema de nomes de domínio (DNS), mitigando potenciais ameaças de falsificação de cache e reforçando a segurança da infraestrutura de rede, a empresa deve adotar

Entre estas, uma tecnologia se destaca por ser padronizada pela 3GPP (3rd Generation Partnership Project), focada em otimizar a penetração de sinal em ambientes internos e alcançar uma ampla cobertura geográfica. Essa tecnologia é especialmente projetada para suportar conexões de dispositivos IoT em rede celular, promovendo eficiência energética e conectividade confiável mesmo em locais remotos ou de difícil acesso.

Com base nessa descrição, assinale a opção que corresponde à tecnologia mencionada.

Essa rede é projetada para suportar aplicações críticas que exigem QoS (Quality of Service) diferenciada, incluindo VoIP (Voice over IP) e streaming de vídeo.

Com base nesta configuração, assinale a opção que descreve corretamente a aplicação de políticas de engenharia de tráfego e a seleção de caminhos em um ambiente MPLS, considerando os objetivos de desempenho e a eficiência da rede.

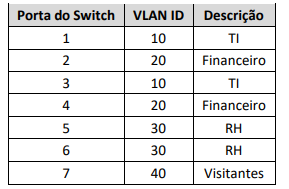

Considerando a tabela apresentada, analise as afirmativas e assinale a afirmativa correta.

Entre os elementos de interconexão, o dispositivo que é responsável por encaminhar pacotes em uma WAN é denominado

Nesse contexto, assinale a opção que corresponde ao número mínimo de discos em um arranjo RAID 50.

I. O isolamento e proteção de tarefas em um RTOS é realizado exclusivamente por meio do uso de containers e máquinas virtuais, garantindo a segurança e a estabilidade do sistema.

II. São sistemas operacionais que garantem a execução de tarefas dentro de limites de tempo estritamente definidos, adequando-se a aplicações onde o tempo de resposta é crítico.

III. A latência de interrupção em um RTOS refere-se apenas ao tempo necessário para o sistema operacional começar a tratar uma interrupção, sem considerar o tempo de execução do manipulador de interrupção.

Está correto o que se afirma em