Questões de Concurso

Comentadas para sefaz-se

Foram encontradas 57 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I Como qualquer tecnologia, soluções de big data também apresentam algumas restrições. Por exemplo, elas não podem ser utilizadas na área da saúde para determinar a causa de uma doença, porque esse é um procedimento complexo que somente pode ser executado por pessoas devidamente capacitadas — nesse caso, os médicos.

II Big data é qualquer tipo de fonte de dados que possui, no mínimo, as seguintes três características: volume de dados extremamente grande; velocidade de dados extremamente alta; e variedade de dados extremamente ampla.

III Para que as organizações obtenham os conhecimentos corretos, a tecnologia big data não permite que elas executem as operações de armazenar e administrar as grandes quantidades de dados de si próprias.

IV Big data é uma combinação de tecnologias de gestão de dados que evoluíram ao longo dos anos, razão por que não é considerado um mercado único.

Estão certos apenas os itens

A respeito do código SQL (Structured Query Language) anteriormente apresentado, assinale a opção correta.

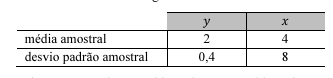

Com base nessa situação hipotética e considerando que o coeficiente de determinação proporcionado pelo modelo em tela seja R2 = 0,81, assinale a opção em que é apresentada a reta ajustada pelo critério de mínimos quadrados ordinários.

Notícia divulgada pelo Superior Tribunal de Justiça em 5/11/2020.

A partir das informações precedentes e considerando que, hipoteticamente, tenha havido pedido de resgaste para o restabelecimento de acesso aos dados criptografados, é correto afirmar que o referido ataque foi do tipo

Tendo como referência as informações precedentes, julgue os itens a seguir, que apresentam procedimentos realizados por meio do prompt de comandos do Linux, depois de se acessar o diretório sergipe.

I Ao digitar o comando mv atalaia.jpg /aracaju e teclar Enter, o arquivo atalaia.jpg será movido para o subdiretório aracaju, que fica dentro do diretório sergipe.

II Ao digitar o comando mv pirambu.jpg aruana.jpg e teclar Enter, o arquivo pirambu.jpg será renomeado para aruana.jpg.

III Ao digitar o comando cd aracaju e teclar Enter, todos os arquivos que estiverem na raiz do diretório sergipe serão copiados para o subdiretório aracaju.

Assinale a opção correta.