Questões de Concurso

Comentadas para trt - 18ª região (go)

Foram encontradas 1.053 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

seria o similar eletrônico do RG, enquanto

seria o similar eletrônico do RG, enquanto  , seria o equivalente ao carimbo acompanhado de selo que os cartórios brasileiros utilizam para reconhecer firma em documentos. Juntos, esses dois elementos, aliados à

, seria o equivalente ao carimbo acompanhado de selo que os cartórios brasileiros utilizam para reconhecer firma em documentos. Juntos, esses dois elementos, aliados à  , garantem a autenticidade, a integridade, o não repúdio à transação e a confidencialidade da informação. Ou seja, as partes são mesmo quem dizem ser e a transação on- line é legítima, autêntica, segura e não sofreu alterações ao longo do caminho.

, garantem a autenticidade, a integridade, o não repúdio à transação e a confidencialidade da informação. Ou seja, as partes são mesmo quem dizem ser e a transação on- line é legítima, autêntica, segura e não sofreu alterações ao longo do caminho.Preenchem, correta e respectivamente, as lacunas:

Muitas empresas precisam de muito mais do que 10 TB de espaço de armazenamento, sobretudo quando usam grandes bancos de dados e aplicações web. O

se comporta como se fosse uma única unidade de armazenamento que o servidor pode acessar diretamente, de forma transparente. Ou seja, é como se houvesse um único HD de 100 TB ( por exemplo) no servidor.

se comporta como se fosse uma única unidade de armazenamento que o servidor pode acessar diretamente, de forma transparente. Ou seja, é como se houvesse um único HD de 100 TB ( por exemplo) no servidor. Um

executa um sistema operacional completo e funciona como um servidor de arquivos, ligado diretamente na rede. Um exemplo seria um equipamento que permite o uso de 4 discos, que podem ser configurados em modo RAID 0, 1, 10 ou RAID 5, possuindo drives de 500 GB, 750 GB e 1 TB, totalizando até 4 TB de espaço de armazenamento.

executa um sistema operacional completo e funciona como um servidor de arquivos, ligado diretamente na rede. Um exemplo seria um equipamento que permite o uso de 4 discos, que podem ser configurados em modo RAID 0, 1, 10 ou RAID 5, possuindo drives de 500 GB, 750 GB e 1 TB, totalizando até 4 TB de espaço de armazenamento. O objetivo de usar uma solução

não é simplesmente obter um grande espaço de armazenamento, mas obter ganhos de desempenho e de confiabilidade para aplicações críticas. As unidades de armazenamento combinam um grande número de HDs em RAID, o que as torna capazes de atender a um grande volume de requisições por segundo. Além do desempenho e do armazenamento centralizado, soluciona a questão da redundância, que garante que o sistema funcione de forma contínua, sobrevivendo a falhas em componentes diversos.

não é simplesmente obter um grande espaço de armazenamento, mas obter ganhos de desempenho e de confiabilidade para aplicações críticas. As unidades de armazenamento combinam um grande número de HDs em RAID, o que as torna capazes de atender a um grande volume de requisições por segundo. Além do desempenho e do armazenamento centralizado, soluciona a questão da redundância, que garante que o sistema funcione de forma contínua, sobrevivendo a falhas em componentes diversos. As lacunas I, II e III, referem- se, respectivamente, a

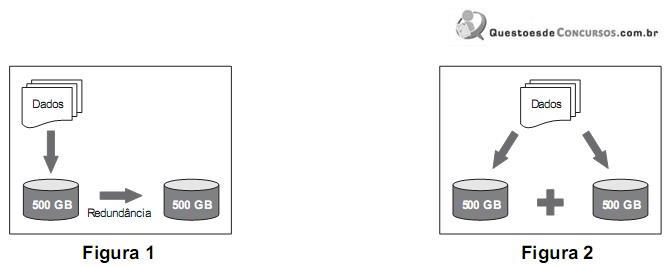

Sobre estas figuras e o que elas representam, é correto afirmar que a Figura 1 se refere ao

I. A NAT é sempre utilizada para prevenir que uma rede externa possa se conectar com um computador de uma VPN, sendo usada para filtrar e controlar que tipos de sites os empregados ou familiares visitam na Internet e pode até ser usada para catalogar web sites que foram visitados. Assim, a caixa NAT sempre é combinada em um único dispositivo com um firewall, que oferece segurança por meio do controle cuidadoso do que entra e sai na empresa.

II. A NAT permite converter endereços IPv4 de computadores em uma rede em endereços IPv4 de computadores em outra rede. Um roteador IP com recurso de NAT instalado no ponto de conexão entre uma rede privada (como a rede de uma empresa) e uma rede pública (como a Internet), permite aos computadores da rede privada acessar os computadores da rede pública, graças ao serviço de conversão oferecido.

III. A NAT foi desenvolvida para oferecer uma solução temporária para a escassez de endereços IPv4. O número de endereços IPv4 únicos públicos é pequeno demais para acomodar o número crescente de computadores que precisam acessar a Internet. A tecnologia NAT permite aos computadores de uma rede usar endereços privados reutilizáveis para se conectarem a computadores com endereços públicos na Internet.

Está correto o que se afirma APENAS em

I. Uma chave pública é disponibilizada livremente para qualquer pessoa que pode querer enviar uma mensagem. Uma segunda chave privada é mantida em segredo, para que somente o receptor da mensagem a conheça. Qualquer mensagem que seja criptografada usando a chave pública, só poderá ser descriptografada aplicando- se o mesmo algoritmo, mas usando a chave privada correspondente. Qualquer mensagem que seja criptografada usando a chave privada só poderá ser descriptografada usando- se a chave pública correspondente.

II. É uma cadeia brasileira, hierárquica e de confiança, que viabiliza a emissão de certificados digitais para identificação virtual do cidadão. O ITI desempenha o papel de Autoridade Certificadora Raiz ( AC-Raiz) e também exerce as funções de credenciar e descredenciar os demais participantes da cadeia, supervisionar e fazer auditoria dos processos.

III. Uma chave secreta, que pode ser um número, uma palavra ou apenas uma sequência de letras aleatórias, é aplicada ao texto de uma mensagem para alterar o conteúdo de uma determinada maneira. Desde que o remetente e o destinatário saibam a chave secreta, eles podem criptografar e descriptografar todas as mensagens que usam essa chave.

As definições I, II e III correspondem, respectivamente, a

Trata- se do protocolo

I. Aceita serviços básicos de entrega de mensagem entre servidores de correio. Utiliza a porta 25 para transferir dados.

II. Oferece suporte ao transporte de arquivos contendo texto e gráficos. Utiliza a porta 80 para conectar o navegador e o serviço Web.

III. É um serviço de datagrama sem conexão que não garante a entrega e não mantém uma conexão ponta a ponta. Simplesmente envia datagramas e aceita os que chegam.

As definições I, II e III referem- se, respectivamente, a

de

de  velocidade, de comutação de

velocidade, de comutação de  .

.Completa, correta e respectivamente, as lacunas:

Processo responsável por garantir que a capacidade de um serviço de TI e da infraestrutura de TI são capazes de entregar as Metas de Nível de Serviço acordadas a um custo efetivo em prazos adequados. Ele considera todos os recursos necessários para entregar um serviço de TI e faz planejamento de curto, médio e longo prazo conforme os requisitos de negócio. Na ITIL v3, trata- se de

A lacuna é corretamente preenchida por