Questões de Concurso

Comentadas para tre-pr

Foram encontradas 686 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Um funcionário do Tribunal solicitou a um Técnico que repassasse um aplicativo do MS-Office 2010 que não estava funcionando adequadamente. O Técnico verificou que a versão do pacote Office permitia o reparo através do Painel de Controle e que o sistema operacional do computador do funcionário era o Windows 7 em português. Para fazer o reparo, o Técnico seguiu os primeiros passos:

1. Clicou no botão Iniciar do Windows 7, em Painel de Controle (exibindo Todos os itens do Painel de Controle) e em ..I.. .

2. Na janela que se abriu, clicou no pacote Office com o botão direito do mouse e clicou em ..II...

As lacunas I e II são, correta e respectivamente, preenchidas com:

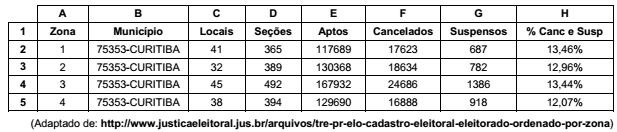

Foi solicitado a um Técnico ajudar um funcionário do Tribunal a computar a porcentagem de títulos cancelados e suspensos em cada zona eleitoral (em relação ao total de eleitores da zona) do município de Curitiba a partir da planilha abaixo editada no Microsoft Excel 2010, em português.

Para isso, o Técnico formatou a célula H2 para porcentagem com duas casas decimais, digitou uma fórmula nessa célula e

arrastou-a para as outras células da mesma coluna. A fórmula corretamente digitada foi:

Considere as situações abaixo, no contexto de Sistemas Operacionais.

I. Dois ou mais processos estão impedidos de continuar suas execuções ficando bloqueados, esperando uns pelos outros.

II. Um processo nunca é executado, pois processos de prioridade maior sempre o impedem de entrar em execução.

Nos casos I e II estão ocorrendo, respectivamente, o que é denominado

It is a document created by system analyst after the requirements are collected from various stakeholders. It defines how the intended software will interact with hardware, external interfaces, speed of operation, response time of system, portability of software across various platforms, maintainability, speed of recovery after crashing, Security, Quality, Limitations etc. The requirements received from client are written in natural language. It is the responsibility of system analyst to document the requirements in technical language so that they can be comprehended and useful by the software development team.

The text refers to

Considere que um Analista Judiciário é membro do Time Scrum e está participando de uma reunião de 4 horas, na qual ocorrem as atividades:

− O Product Owner esclarece quais itens do Backlog do Produto ficaram e quais não ficaram “Prontos”.

− O Time de Desenvolvimento discute o que foi bem, quais problemas ocorreram dentro da Sprint e como estes problemas foram resolvidos.

− O Time de Desenvolvimento demonstra o trabalho que está “Pronto” e responde as questões sobre o incremento.

− O Product Owner apresenta o Backlog do Produto tal como está e, se necessário, projeta as prováveis datas de conclusão baseado no progresso até a data.

− É feita uma análise da linha do tempo, orçamento, potenciais capacidades e mercado para a próxima versão esperada do produto.

O Analista está participando da Reunião

Consider the statements below.

I. It is defined as a procedure requiring the combination of several factors, including at least two of the following: Knowledge-something the user knows, e.g., a password, a personal identification number (PIN); Ownership-something the user has, e.g., token, smart card, mobile phone/SIM; Inherence − something the user is, e.g., fingerprint. It is worth highlighting that the aforementioned requirement of having mutually independent factors could be difficult to match. In fact, in the context of access to Internet services, when using ownership and inherence factors as well as when inputting a PIN or password, the user transmits digital data to the verifying counterpart, so that regardless of the generating factor, susceptibility to interception is a common vulnerability.

II. Security administration can be costly and prone to error because administrators usually specify access control lists for each user on the system individually. With this kind of control, security is managed at a level that corresponds closely to the organization's structure. Each user is assigned one or more roles, and each role is assigned one or more privileges that are permitted to users in that role. Security administration with it consists of determining the operations that must be executed by persons in particular jobs, and assigning employees to the proper roles. Complexities introduced by mutually exclusive roles or role hierarchies are handled by its software, making security administration easier.

The statements I and II refers respectively to

Batizada de Drown, a séria vulnerabilidade descoberta afeta HTTPS e outros serviços que dependem de SSL e TLS, alguns dos protocolos mais essenciais para segurança na internet. O Drown aproveita que na rede, além de servidores que usam TLS por padrão, há outros que também suportam ........ e, explorando a vulnerabilidade do protocolo antigo, podem quebrar a criptografia do padrão TLS. Em testes realizados pelos pesquisadores, um PC normal foi capaz de quebrar a criptografia TLS em um servidor vulnerável em menos de 1 minuto. Durante um período, os pesquisadores realizaram uma ampla varredura na internet e descobriram que 33% de todo tráfego HTTPS pode estar vulnerável ao ataque Drown. É importante ressaltar que a quebra da criptografia depende também da capacidade de monitorar o tráfego TLS, mas isto é facilmente realizável em redes públicas ou a partir da invasão da rede tanto no lado do cliente como do lado do servidor. Como a vulnerabilidade está do lado do servidor, não há nada que possa ser feito no lado do cliente, que nem fica sabendo que o ataque está acontecendo.

(Disponível em: https://blog.leverage.inf.br/2016/03/01/drown-attack-nova-vulnerabilidade-no-tls/. Acessado em: 03 jul. 2017)

Ao ler esta notícia, da qual foi omitido o protocolo de segurança, um Analista Judiciário concluiu, corretamente, que