Questões de Concurso

Comentadas para técnico em informática

Foram encontradas 4.105 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

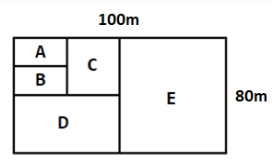

Considerando-se as informações acima, assinalar a alternativa que apresenta, respectivamente, as medidas da área e do perímetro da parte C.

Embora muitos indivíduos acreditem que os gatos não se apeguem afetivamente às pessoas, alguns felinos são mais amorosos do que os cães.

CVV completa 55 anos (2017)

Hoje é aniversário do CVV! 55 anos de um lindo trabalho filantrópico, voluntário, sem vinculações políticas ou religiosas, de apoio emocional e prevenção do suicídio. No livro “Viver é a melhor Opção” (2015), reservei 6 páginas para resumir a linda história da instituição.

Inspirado no trabalho dos “Samaritanos de Londres”, o CVV realiza um trabalho de escuta afetiva, guardando sigilo sobre o que é dito, sem julgamentos ou recomendações.

Imersos em uma cultura egoísta, na qual a impaciência e a intolerância predominam, o CVV abre espaço para um produto em falta no mercado: a escuta atenciosa pelo tempo que for necessário. Parece pouco, mas isso tem feito a diferença para muita gente solitária, deprimida, desamparada pelo destino ou pelos próprios amigos e parentes.

Para ser voluntário, basta ter no mínimo 18 anos e boa vontade. Há um curso de formação e escalas de plantão pré-definidas de comum acordo com quem doa seu tempo e energia para esse trabalho.

Parabéns aos 2 mil voluntários espalhados por 76 postos pelo Brasil! Mesmo sem divulgação ostensiva na mídia ou apoios consistentes de governos e empresas, o CVV realiza aproximadamente um milhão de atendimentos por ano (30% deles pela internet no CVV online).

O CVV atende pelo número 141 (188 no Rio Grande do Sul) ou pelo CVV online (cvv.org.br).

Muito orgulho desse povo que se doa de forma tão bonita na direção do outro, no caso, dos “invisíveis”, que não têm recebido a devida atenção, o amparo e a escuta necessários.

Vida longa para o CVV!

Fonte: Mundo Sustentável. Adaptado.

O termo sublinhado abaixo pode ser substituído, sem mudança de sentido, por:

Parece pouco, mas isso tem feito a diferença para muita gente [...]. (3º parágrafo)

Com relação aos sistemas de arquivos em Linux e Windows e às políticas de backup, analise os itens a seguir.

I. O sistema de arquivos NTFS é exclusivo do Windows e não é reconhecido pelo Linux. II. No Linux, o comando “tar” é frequentemente utilizado para criar arquivos compactados (tarball). III. Para recuperar um backup diferencial é necessária a cópia inicial completa e os backups intermediários para restauração completa do ambiente. IV. Ext4 e NTFS são os formatos dos arquivos padrão usados pelos sistemas operacional Linux e Windows, respectivamente.

Está correto o que se afirma em

Durante uma reunião de treinamento para os funcionários sobre o uso de certificados digitais, foram levantadas as seguintes observações:

I. em uma PKI, uma autoridade certificadora emite e gerencia certificados para uma determinada comunidade. II. a estrutura denominada CRL possui uma lista de certificados revogados. III. X.509 é um formato padrão para certificados de chave pública, garantindo a segura associação de pares de chaves criptográficas a identidades, como sites, indivíduos ou organizações.

Está correto o que se afirma em

Assinale a opção que indica a importância de utilizar um testador de cabo ao realizar testes de cabo em uma rede.

Considerando os tipos de virtualização disponíveis, assinale o tipo indicado para criar ambientes isolados e independentes, permitindo a execução de diferentes sistemas operacionais em uma única máquina física.

Assinale a opção que indica a porta/serviço que deve ser bloqueado para prevenir ataques a vulnerabilidades conhecidas em compartilhamento de arquivos e impressoras.

1. FIREWALL 2. IPS (Intrusion Prevention System) 3. IDS (Intrusion detection system) 4. WAF (Web Application Firewall)

( ) Age filtrando, monitorando e bloqueando pacotes de dados que são passados para um aplicativo online. ( ) Evita e impede ciberataques, com soluções ativas. ( ) Bloqueia o acesso de softwares suspeitos da internet que podem prejudicar o computador e acessar suas informações. ( ) Automatiza o procedimento de identificação de intruso, trabalhando de forma passiva.

Assinale a opção que indica a relação correta na ordem apresentada

Assinale a opção que indica o papel da BIOS ou UEFI nos computadores modernos.

Considerando o relato pelo usuário que seu computador institucional tem sido percebido lento, travando, desligando sozinho ou dando tela azul com muita frequência, pela TI deve ser realizada:

( ) O iptables é um software de firewall padrão no Linux. ( ) O Squid é um software de proxy padrão no Linux. ( ) O iptables e o servidor proxy Squid podem ser usados juntos para fornecer uma maior segurança para a rede.

As afirmativas são, respectivamente,

( ) O comando netstat -an irá exibir uma lista de todos os endereços MAC e todas as portas abertas em todos os hosts da rede. ( ) O comando netstat -np irá exibir uma lista de todas as portas abertas em todos os hosts da rede. ( ) O comando arp -a irá exibir uma lista de todos os hosts e endereços IP que estão atualmente conectados à rede.

As afirmativas são, respectivamente,

( ) Em uma rede em topologia de barramento, todos os nós conectados ao barramento são capazes de ouvir todas as transmissões realizadas. ( ) Em uma rede em topologia de anel, a falha de um nó pode interromper a comunicação em toda a rede. ( ) Em uma rede em topologia de estrela, a falha de um nó não afeta a comunicação nos demais nós.

As afirmativas são, respectivamente,

Assinale a opção que indica um algoritmo de criptografia simétrica.

Além disso ele pode executar vários sistemas operacionais em um computador físico e isolar os sistemas operacionais uns dos outros é